La ricerca Sophos ha scoperto un nuovo ingresso nella famiglia dei ransomware, Memento in grado di bloccare i file all’interno di un archivio protetto da password per eludere la crittografia. Il nuovo ransomware è scritto in linguaggio Python.0. Nella nuova ricerca “New Ransomware Actor Uses Password Protected Archives to Bypass Encryption Protection”, vengono descritte le caratteristiche di questo attacco . Esso rinchiude i file all’interno di un archivio protetto da password quando non riesce a crittografare i dati che intende colpire.

Cronologia dell’attacco

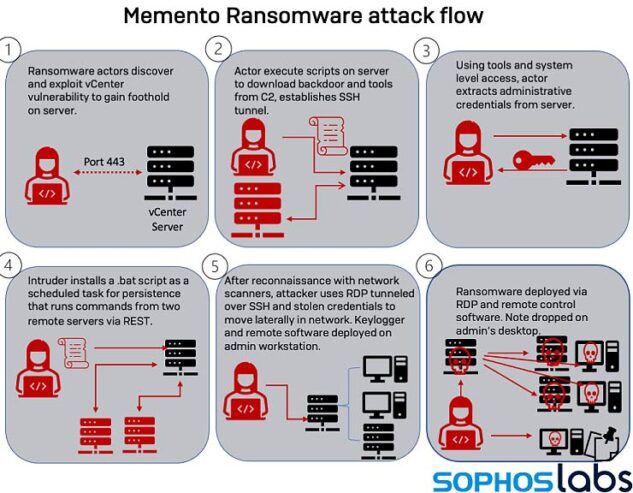

I ricercatori Sophos sono convinti che i responsabili di Memento siano riusciti a entrare nella rete obiettivo dell’attacco a metà aprile 2021. Per far questo hanno sfruttato una vulnerabilità di VMware vSphere, che ha permesso loro di penetrare all’interno di un server. Le prove forensi trovate dai ricercatori Sophos indicano che gli attaccanti hanno avviato l’intrusione principale agli inizi di maggio 2021.

Nuova scoperta di Sophos: Memento

Gli autori dell’attacco hanno usato i primi mesi a scopo di ricognizione e movimento laterale sfruttando Remote Desktop Protocol (RDP), lo scanner di rete NMAP, Advanced Port Scanner e il tool di tunneling Secure Shell (SSH) Plink. Così da creare una connessione interattiva con il server violato. Gli attaccanti si sono avvalsi anche di mimikatz per raccogliere le credenziali degli account da utilizzare nelle fasi successive dell’attacco. Secondo i ricercatori Sophos, il 20 ottobre 2021 gli autori di questo attacco hanno quindi usato un tool legittimo come WinRAR per effettuare la compressione di una serie di file esfiltrandoli quindi via RDP.

L’installazione del ransomware

Il deployment del ransomware è avvenuto il 23 ottobre 2021. I ricercatori Sophos hanno scoperto che chi attaccava ha provato inizialmente a crittografare i file, ma le misure di sicurezza in atto hanno impedito tale tentativo. I cybercriminali hanno quindi cambiato tattica, modificando e reinstallando il ransomware. Hanno copiato i file non cifrati in archivi protetti da password avvalendosi di una versione gratuita di WinRAR, prima di crittografarne la password e cancellare i file originali. In seguito, hanno richiesto il versamento di un riscatto da 1 milione di dollari in Bitcoin per ripristinare i file. L’azienda colpita è stata fortunatamente in grado di recuperare i dati senza doversi rivolgere agli attaccanti.

Punti d’ingresso aperti hanno lasciato entrare ulteriori attaccanti

Mentre gli autori di Memento si trovavano all’interno della rete colpita, altri cybercriminali sono entrati attraverso la medesima vulnerabilità sfruttando exploit simili. Ciascuno di essi ha installato sullo stesso server violato software per il mining di cryptovalute.. Un attaccante ha installato un cryptominer XMR il 18 maggio, mentre un altro ha installato un cryptominer XMRig l’8 settembre e, di nuovo, il 3 ottobre.

Consigli per la sicurezza

Sophos ritiene che questo incidente, nel quale più cybercriminali hanno violato un medesimo server privo di patch collegato a Internet, sottolinei l’importanza di applicare velocemente le patch. Oltre a verificare la sicurezza del software di integratori, sviluppatori a contratto e service provider con cui si lavora. Sophos consiglia inoltre le seguenti best practice generali per aiutare a difendersi da ransomware e relativi cyberattacchi:

Nuova scoperta di Sophos nel campo dei ransomware: è la volta di Memento

A livello strategico

Dispiegare una protezione a strati. Poiché gli attacchi ransomware iniziano sempre più spesso a comportare estorsioni, i backup rimangono necessari ma sono insufficienti. È più importante che mai tenere alla larga gli avversari o intercettarli rapidamente prima che possano provocare danni. Una protezione stratificata blocca e rileva gli attaccanti su più punti possibili all’interno di un ambiente

Combinare esperti in carne e ossa con tecnologia anti-ransomware. Il segreto per fermare il ransomware risiede in una difesa in profondità che combini tecnologia anti-ransomware dedicata con attività specifiche condotte da esperti. La tecnologia fornisce la scala e l’automazione di cui un’azienda ha bisogno. Mentre gli esperti in carne e ossa sono più adatti per accorgersi delle tattiche, tecniche e procedure che segnalano la presenza di un attaccante all’interno dell’ambiente.

A livello tattico quotidiano

Monitorare e rispondere agli allarmi. Assicurarsi che vi siano tool, processi e risorse (persone) disponibili per monitorare, investigare e rispondere alle minacce riscontrate nell’ambiente. Gli attaccanti sferrano spesso i loro attacchi fuori dagli orari di lavoro, nei week-end o durante le festività.

Definire e imporre l’uso di password forti. Le password forti sono una delle prime linee di difesa. Le password dovrebbero essere complesse o create apposta, e non essere mai riutilizzate. Per far questo con più facilità si può ricorrere a un password manager in grado di memorizzare le credenziali del personale

Usare l’autenticazione multifattore (MFA). Anche le password forti possono essere violate. Qualsiasi forma di autenticazione multifattore è meglio che niente per proteggere l’accesso a risorse critiche.

Bloccare i servizi accessibili. Effettuare scansioni della rete dall’esterno per identificare e chiudere le porte comunemente utilizzate da VNC, RDP o altri tool per l’accesso remoto.

Ransomware, nuova scoperta di Sophos

Ricorrere a segmentazione e zero-trust. Separare i server critici l’uno dall’altro e dalle workstation mettendoli all’interno di VLAN separate e andando in direzione di un modello di rete zero-trust

Effettuare backup offline di informazioni e applicazioni. Mantenere i backup aggiornati, assicurarsi che siano recuperabili e conservarne una copia offline

Inventariare asset ed account. La presenza nella rete di dispositivi sconosciuti, non protetti o privi di patch aumenta i rischi e crea una situazione nella quale le attività pericolose potrebbero passare inosservate. È essenziale disporre di un inventario aggiornato di tutto quel che è collegato.

Accertarsi che i prodotti per la sicurezza siano configurati correttamente. Sono vulnerabili anche i sistemi e i dispositivi solo parzialmente protetti. È importante assicurarsi che le soluzioni per la sicurezza siano configurate in modo appropriato. Così come è importante verificare e, dove necessario, convalidare e aggiornare regolarmente le policy di sicurezza. Le funzionalità di sicurezza di nuova implementazione non sempre vengono attivate automaticamente.

Nuova scoperta di Sophos

Verificare Active Directory (AD). Eseguire audit regolari su tutti gli account presenti in AD. Accertandosi che nessuno di essi disponga di più accessi di quelli che gli sono effettivamente necessari. Disabilitare gli account dei dipendenti in uscita non appena lasciano l’azienda

Applicare patch a tutto quanto. Mantenere aggiornati Windows e il resto dei sistemi operativi e del software. Questo significa anche verificare che le patch siano state installate correttamente e che siano presenti sui sistemi critici come i domain controller o le macchine collegate a Internet