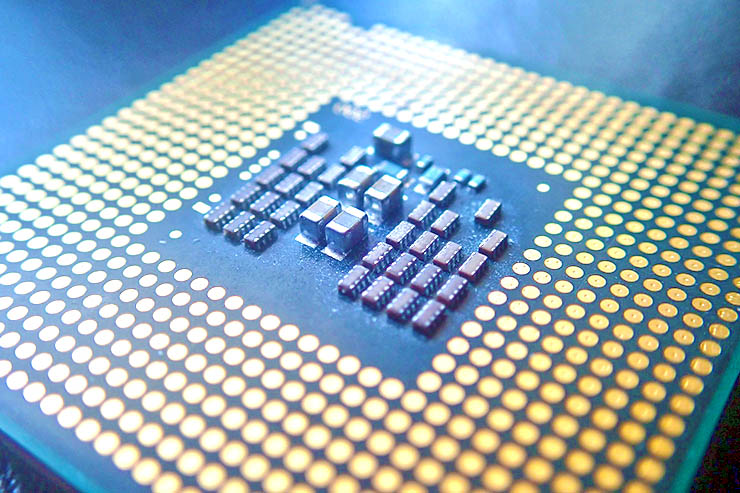

Bitdefender ha scoperto una nuova vulnerabilità di sicurezza che interessa tutte le più recenti CPU Intel che sfruttano la tecnica di esecuzione speculativa.

Sono interessati tutti i computer basati sui processori Intel più recenti che sfruttano l’esecuzione speculativa e utilizzano Windows, server e notebook inclusi.

La vulnerabilità, scoperta meno di tre mesi dopo l’ultimo bollettino di sicurezza mondiale riguardante i processori Intel, apre la strada ad un attacco laterale che fornisce all’aggressore un metodo per accedere a tutte le informazioni contenute nella memoria del kernel del sistema operativo.

L’attacco aggira tutte le misure di sicurezza note implementate dopo la scoperta di Spectre e Meltdown all’inizio del 2018. La soluzione Bitdefender Hypervisor Introspection permette di mitigare questo nuovo attacco sui sistemi Windows senza patch.

Gavin Hill, Vice President, Datacenter and Network Security Products di Bitdefender

I criminali a conoscenza di questi attacchi avrebbero il potere di individuare le informazioni più vitali e meglio protette sia di aziende che di privati in tutto il mondo, e la relativa facoltà di rubare, ricattare, sabotare e spiare. La ricerca svolta su questi attacchi è all’avanguardia in quanto arriva alle radici stesse del funzionamento delle CPU moderne e richiede una conoscenza approfondita dei meccanismi e dei componenti interni della CPU, del sistema operativo e degli attacchi laterali che sfruttano l’esecuzione speculativa in generale.

Questo attacco laterale sfrutta l’esecuzione speculativa, una funzionalità che cerca di velocizzare la CPU educandola a prevedere le istruzioni successive. L’esecuzione speculativa può lasciare tracce nella cache che gli aggressori sfruttano per infiltrare la memoria del kernel basata su privilegi.

Questo attacco combina l’esecuzione speculativa di informazioni di Intel e l’uso di una specifica istruzione da parte dei sistemi operativi Windows all’interno di quello che è noto come gadget.

Bitdefender ha collaborato con Intel per più di un anno sulla divulgazione al pubblico di questo attacco. È possibile che un aggressore a conoscenza della vulnerabilità possa sfruttarla per sottrarre informazioni confidenziali.

Microsoft, e gli altri partner dell’ecosistema, continuano a effettuare valutazioni, rilasciando patch laddove necessario. Quest’ultima rivelazione, segue la scoperta – a metà maggio – da parte di Bitdefender di una vulnerabilità di sicurezza denominata “micro-architectural data sampling” nei processori Intel, che permette a un aggressore di accedere a informazioni privilegiate di memoria in modalità kernel, considerate off-limits e al di là della portata della maggior parte delle applicazioni.