Kaspersky Lab pubblica il “DDoS Intelligence Report”, che evidenzia un calo nel numero di Paesi presi di mira e i nuovi canali di attacco usati dai cybercriminali per disabilitare le risorse.

Il quarto trimestre ha inoltre visto il più lungo attacco DDoS basato su botnet del 2015, per una durata di oltre due settimane.

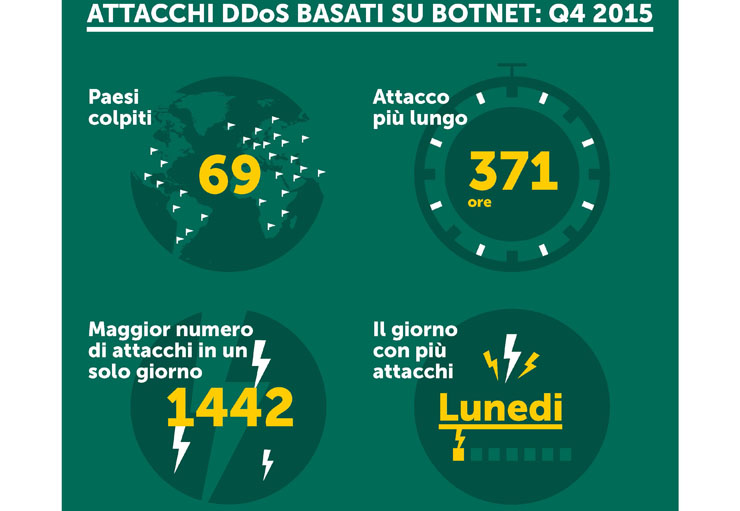

Le risorse di 69 Paesi sono state prese di mira da attacchi basati su botnet (rispetto ai 79 del terzo trimestre). Come nel trimestre precedente, la maggior parte degli attacchi (94,9%) ha avuto luogo in soli 10 Paesi. Nel Q4 si sono verificati piccoli cambiamenti tra i leader, ma Cina, Corea del Sud e Stati Uniti sono rimasti i Paesi più colpiti.

L’attacco DDoS più lungo del quarto trimestre è durato 371 ore (cioè 15,5 giorni), un record per il 2015. Durante il periodo in analisi i cyber criminali hanno lanciato attacchi usando bot di diverse famiglie. Nel Q3, la percentuale di ciascun attacco complesso era dello 0,7%, mentre negli ultimi tre mesi dell’anno ha raggiunto il 2,5%. Anche nel trimestre in esame la popolarità delle botnet Linux è cresciuta: sono infatti passate dal 45,6% al 54,8% di tutti gli attacchi DDoS registrati nel quarto trimestre del 2015.

Tra gli altri trend osservati nel Q4, sono stati rilevati nuovi canali per condurre gli attacchi DDoS di riflesso che sfruttano le debolezze di una configurazione di terze parti per amplificare l’attacco. In particolare, il quarto trimestre ha visto i cybercriminali indirizzare il traffico verso i siti presi di mira tramite server di nomi NetBIOS, servizi RPC di controller di dominio connessi attraverso una porta dinamica e server di gestione delle licenze WD Sentinel. I criminali hanno inoltre continuato a utilizzare dispositivi IoT: i ricercatori hanno infatti identificato circa 900 telecamere CCTV in tutto il mondo che formavano una botnet usata per gli attacchi DDoS.

Gli esperti di Kaspersky Lab hanno rilevato un nuovo tipo di attacco alle risorse web basate sul content management system (CMS) di WordPress. In questo caso si tratta di un codice JavaScript iniettato nel corpo delle risorse web, che quindi colpiscono la risorsa presa di mira per conto del browser dell’utente. Un attacco DDoS di questo genere ha avuto una potenza di 400 Mbit/sec ed è durato 10 ore. I criminali hanno usato un’applicazione web compromessa basata su WordPress, oltre a una connessione HTTPS criptata per impedire ogni filtraggio del traffico che potrebbe essere utilizzato dal proprietario della risorsa.

Morten Lehn, Managing Director di Kaspersky Lab

Possiamo notare che la complessità e la potenza degli attacchi DDoS non sono diminuiti nel tempo, sebbene il numero delle risorse attaccate sia calato. Sfortunatamente, i DDoS rimangono tool utili ed economici per i cybercriminali in quanto persistono ancora vulnerabilità software che i criminali possono sfruttare per penetrare nei server. Inoltre, gli utenti che non proteggono i propri dispositivi aumentano le probabilità di infezione. Da parte nostra, ci impegniamo a fornire alle aziende informazioni sulle minacce DDoS e a promuovere la lotta contro di esse, perché gli attacchi DDoS sono una minaccia che può e dovrebbe essere combattuta.