Secondo un rapporto Sucuri, dal 18 ottobre scorso migliaia di negozi online dotati di una versione obsoleta di Magento, piattaforma per l’eCommerce, sono stati infettati con codice maligno.

Di fatto, accedendo a questi siti, i visitatori scaricano senza accorgersene exploit-kit progettati per impossessarsi delle loro credenziali di accesso e di pagamento. Si tratta del terza maggiore ondata di attacchi – per dimensioni – registrata dagli esperti di G DATA nel corso dell’anno. L’attacco è tuttora in corso. Solo in Italia sono oltre quattromila gli shop online che fanno uso della piattaforma Magento.

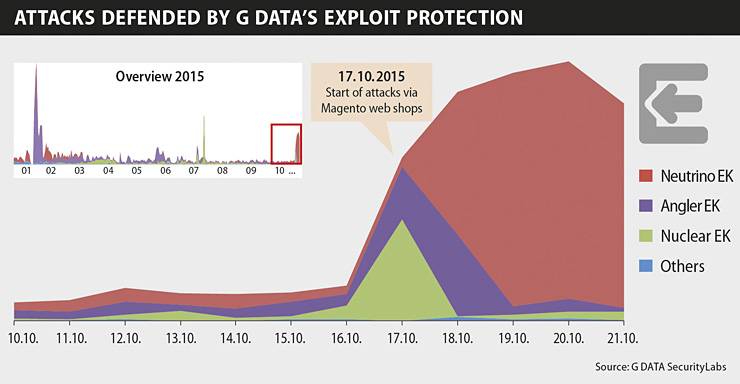

Già dal 17 ottobre, cioè un giorno prima, i SecurityLabs di G DATA avevano rilevato un numero crescente di tentativi di infezione tramite exploit-kit. La protezione anti-exploit di G DATA, integrata in tutte le soluzioni di sicurezza del produttore tedesco, protegge efficacemente gli utenti dal furto di dati ad opera di tali malware.

I mass-media, facendo riferimento all’intervento della società MalwareBytes, riportano esclusivamente di attacchi messi in atto dall’exploit-kit Neutrino. I SecurityLabs di G DATA hanno però rilevato, già a partire dal 17 ottobre, un aumento nel numero di attacchi tramite exploit-kit Nuclear e Angler. Gli attacchi tramite Nuclear hanno avuto luogo soltanto il 17 ottobre mentre quelli tramite Angler hanno subito un calo solo nella giornata del 18. Lo stesso giorno ha però avuto inizio una massiccia ondata di infezioni tramite di Neutrino, attacco che persiste ancora oggi.

Come si introduce codice maligno nei siti web?

Il produttore del software per l‘eCommerce ipotizza che i gestori di negozi online stiano ancora utilizzando una versione obsoleta di Magento. I cybercriminali abusano delle falle nella sicurezza, ormai note ma ancora presenti nelle versioni più datate, per infettare gli online shop tramite il codice maligno. I negozi in questione dovrebbero provvedere ad aggiornare quanto prima e regolarmente il loro sistema.

Cos’è un exploit-kit?

A seconda della versione impiegata, un exploit-kit è uno strumento che racchiude una moltitudine di diversi attacchi che sfruttano le vulnerabilità del sistema (exploits). Non appena un utente visita una pagina web manipolata, come nel caso dei negozi online dotati del software Magento, l’exploit-kit esamina le possibili falle nella sicurezza del PC impiegato per accedervi (browser, software installati o sistema operativo). In base alle vulnerabilità rilevate, lo strumento invia automaticamente al client un exploit corrispondente, in grado di sfruttare la falla e di scaricare successivamente ulteriori codici maligni in modo del tutto impercettibile sul PC vulnerabile (drive-by-Infektion).

Lo sfruttamento delle falle nella sicurezza tramite exploit-kit è il metodo preferito dai cybercriminali per infettare un computer con codici maligni. Oggigiorno i malware vengono infatti diffusi in particolar modo tramite siti web manipolati dai cybercriminali. Gli exploit-kit mirano primariamente alle falle nel sistema del visitatore. I gestori dei siti solitamente non ne sono affatto consapevoli.

G DATA blocca in modo efficace lo sfruttamento delle falle nella sicurezza ed impedisce l’esecuzione dell’infezione. La protezione anti-exploit di G DATA verifica infatti assiduamente il comportamento dei programmi installati in cerca di anomalie. In caso di rilevamento di un comportamento insolito durante l’esecuzione di un programma, G DATA blocca il tentativo di attacco, blocca l’intruso e lancia immediatamente l’allarme. La protezione anti-exploit di G DATA è efficace anche nel caso di attacchi fino a quel momento sconosciuti, i cosiddetti exploit zero-day.