Partners4Innovation suggerisce alcuni comportamenti da mettere in atto per proteggere i propri sistemi dalle vulnerabilità CPU “Meltdown” e “Spectre”.

Per proteggersi dalle falle dei processori però, spiega P4I, innanzitutto è necessario verificare che tutti gli aggiornamenti di sistema proposti siano applicati, sia sul computer che su altri device, come telefoni, tablet ecc. Poi, bisogna assicurarsi che tutti i browser utilizzati siano aggiornati. E verificare di utilizzare un AdBlocker, uno di quei componenti aggiuntivi dei browser che impediscono che sulle pagine visitate vengano visualizzate pubblicità e che il dispositivo esegua script, perché questo potrebbe essere uno dei principali vettori di attacco da parte dei criminali.

Gabriele Faggioli, CEO di P4I e responsabile scientifico dell’Osservatorio Information Security & Privacy del Politecnico di Milano

Vista la grande attenzione che il tema sta suscitando presso il grande pubblico non si esclude che a breve diversi siti malevoli propongano aggiornamenti, capaci di diventare il vettore dell’attacco: bisogna sempre porre grande attenzione ai siti visitati, installando aggiornamenti solo da fonti ufficiali.

In ambito aziendale è opportuno utilizzare le procedure di Patch Management per testare gli aggiornamenti pubblicati dai diversi vendor, per assicurarsi che non creino problemi, ed eseguirne il corretto deployment su tutti i dispositivi aziendali interessati. È inoltre opportuno assicurarsi che i propri fornitori di servizio (Cloud, IaaS o SaaS) si stiano occupando nel modo corretto del problema.

Alcuni ricercatori di Google hanno pubblicato un documento nel quale spiegano per la prima volta il problema. L’errore di progettazione scoperto permette ad un programma malevolo, creato appositamente, di eseguire sul dispositivo attaccato operazioni non autorizzate, non volute, che possono portare al furto di informazioni, dalle password alle chiavi crittografiche. Nel caso in cui si sia stati vittima dell’attacco è quasi impossibile scoprirlo.

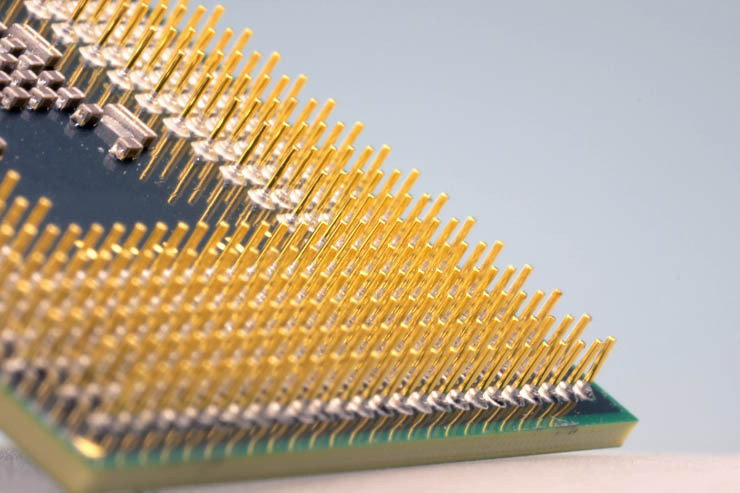

La vulnerabilità sfrutta le cosiddette “speculazioni” dei moderni processori, cioè funzionalità che permettono di velocizzare l’esecuzione dei programmi per precalcolare informazioni, in modo da avere risultati “già elaborati” quando necessario. L’errore nel disegno di queste funzionalità può permettere ad un programma malevolo, eseguito sul dispositivo attaccato, di “evadere” la normale segregazione tra applicazioni.

Alessio L.R. Pennasilico, Information & Cyber Security Advisor di P4I e Presidente di AIP, Associazione Informatici Professionisti

Su un dispositivo personale questo significa poter leggere i dati in RAM di altre applicazioni. In ambiente enterprise, di leggere i dati di altre istanze da una virtuale, si pensi ad infrastrutture Citrix, XEN, CMWare, AWS, Azure.

Meltdown, catalogato come CVE-2017-5754, affligge solo i processori Intel. È il più semplice da sfruttare ed anche il più semplice da rimediare, per il quale sono già disponibili le patch da parte di diversi produttori. Qui è disponibile, aggiornato in tempo reale, l’elenco degli aggiornamenti disponibili.

Spectre, meglio descritto in questo paper, catalogato in due varianti con CVE-2017-5753 e CVE-2017-5715, affligge i processori Intel, AMD ed ARM. Più difficile da utilizzare, è anche il grave e più difficile da correggere. Probabilmente ne discuteremo e ne subiremo le conseguenze ancora a lungo.