Il ransomware WannaCry sta provocando molti danni, ne parliamo con David Gubiani, Security Engineering Manager di Check Point Software Technologies.

– Come ha agito il malware Wannacry? Quali sono state le possibili cause scatenanti?

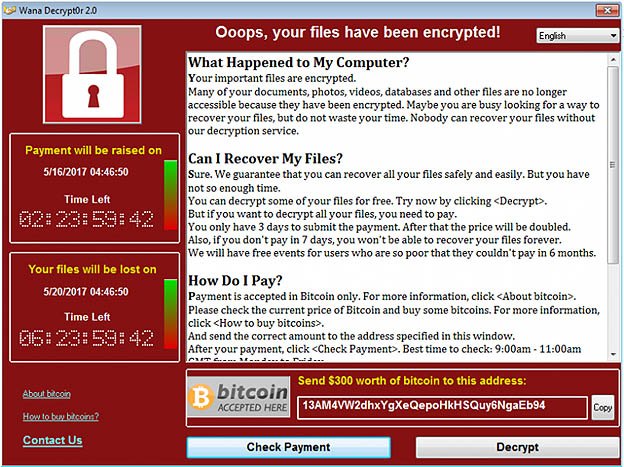

Il malware è un Ransomware ovvero un codice malevolo che crypta tutti i file su un PC e chiede un riscatto per decifrarli e ripristinarli, in più si comporta anche come un Worm, ovvero cerca di propagarsi sia internamente che verso internet. Si è parlato tanto di cyberwar e quant’altro, ma la mia opinione è che si tratti di un attacco ben riuscito da parte di cybercriminali per trarne profitto.

– Quali vulnerabilità ha sfruttato questo genere di attacco? Quali piattaforme sono state colpite principalmente?

L’attacco ha sfruttato la vulnerabilità Microsoft MS17-010 che è presente su tutte le piattaforme Microsoft non allineate con le ultime patch. Peraltro la patch era disponibile da marzo per le piattaforme ancora supportate da Microsoft, da pochi giorni, gratuitamente (Microsoft ha fatto un’eccezione) anche per i vecchi sistemi operativi non più supportati, come XP.

– Allo stato attuale come possono reagire gli enti che sono stati attaccati?

Gli enti devono cercare per quanto possibile di contenere la proliferazione del malware scollegando dalla rete le macchine non ancora aggiornate con le ultime patch e installarle al più presto.

Il ripristino, qualora gli enti non abbiano soluzioni in grado di debellare il malware, deve avvenire attraverso il ripristino delle macchine dai backup.

– Quali attività devono compiere le aziende per evitare o minimizzare gli effetti di Wannacry?

Le aziende devono fondamentalmente dotarsi al più presto di sistemi in grado di ridurre al minimo i rischi quali IPS (Intrusion Prevention Systems) e soluzioni anti ransomware quali, per esempio, Check Point SandBlast Agent.

– In senso più ampio, e con riferimento al GDPR, quali sono le best practice che vi sentite di consigliare alle aziende?

Dotarsi di strumenti di protezione avanzati ed adeguati ad affrontare le minacce odierne, adottare dei piani di prevenzione e patch management, adottare una strategia di backup e recovery ed un chiaro piano d’azione in caso di emergenza.

– La formazione dei dipendenti è un tassello fondamentale. Utenti propriamente formati possono lavorare di concerto con le infrastrutture IT, irrobustendo la security della rete aziendale. In questo contesto, quali scenari potete osservare? Come si comportano le aziende? Quali suggerimenti potete impartire?

Purtroppo vediamo ancora che la formazione non è parte di un processo sistematico, sarebbe di fondamentale importanza alzare il livello di awareness in azienda rispetto alle minacce ed all’utilizzo “intelligente e consapevole” dei mezzi informatici. Un livello di conoscenza più elevato aiuterebbe sicuramente l’azienda a ridurre notevolmente i rischi e creerebbe valore nel senso che la responsabilità (oggettiva e non legale ovviamente) in tema di sicurezza verrebbe così condivisa a tutti i soggetti dell’azienda e non solo ai team preposti, riducendo i rischi e i costi a fronte di un disastro informatico.