Il nuovo Threat Report 2015 di F-Secure mette in evidenza il probabile declino degli exploit kit ed elenca le tendenze e gli eventi relativi alle minacce informatiche a livello globale.

Nello scenario dei malware del 2015 prominenti sono stati i kit exploit Angler e Nuclear: entrambi, come altri top kit exploit, per la maggior parte hanno sfruttato le vulnerabilità in Flash per portare avanti il loro ‘sporco lavoro’. Ma Sean Sullivan, Security Advisor nei Laboratori di F-Secure, nel report prevede che Google Chrome cesserà il supporto Flash all’inizio del 2017, a cui seguiranno Mozilla Firefox e Microsoft Edge. Sullivan prevede che con la primavera del 2017, Flash non sarà più sfruttabile dai costruttori di kit exploit.

Gli exploit, che sono stati uno dei più comuni veicoli di malware nell’ultimo decennio, hanno bisogno di software out-of-date per portare a termine il loro obiettivo di passare attraverso falle di sicurezza. Ma quel software, spiega Sullivan sarà sempre più difficile da trovare. Per esempio, con la capacità dell’HTML 5 di “fare tutto”, la necessità di plugin di terze parti per il browser è stata in gran parte eliminata. E i browser d’oggi si auto-aggiornano, senza l’esigenza di un intervento da parte dell’utente, quindi gli utenti hanno sempre l’ultima versione.

Altri programmi non offrono molto da sfruttare. Il software di Microsoft è molto più sicuro oggi di quanto non lo sia stato in passato, e le patch vengono rilasciate molto velocemente. Altro software di Adobe è sempre più basato su cloud, che non sulle macchine degli utenti. E gli sviluppatori di browser hanno ristretto Java in uno spazio limitato.

Quindi cosa accadrà ai kit exploit se non ci sono nuove vulnerabilità da cogliere?

Sean Sullivan, Security Advisor nei Laboratori di F-Secure

Si spera che muoiano. Non sarebbe la prima volta che un modello di business collassa nello scenario del malware. Oppure si focalizzeranno sui browser, ma allora dovranno trovare vulnerabilità zero-day.

Poiché i kit exploit vanno incontro a un probabile declino, il report prevede che il commercio di servizi di malware vedrà un’accelerazione nell’uso di schemi in cui il malware risulta come un allegato nelle email. Uno di questi schemi è il macro malware, che è riemerso nel 2015 dopo essere rimasto in sordina fin dai primi anni 2000.

Gli autori di malware usano la funzionalità macro in Office per innescare codice maligno in documenti che inviano tramite email come allegato. Con Office 2003, Microsoft ha cambiato le impostazioni standard per non far eseguire macro in automatico, rendendo questi attacchi molto più difficili. Il macro malware odierno tenta di aggirare le impostazioni standard di Microsoft mostrando del testo in un documento aperto che dice di essere un documento “protetto” che richiede che l’utente abiliti le macro.

Altri interessanti highlight dal Threat Report 2015 di F-Secure:

• Il ransomware a tema “polizia” è diminuito, ma il crypto-ransomware ha visto una crescita della sua attività.

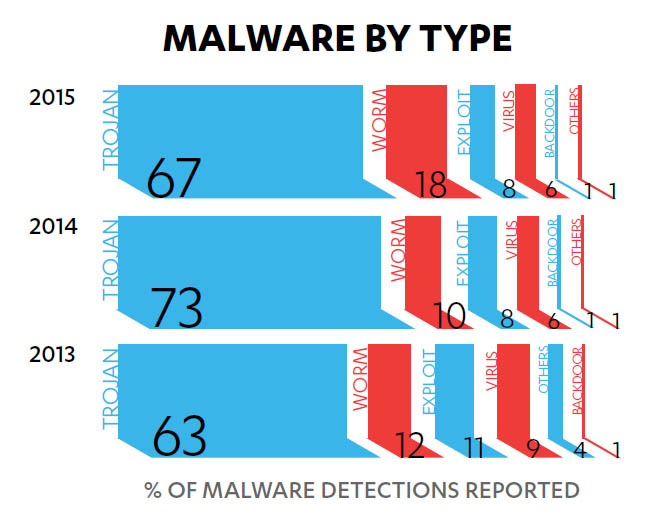

• I worm hanno pesato maggiormente tra i malware (18%) rispetto all’anno precedente (10%).

• Il report getta uno sguardo su come negli anni il gruppo di cyber spionaggio “The Dukes” abbia ottenuto informazioni di intelligence per la federazione Russa attraverso l’impiego di malware.

• Le più importanti minacce che hanno colpito Paesi e Regioni nel mondo.

• Le maggiori minacce per i sistemi operativi Windows, Mac e Android.

• Le minacce d’oggi viste attraverso “Chain of Compromise”, un modello centrato sull’utente che illustra come gli attacchi informatici compromettano dispositivi e reti.

• Le maggiori vulnerabilità usate dai principali kit exploit nel 2015.