Intel migliora l’affidabilità dei software grazie a miglioramenti hardware realizzati utilizzando la logica presente all’interno del processore.

Oggi, l’azienda ha presentato una nuova tecnica che va a integrare le misure di mitigazione degli attacchi fisici di fault injection già presenti a livello software.

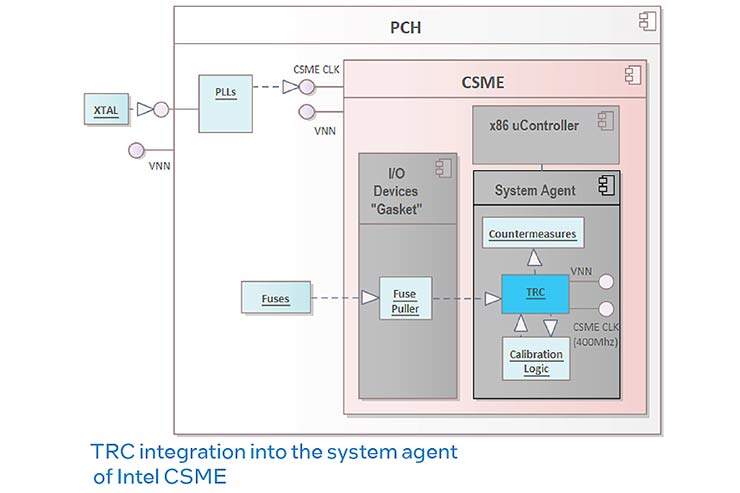

Tunable Replica Circuit (TRC) – La protezione contro la fault injection utilizza sensori basati su hardware per rilevare in modo esplicito i malfunzionamenti nella temporizzazione dei circuiti che si verificano a seguito di un attacco. Si tratta della prima volta che un TRC viene offerto nella famiglia di processori Intel Core di dodicesima generazione. Il circuito aggiunge la tecnologia di rilevamento della fault injection al motore Intel Converged Security and Management Engine (Intel CSME) ed è progettato per rilevare gli attacchi di glitch fisici non invasivi sui pin che forniscono clock e tensione. Il TRC è anche progettato per rilevare le fault injection elettromagnetiche.

Il TRC è stato originariamente sviluppato da Intel Labs per monitorare variazioni dinamichequali come abbassamenti di tensione, cali di temperatura e invecchiamento nei circuiti con l’obiettivo di migliorare le prestazioni e l’efficienza energetica. Con l’evolversi delle nuove tecnologie, evolvono anche le loro applicazioni.

Intel Tunable Replica Circuit

Intel Labs, iSTARE-PASCAL (Physical Attack and Side Channel Analysis Lab) e il Client Computing Group di Intel hanno collaborato per testare il TRC in diversi scenari di sicurezza. Insieme, i tre attori hanno dimostrato che il TRC può essere calibrato in modo da riconoscere tali violazioni di timing come il risultato di un attacco. Intel ha applicato il TRC come sensore hardware per rilevare questi attacchi di fault injection e proteggere i sistemi.

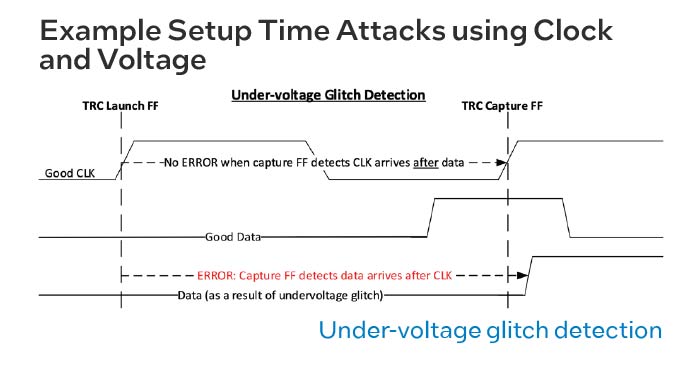

Il TRC di Intel è progettato per proteggere da determinati tipi di attacchi fisici monitorando il ritardo di specifici tipi di circuiti digitali. Se calibrato in base ad aspettative specifiche della sensibilità del sensore, il TRC è in grado di segnalare un attacco quando rileva un errore di temporizzazione dovuto a un guasto di tensione, clock, temperatura o elettromagnetico. Poiché il TRC è calibrato per segnalare gli errori che si verificano a livelli di tensione al di fuori dell’intervallo operativo nominale del CSME, qualsiasi condizione di errore segnalata indica che i dati potrebbero essere danneggiati e rende attive le appropriate operazionidi mitigazione per garantire l’integrità dei dati.

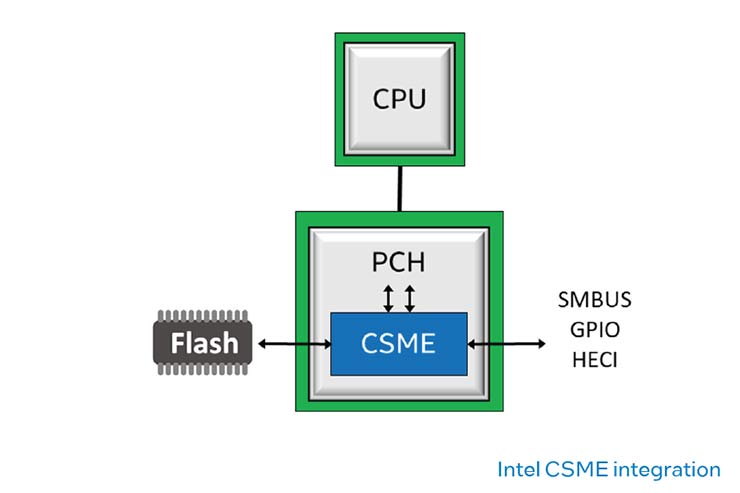

Intel ha applicato il TRC al Platform Controller Hub (PCH), un chipset separato, isolato dalla CPU, che migliora la protezione della Root of Trust di un sistema, chiamato Intel CSME.

L’aspetto più importante per la produzione di questo tipo di sensore hardware è la calibrazione. Calibrato con una sensibilità troppo elevata, il sensore rileverebbe i normali cali di tensione del carico di lavoro come falsi positivi. I falsi positivi disturbano il rilevamento degli errori e potrebbero causare instabilità della piattaforma, comportando un onere aggiuntivo per i responsabili della sicurezza informatica. Per evitare falsi positivi, Intel ha sviluppato un flusso di calibrazione basato su feedback.

Falsi negativi

Anche ridurre al minimo i falsi negativi è importante, quindi il ciclo di feedback utilizza i risultati dei test falsi positivi e falsi negativi, insieme ai dati sui margini del sensore hardware. Ciò indica quanto è vicino il sensore al rilevamento di un problema tecnico e la precisione delle bande di protezione.

I progressi a livello dell’architettura comportano spesso vantaggi nell’esecuzione notevolmente inferiore rispetto alle implementazioni solo software; tuttavia, gli attacchi fisici sono sempre stati trascurati tra i modelli di minaccia.

Man mano che cresce la potenza di calcolo all’intelligent edge, Intel investe in funzionalità di protezione dagli attacchi fisici per migliorare la resilienza del software che opera con carichi di lavoro sempre più elevati e minacce in costante evoluzione. La sicurezza è una proprietà a livello di sistema radicata nel silicio. Ogni componente del sistema, dal software al silicio, può aiutare a proteggere i dati.