Per FireEye la conoscenza diretta con le sorgenti primarie può essere un fattore chiave per aumentare la sicurezza di un’azienda. La conoscenza diretta tramite sorgenti primarie può essere un fattore chiave per aumentare il livello di sicurezza di un’azienda.Nonostante gli evidenti vantaggi dati dal poter accedere ad informazioni di intelligence che provengono da sorgenti primarie, queste non dovrebbero mai essere viste come fini a se stesse. In quanto l’intelligence è efficace solo se affiancata da un team di security maturo.

Sorgenti primarie di intelligence – Stabilire le fondamenta

Ci sono infatti diverse modalità in cui le organizzazioni possono sfruttare la CTI (Cyber Threat Intelligence). Queste vanno dalla prioritizzazione delle patch all’attività di hunting delle minacce, dalla gestione del rischio al processo decisionale strategico. Chi gestisce in azienda l’intelligence dovrebbe definirne i casi d’uso e costruire relazioni con gli stakeholder interni per aiutarli a comprendere come i report di intelligence possano aiutarli nell’intero processo decisionale.

FireEye sorgenti primarie sicurezza

Una volta fatta chiarezza su questi punti, il team aziendale che si fa carico della gestione dell’intelligence dovrebbe domandarsi quali tipologie e quali sorgenti sono più funzionali ai requisiti dei propri stakeholder. Non sempre chi colleziona e produce informazioni di intelligence è anche in grado di mappare e suddividere i contenuti in base ai diversi bisogni dei diversi utilizzatori, queste infatti sono presenti sono in sistemi di intelligence di alta qualità e pensati per essere facilmente usabili. Le sorgenti primarie di intelligence possono fornire un contributo significativo alla risoluzione delle sfide aziendali, tuttavia sono i requisiti degli stakeholder che dovrebbero esserne sempre la forza trainante.

Integrazione

Le fonti di intelligence saranno maggiormente efficaci se pienamente integrate negli strumenti e nelle tecnologie di sicurezza, ad esempio, importando i feed della CTI nelle piattaforme di threat intelligence (TIP) e nei sistemi SIEM.

Sorgenti primarie di intelligence

L’intelligence da sorgenti primarie in arrivo dai diversi provider di CTI fornisce alle aziende un’ampia comprensione delle minacce per loro più rilevanti. Ma queste informazioni dovrebbero essere sempre rapportate ed integrate attraverso un altrettanto profonda conoscenza dei meccanismi interni dell’azienda.

Mappando la CTI rispetto all’infrastruttura e alle risorse aziendali, i team di sicurezza dovrebbero essere in grado di comprendere la propria esposizione alle diverse minacce. Arrivati a questo punto, le organizzazioni dovrebbero quindi assicurarsi di integrare le informazioni di intelligence in arrivo dall’esterno con i dati provenienti dall’interno della propria rete.

Combinare più fonti diventa più incisivo rispetto alla somma delle loro parti. In FireEye, per esempio, gli indicatori di compromissione ottenuti da un’attività di incident response possono essere usati per fare in modo che gli endpoint possano rilevare ulteriori comportamenti malevoli. Questo potrebbe, a sua volta, fornire informazioni per scoprire nuove forme di attacchi. Tutto questo permette di osservare e catalogare le TTPs (Tattiche, Tecniche e Procedure) degli attaccanti e di contestualizzare con informazioni di intelligence quella particolare minaccia. Questo è un caso in cui diverse sorgenti di CTI si aggiornano vicendevolmente, creando potenti effetti moltiplicatori.

FireEye sorgenti primarie sicurezza. Adottare un approccio empirico

Il panorama delle minacce informatiche è molto complesso e di certo non mancano nuovi vettori di attacco. Tuttavia, non tutte le tecniche di attacco rappresentano una minaccia critica allo stesso per le diverse aziende. La maggior parte dei team di sicurezza vogliono informazioni che li aiutino a concentrarsi e dare priorità a quanto veramente importante per loro. Piuttosto che fornire loro un elenco esaustivo di tutte le tecniche di attacco che potrebbero rappresentare una minaccia, è meglio fare leva su una CTI che possa rimuovere il “rumore di fondo” e indicare all’azienda quelle poche TTP che rappresentano una minaccia significativa e probabile.

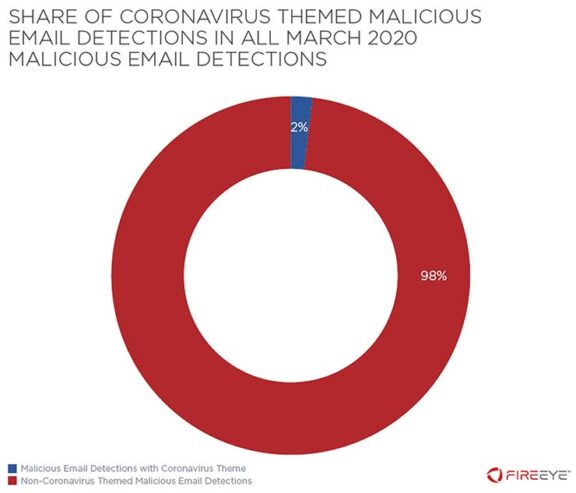

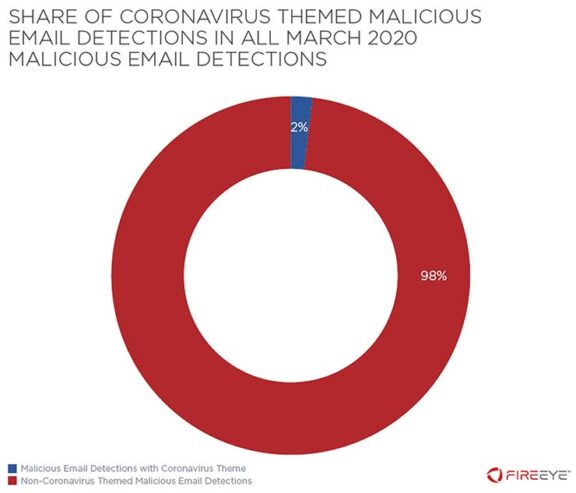

Il Covid-19 ci fornisce un esempio di come il panorama delle minacce informatiche possa essere distorto per via di sorgenti secondarie. Ad esempio durante il marzo 2020, la notevole attenzione globale sulla pandemia ha comportato un comprensibile interesse della stampa su come il virus fosse stato sfruttato nelle campagne di ingegneria sociale. In poco tempo sono stati pubblicati così tanti articoli che sarebbe facile presumere che, in quel periodo, la gran parte delle email di phishing fossero a tema Covid-19.

Sorgenti primarie di intelligence

Mandiant Threat Intelligence è stata in grado di analizzare le statistiche sulle email malevole in proprio possesso e di accertare che il tema COVID-19 fosse stato utilizzato solamente nel 2% delle email malevole diffuse durante quel periodo. Questo evidenzia come un approccio maggiormente orientato ai dati consente alla CTI di dare il giusto peso alle minacce rispetto a quanto riportato dai media. In altre parole, le notizie sulla sicurezza informatica e le informazioni di l’intelligence sono due cose differenti e sono pensate all’origine con scopi altrettanto ben differenti.

Gli stessi principi si possono applicare anche alla vulnerability intelligence. Applicare le patch in una azienda che adotta più tipologie di sistemi operativi e applicazioni può essere un compito gravoso. Questo rende la prioritizzazione cruciale. Tuttavia, le vulnerabilità che appaiono nelle notizie da prima pagina non sono necessariamente quelle che rappresentano poi una minaccia reale.

FireEye sorgenti primarie sicurezza

Piuttosto che concentrarsi sulle vulnerabilità più pericolose, le organizzazioni farebbero meglio ad adottare un approccio guidato dal contesto. Questo infatti permette di assegnare una priorità ragionata alle patch delle vulnerabilità basandosi su quali di queste vengano sfruttate in maniera attiva. Questo aumenta significativamente le possibilità che gli sforzi di patching di una azienda vadano verso la prevenzione di attacchi mirati. Anche in questo caso, per capirne il contesto serve un’ampia telemetria e ricchi set di dati.

In conclusione l’intelligence da sorgenti primarie non è la soluzione a tutti i mali. Ma è indubbiamente lo strumento principale per avere una prospettiva reale di ciò che sta accadendo, così da permettere alle aziende di concentrarsi sulle minacce realmente importanti per loro.