Prosegue la ricerca di Mandiant Intelligence sui ransomware. La più recente suggerisce di concentrare gli sforzi difensivi nelle aree chiave e agire rapidamente.

Gabriele Zanoni, EMmea Solutions Architect di FireEye

Mandiant Intelligence ha esaminato decine di attività di incident response di ransomware tra il 2017 e il 2019 e attraverso questa ricerca siamo riusciti a identificare una serie di caratteristiche comuni presenti nei vettori di intrusione iniziale. Abbiamo rilevato le innovazioni tattiche degli attori della minaccia per massimizzare i profitti con gli incidenti che hanno colpito aziende in Nord America, Europa, Asia-Pacifico e Medio Oriente in quasi tutti i settori, inclusi quello finanziario, prodotti chimici e materiali, servizi legali e professionali, istituzioni governative locali e sanità.

Questi incidenti forniscono una migliore comprensione dei trend dell’utilizzo dei ransomware che possono essere utili per chi difende i network delle organizzazioni. Le indagini di Mandiant sui ransomware, nel periodo che va dal 2017 al 2019, sono aumentare dell’860%. La maggior parte di questi incidenti sembra essere stata causata da infezioni post compromissione e FireEye ritiene che gli attori della minaccia stiano incrementando l’utilizzo di tattiche, compreso l’impiego post compromissione, per aumentare la possibilità che il riscatto venga pagato.

FireEye ha notato diversi vettori di infezione iniziale attraverso molteplici incidenti di ransomware, tra cui RDP (Remote Desktop Protocol), phishing con un link o un allegato dannoso e drive by download di malware che facilita l’attività di follow up. L’RDP è stato rilevato con maggiore frequenza nel 2017 ma è diminuito nel corso del 2018 e del 2019. Questi vettori dimostrano che il ransomware ha la possibilità di entrare negli ambienti delle vittime con differenti mezzi e non tutti richiedono l’interazione dell’utente. La maggior parte delle distribuzioni di ransomware avviene tre o più giorni dopo l’infezione iniziale.

Il numero di giorni intercorsi tra la prima prova di un’attività dannosa e la diffusione del ransomware variava da zero a 299 giorni. I tempi di permanenza variano e nella maggior parte dei casi è presente un intervallo di tempo tra il primo accesso e la distribuzione del ransomware. Per il 75% degli incidenti, sono passati almeno tre giorni tra la prima prova di un’attività dannosa e l’impego del ransomware.

Questo suggerisce che per molte organizzazioni, se le infezioni iniziali sono rilevate, contenute e rimediate rapidamente, i danni significativi e i costi associati a un’infezione da riscatto potrebbero essere evitati. In alcuni casi gli incident responder di Mandiant e FireEye Managed Defense hanno contenuto e corretto l’attività malevola, impedendo l’impiego del ransomware. Diverse indagini hanno scoperto prove di ransomware installati negli ambienti delle vittime ma non ancora eseguiti con successo.

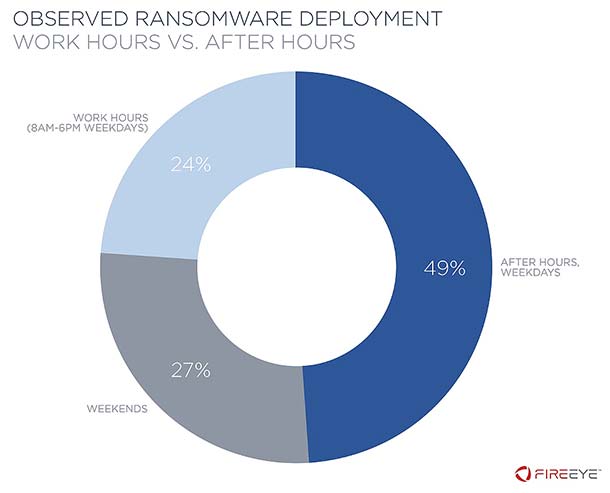

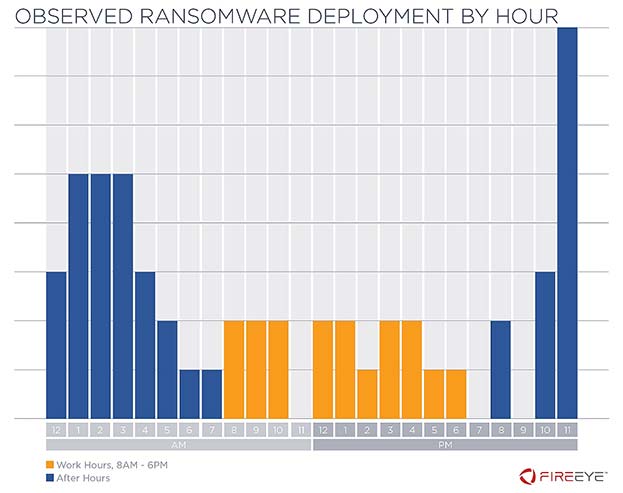

Nel 76% degli incidenti che FireEye ha esaminato, il ransomware è stato eseguito negli ambienti delle vittime non durante l’orario di lavoro, nel fine settimana o prima delle 8:00 o dopo le 18:00 di un giorno feriale, utilizzando il fuso orario e la consueta settimana lavorativa dell’organizzazione della vittima. Nel 2019, ad esempio, in alcuni casi che si sono verificati presso aziende retail e di servizi professionali, gli attaccanti hanno creato un Active Directory Group Policy Object per avviare l’esecuzione del ransomware in base al log-on e al log-off dell’utente.

FireEye prevede che le infezioni da ransomware post-compromissione continueranno ad aumentare e che gli aggressori abbineranno sempre di più la distribuzione di ransomware insieme ad altre tecniche, come il furto di dati e l’estorsione, l’aumento delle richieste di riscatto e il colpire obiettivi critici.

La buona notizia è che, in particolare con le infezioni post-compromissione, vi è spesso una finestra di tempo tra la prima azione malevola e la diffusione del ransomware. Se i difensori della rete sono in grado di individuare e rimediare rapidamente alla compromissione iniziale, è possibile evitare i danni e i costi significativi di un’infezione da ransomware.