L’anno scorso ci siamo imbattuti in un rootkit dotato di firma digitale e in grado di installarsi sulla maggior parte dei sistemi che utilizzano Windows, incluse le versioni più recenti di Windows 10. Poiché al giorno d’oggi i rootkit rappresentano meno dell’1 percento degli attacchi malware che rileviamo a livello globale, questa circostanza ha immediatamente attirato la nostra attenzione, spingendoci ad avviare una vasta indagine su questo payload, sulla sua origine e sulla sua diffusione.

In base alle informazioni in nostro possesso, l’adware è attivo fin dal 2012-2013. Abbiamo identificato almeno 25 diversi componenti, rilevati in quasi 2.500 campioni distinti. Monitorando l’adware, abbiamo notato che alcuni componenti venivano costantemente aggiornati con nuove funzionalità, sfruttate direttamente o integrate in altri componenti. Questa circostanza rafforza la nostra ipotesi iniziale secondo cui l’adware continua ad essere sviluppato, anche mentre scriviamo questo documento.

Osservando il meccanismo di comunicazione dell’adware, abbiamo rilevato un gran numero di domini acquistati da Enom che agivano come centri di comando e controllo.

Questo malware presenta alcune caratteristiche che hanno attirato la nostra attenzione, tra cui:

– La presenza di un driver rootkit che protegge se stesso e tutti gli altri componenti. È in grado di arrestare processi ritenuti pericolosi per il funzionamento dell’adware, impedendone così l’eliminazione o la terminazione. La presenza di capacità man-in-the-browser che intercettano e decrittano le comunicazioni SSL. In questo modo il malware può inoculare codice JavaScript personalizzato nelle pagine Web visitate dall’utente.

– Include una routine di eliminazione degli adware, usata per rimuovere i potenziali adware „concorrenti”. Si tratta di una routine piuttosto generica, che non prende di mira un particolare tipo o famiglia di adware.

– L’adware è in grado di disinstallare e rimuovere servizi in base alle istruzioni ricevute dall’infrastruttura di comando e controllo.

– Comunica al centro di comando e controllo informaizoni sull’ambiente in cui viene eseguito. Queste informazioni comprendono l’eventuale installazione di una soluzione anti-malware (e in caso affermativo, quale), quali applicazioni vengono eseguite all’avvio del PC e così via.

– Acquisisce immagini delle schermate del desktop e le invia al centro di controllo e comando per farle analizzare. Questa funzionalità ha un enorme impatto sulla privacy, poiché queste schermate possono contenere dati sensibili su e-mail, messaggi o sessioni di e-banking.

– Può installare praticamente qualsiasi software in un attimo, estendendo così le proprie funzionalità.

– È dotato di un meccanismo di aggiornamento automatico.

– Reindirizza le pagine all’interno dei browser.

– Aggiunge o sostituisce banner pubblicitari del browser effettuando una ricerca di oggetti DOM in base a dimensioni, stile, categorie o specifiche espressioni ricorrenti.

– Sfrutta diverse piattaforme da cui estrarre l’advertising, incluso Google AdSense.

– Può sostituire facilmente annunci obsoleti o scaduti con annunci nuovi.

– Esegue segretamente pagine Web in background, all’interno di finestre nascoste, e interagisce con esse come farebbe un normale utente: scorrendole, facendo clic e inserendo input tramite tastiera. Si tratta di un comportamento tipico delle frodi pubblicitarie, che comporta danni economici significativi per le piattaforme di advertising online.

– Utilizza in modo estensivo progetti e librerie open-source (ad es. chromium, cryptopop, jsoncpp, libcef, libcurl, zlib).

– Scarica diversi componenti tramite script Lua (molto probabilmente per evitare di essere individuato da soluzioni che rilevano e bloccano download sospetti).

– Ha una struttura estremamente configurabile e altamente modulare, che gli permette di espandere le sue funzionalità tramite script e file di configurazione messi a disposizione dall’infrastruttura di comando e controllo.

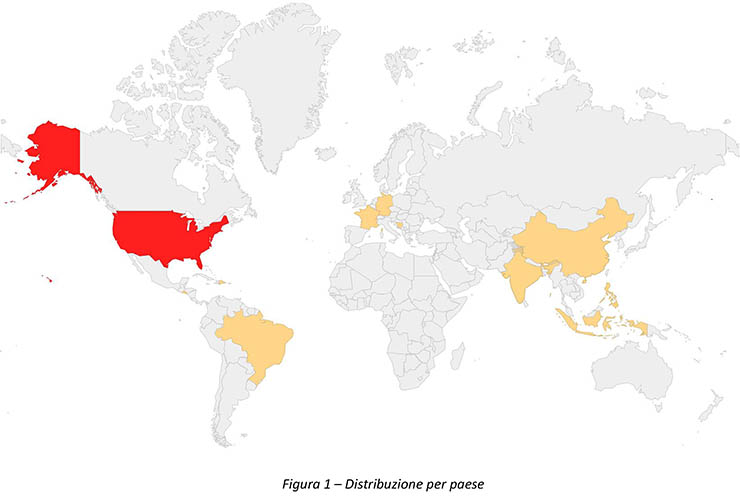

Diffusione geografica – La maggior parte dei campioni che abbiamo monitorato sono stati rilevati negli USA e, in misura sensibilmente minore, in Francia, Germania, Brasile, Cina, India, Indonesia e Filippine.

Circa il 90% dei sistemi su cui sono stati trovati componenti dell’adware utilizzavano Windows 10.

Alcuni componenti di questa campagna risalgono al 2012, ma sembra che il picco di attività si sia avuto negli ultimi mesi del 2017.

I componenti adware vengono installati segretamente da un downloader presentato come un servizio VPN gratuito e anonimo (s5Mark) e distribuito come programma di installazione. s5Mark ha un’interfaccia grafica molto semplice, usata come diversivo per l’attacco intrusivo indesiderato che si svolge dietro le quinte. Agli utenti non esperti viene fatto credere che sia stata stabilita una connessione VPN, nonostante il software non tenti nemmeno di compiere un’operazione del genere.