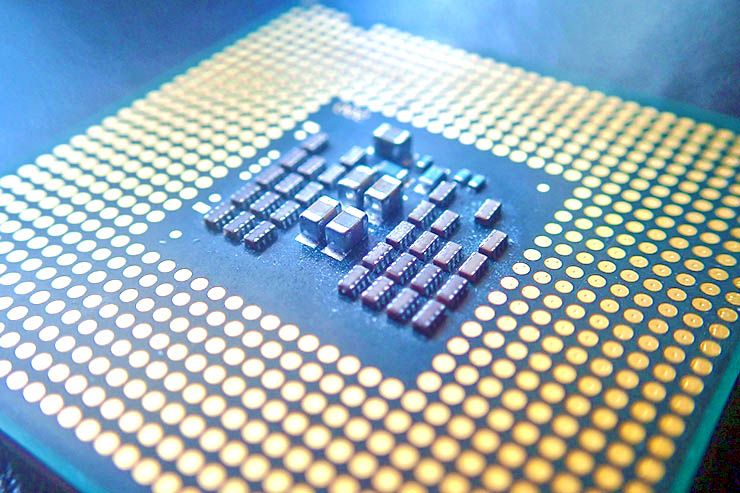

Le CPU Intel x86 prodotte negli ultimi 10 anni sarebbero afflitte dalla vulnerabilità Meltdown; svelata inoltre una falla che interessa i principali chip makers.

La prima interessa principalmente i processori per PC e MAC, che potrebbero risultare insicuri a causa di una possibile apertura delle aree di memoria in zona protetta del kernel, a seguito di una specifica serie di comandi (script). Ciò porterebbe all’esposizione del codice eseguito e metterebbe in chiaro i dati trattati, come per esempio chiavi di login e password.

La soluzione software disponibile riguarda l’installazione di un aggiornamento piuttosto rilevante, capace di isolare l’area di memoria interessata. Tuttavia, questo genere di patch impone una serie di attività extra per il processore e l’impiego di svariati cicli in più per l’esecuzione della medesima operazione. Il risultato che ne consegue è un evidente rallentamento, sia in ambienti Windows, sia Linux e Mac, quantificabile dal 5% a un massimo del 30%.

L’effettivo calo di performance interesserà maggiormente i task “CPU-intensive” e gli ambienti virtualizzati ma, al momento, non è dato sapere in che misura.

Per chi si appresta a sostituire il proprio PC, è bene sapere che le più recenti CPU Intel dovrebbero risentirne minimamente. L’alternativa è affidarsi all’architettura concorrente AMD Ryzen.

Per correre ai ripari, Microsoft ha già rilasciato patch per ambienti datacenter e per Windows 10 (KB4056892); sono già disponibili aggiornamenti per il mondo Linux e sono in arrivo patch con l’update MacOS 10.13.3.

Decisamente meno facile la situazione se si analizza la seconda falla recentemente individuata e denominata Spectre. Se, infatti, Meltdown interessa unicamente sistemi x86, quest’ultima mette a rischio miliardi di processori di differenti brand, inclusi quelli utilizzati nei sistemi mobile, embedded e automotive.

Il possibile campo d’azione degli hacker si estende dunque al di fuori del “classico” mondo IT, anche se, è bene precisarlo, le modalità di infezione tramite exploit per sfruttare la vulnerabilità risultano decisamente complesse.

In questo contesto patch per singoli software e applicazioni potrebbero aggirare il problema, anche se la relativa diffusione e applicazione richiederà del tempo.

Google ha immediatamente messo in campo opportune patch per i servizi cloud e specifiche funzionalità di Site Isolation per Chrome. Per Android una simile falla è già stata risolta tramite patch ad hoc.

Ido Naor, Senior Security Researcher, GReAT di Kaspersky Lab, ha commentato le recenti vulnerabilità delle CPU.

Ido Naor

Sono state scoperte due gravi vulnerabilità nei chip Intel, che potrebbero consentire agli aggressori di sottrarre informazioni sensibili dalle app accedendo alla memoria principale. La prima vulnerabilità, Meltdown può efficacemente rimuovere la barriera tra le applicazioni utente e le parti sensibili del sistema operativo. La seconda vulnerabilità, Spectre, che si trova anche nei chip AMD e ARM, può indurre le applicazioni vulnerabili a perdere il contenuto della memoria.

Le applicazioni installate su un dispositivo funzionano generalmente in modalità utente, lontano dalle parti più sensibili del sistema operativo. Se un’applicazione ha bisogno di accedere a un’area sensibile, ad esempio il disco, la rete o l’unità di elaborazione sottostante, deve chiedere l’autorizzazione per utilizzare la “modalità protetta”. Nel caso di Meltdown, un aggressore potrebbe accedere alla modalità protetta e alla memoria principale senza bisogno di autorizzazione, eliminando in modo efficace la barriera e consentendogli di sottrarre potenzialmente i dati dalla memoria delle app in esecuzione, come ad esempio i dati provenienti da gestori di password, browser, e-mail, foto e documenti.

Poiché si tratta di bug hardware, trovare la patch è complesso. Per Linux, Windows e OS X sono state emesse patch contro Meltdown e si sta lavorando per rafforzare il software contro lo sfruttamento futuro di Spectre. Google ha pubblicato ulteriori informazioni qui. È fondamentale che gli utenti installino immediatamente le patch disponibili. Ci vorrà del tempo perché gli aggressori capiscano come sfruttare le vulnerabilità – fornendo una piccola ma importante “finestra” di protezione.