Marco Gioanola, Cloud Services Architect di Arbor Networks, ci aiuta a fare il punto su sicurezza IoT e attacchi DDoS.

Che cos’è un dispositivo IoT? I dispositivi IoT (detti anche dispositivi embedded) sono computer dotati di CPU, memoria e interfacce di rete che vengono dedicati a un ruolo o compito specifico.

- Una webcam è un computer provvisto di una videocamera collegata e di un’interfaccia di rete ad alta velocità.

- Un punto di accesso wireless è un computer con un dispositivo radio Wi-Fi collegato.

- Una lampadina connessa a Internet è un piccolo computer che contiene un dispositivo radio a bassa potenza e un relè per accendere e spegnere la luce.

Da quanto tempo esistono i dispositivi IoT?

La connessione dei dispositivi alle reti non è certamente una novità. Nel 1991, i ricercatori dell’Università di Cambridge utilizzarono una webcam abilitata IP per monitorare la quantità di caffè restante nella macchina del caffè situata nel vecchio laboratorio informatico. Da allora, il numero di dispositivi collegati a Internet è aumentato quasi esponenzialmente e già nel 2008 superava il numero di persone collegate in rete.

clicca per ingrandire

Perché i dispositivi IoT sono così diffusi oggigiorno?

I dispositivi IoT sono ormai utilizzati su larghissima scala perché permettono di controllare, monitorare e gestire quasi tutti gli apparecchi tecnologici di utilizzo quotidiano. I normali dispositivi IoT possiedono tuttavia capacità limitate e devono pertanto essere controllati e monitorati da altre soluzioni esterne con cui interagiscono. Per contenere i costi di implementazione, i dispositivi IoT vengono spesso progettati in modo da semplificarne al massimo l’installazione e l’utilizzo. Questo però determina la diffusione di dispositivi con funzioni di sicurezza limitate o, in casi estremi, totalmente assenti.

A quando risale il primo attacco DDoS IoT?

Nel 2003, si è verificato il primo attacco DDoS involontario propagato dai dispositivi IoT, causato da alcuni modem DSL/cavo difettosi prodotti da Netgear. I dispositivi erano stati programmati per utilizzare il server NTP dell’Università del Wisconsin. Quando il numero di dispositivi installati ha iniziato a crescere (secondo Netgear, il difetto era presente in 707.147 unità), il traffico del client NTP diretto verso l’università è aumentato in misura straordinaria, raggiungendo un picco di 150 Mb/250 Kpps. L’attacco è stato mitigato mediante le ACL e Netgear ha distribuito una patch correttiva. Tuttavia, vista l’impossibilità di raggiungere tutti i proprietari dei dispositivi difettosi, si è deciso di lasciar defluire l’attacco nella speranza che i dispositivi venissero scollegati una volta terminata la loro vita operativa. Col senno di poi, questo potrebbe essere il più grande e lungo attacco DDoS della storia di Internet, terminato quando l’ultimo dispositivo difettoso è finito nella spazzatura.

Che cos’è una botnet?

Inizialmente, le bot erano semplici programmi informatici sviluppati per consentire l’automazione di alcune attività di routine, ma una volta passate nelle mani dei criminali informatici, intenzionati a generare profitti illeciti, le bot sono state stratificate per creare le botnet e hanno condotto alla nascita di una fiorente economia digitale sommersa. Con le botnet, i malintenzionati possono impossessarsi da remoto di un’imponente quantità di sistemi informatici collegati a Internet su scala globale, molto spesso senza che i proprietari se ne accorgano. Dal punto di vista dei criminali, gli attacchi DDoS rappresentano soltanto la punta dell’iceberg per le botnet. I sistemi compromessi possono infatti essere utilizzati per moltissimi scopi, ad esempio:

- clic fraudolenti

- attacchi a siti che producono soluzioni anti-spam

- apertura di proxy per l’accesso anonimo a Internet

- tentativi di cracking forzato su altri sistemi Internet

- hosting di siti web che praticano il phishing

- furto di codici di attivazione di CD e licenze di software

- furto di informazioni identificative personali per consentire il furto di identità

- furto di dati di carte di credito e di altre informazioni finanziarie, inclusi codici PIN e codici “segreti”

- installazione di keylogger per catturare tutti i dati inseriti da un utente in un sistema

L’assemblaggio e la commercializzazione delle botnet sono così facili e l’elenco di funzioni “monetizzabili” così vasto che, considerando anche la possibilità di operare in modo anonimo sulla rete globale, le botnet sono divenute la piattaforma ideale per una moltitudine di delinquenti: dagli esponenti del crimine organizzato ai criminali comuni, passando anche per i terroristi informatici.

In che modo le botnet IoT si differenziano dalle botnet PC?

La principale differenza tra un dispositivo IoT e un computer destinato a scopi generici è l’assenza di un’interazione diretta con il sistema operativo: in genere, il software non viene aggiornato e il dispositivo IoT resta sempre collegato online (24×7).

I dispositivi IoT offrono connessioni ad alta velocità che consentono un volume di traffico relativamente elevato per gli attacchi DDoS su ogni dispositivo compromesso.

Cosa rende vulnerabili i dispositivi IoT?

I dispositivi IoT sono prede estremamente allettanti per i criminali informatici perché in moltissimi casi vengono distribuiti con preimpostazioni non sicure, ad esempio contengono credenziali amministrative di default oppure consentono il libero accesso ai sistemi di gestione tramite le interfacce Internet presenti sui dispositivi o ancora sono dotati di codici non sicuri sfruttabili in modalità remota. La maggior parte dei sistemi embedded riceve raramente aggiornamenti volti a eliminare le vulnerabilità esistenti a livello di sicurezza e molti distributori di questi dispositivi non forniscono affatto aggiornamenti di sicurezza.

Cosa si può fare per migliorare la sicurezza dei dispositivi IoT?

Si sta facendo strada l’ipotesi di introdurre una serie di normative che impediscano ai produttori di distribuire dispositivi IoT con credenziali amministrative di default. Tuttavia, anche se una soluzione di questo tipo fosse adottata domani, resterebbero comunque in circolazione miliardi di dispositivi non sicuri. Non dobbiamo quindi pensare al futuro, ma al passato.

Quali misure protettive possono adottare le aziende?

Se osserviamo la situazione attuale, vediamo che i dispositivi IoT sono più pericolosi di qualsiasi altro dispositivo in passato, considerando anche i PC e i laptop di uso comune. Ciononostante, la situazione non è priva di soluzioni.

I criminali hanno ormai la capacità di infettare i dispositivi IoT situati all’interno delle organizzazioni ed è quindi fondamentale monitorare e controllare tutte le attività IoT per evitare incidenti di sicurezza. I dispositivi IoT devono essere sempre isolati dagli altri apparecchi e occorre implementare misure specifiche per controllarne le attività. Ad esempio, le webcam installate all’interno di un’organizzazione non devono avere la possibilità di contattare i server delle applicazioni ubicati all’interno dei Data Center o di accedere direttamente a Internet. Anche i software che controllano i dispositivi IoT devono essere sottoposti agli aggiornamenti e alle patch conformemente ai requisiti dei produttori, come avviene per altri dispositivi collegati in rete quali i PC e i computer di altro tipo.

Misure da adottare per chi possiede o utilizza dispositivi IoT o Embedded

- Isolare i dispositivi IoT dagli altri servizi e da Internet. Perché le lampadine IoT dovrebbero avere bisogno di un accesso a Internet?

- Scoprire se la stampante in uso necessita l’accesso a Internet. Quasi tutti gli attacchi DDoS con riflessione Chargen sferrati su Internet utilizzano stampanti con accesso diretto alla rete.

- Aggiornare il software e il firmware dei dispositivi.

- Disattivare i servizi inutili presenti sui dispositivi. I riflettori SSDP sono per la maggior parte router CPE domestici su cui è abilitato il protocollo SSDP. Inoltre, gli attacchi con riflessione DNS utilizzano spesso i dispositivi CPE non sicuri che consentono il forwarding DNS.

- Utilizzare dispositivi di produttori noti per la sicurezza dei loro prodotti e ritenerli responsabili della sicurezza delle loro soluzioni.

- Monitorare l’ampiezza di banda in uscita. La lentezza dei sistemi è dovuta a qualche problema o è causata dal router WAN che è impegnato a lanciare attacchi DDoS?

Le organizzazioni possono difendersi dagli attacchi DDoS implementando le migliori pratiche correnti (BCP) per la difesa DDoS.

Misure di protezione contro gli attacchi DDoS

- Implementare le migliori pratiche correnti relative al filtraggio in ingresso.

- Isolare il traffico del piano di gestione dal traffico del piano dati.

- Rafforzare i dispositivi e disattivare i servizi inutili. Imparare a conoscere i pattern del traffico per riuscire a individuare i pattern anomali.

- Implementare soluzioni di mitigazione degli attacchi DDoS stratificate.

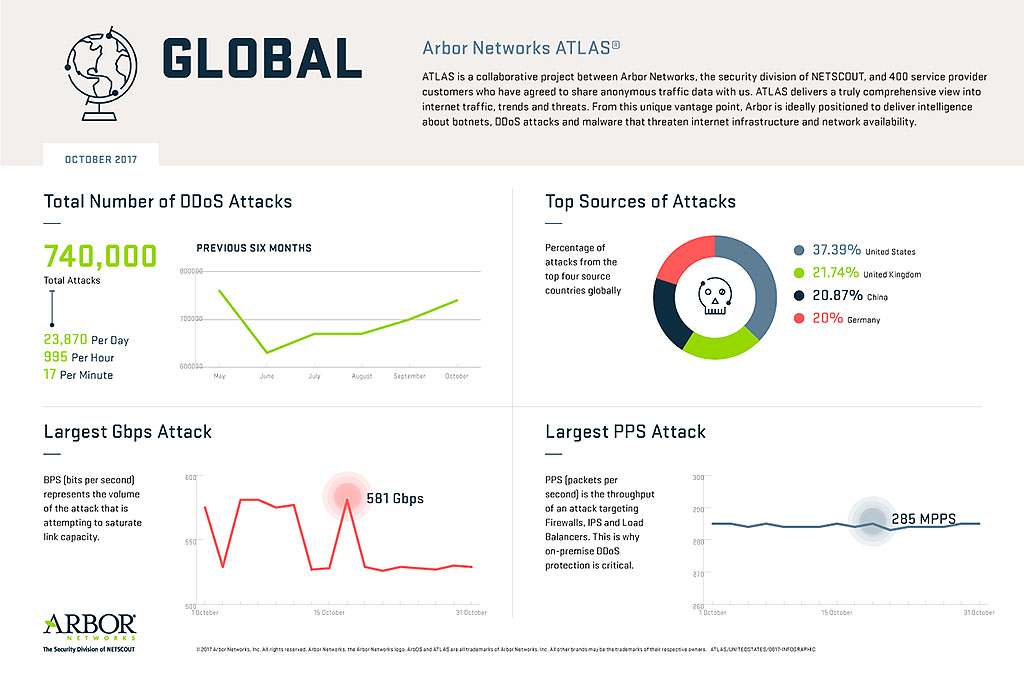

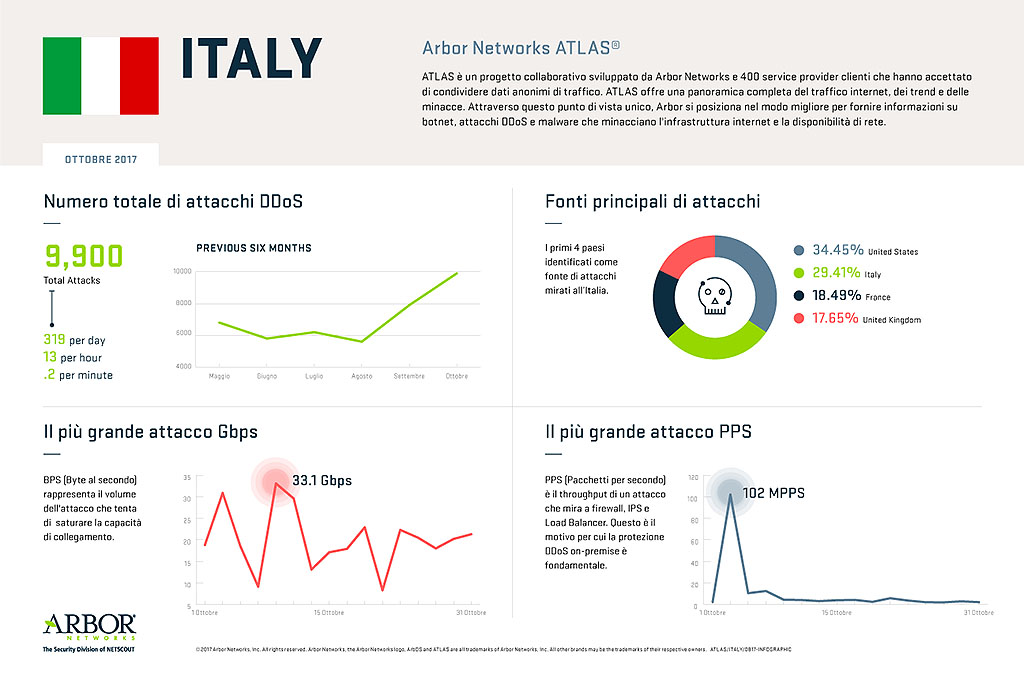

Arbor ha – inoltre – condiviso un’interessante infografica legata agli attacchi informatici registrati in Italia nel corso del mese di Ottobre, attraverso i dati messi a disposizione da Atlas (Active Threat Level Analysis System), il progetto collaborativo sviluppato dall’azienda insieme a 400 service provider clienti che hanno accettato di condividere anonimamente i dati di traffico. Tra le stime più significative:

- Nel solo mese di Ottobre ci sono stati 9.900 attacchi informatici in Italia, 2.000 in più rispetto a settembre.

- In ottobre in Italia si sono, quindi, registrati 319 attacchi al giorno, 13 all’ora e 2 ogni minuto.

- Il 34.45% di questi è stato sferrato direttamente dagli Stati Uniti, il 29.41% dall’Italia e a seguire il 18.49% dalla Francia ed il 17.65% dal Regno Unito

- Il più grande attacco, registrato nel corso della seconda settimana del mese, è stato di 33.1 Gbps

A livello mondiale, invece, nel solo mese di Ottobre sono stati registrati 740.000 attacchi totali, di cui il più grande di ben 581 Gbps.