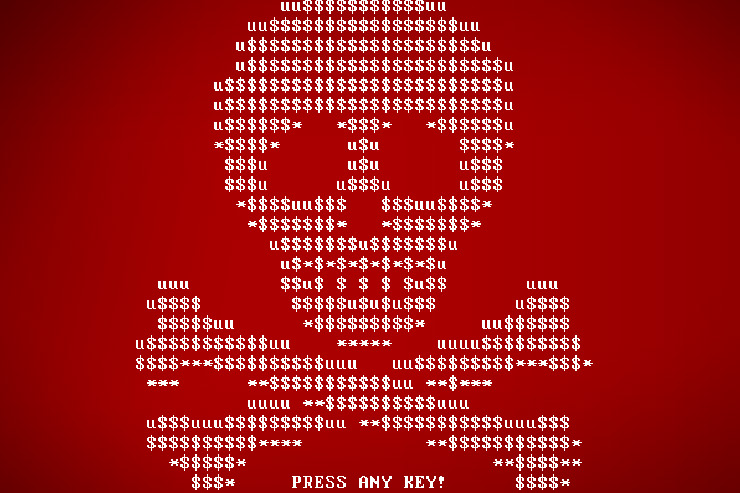

G DATA condivide alcuni dati riguardanti il recente attacco hacker Petya, ransomware già noto ma ora basato sull’exploit EternalBlue come il famigerato WannaCry.

Il ransomware Petya ha recentemente colpito numerosissime organizzazioni governative e private in Europa e negli Stati Uniti, tra cui l’aeroporto di Kiev. Sebbene i primi pagamenti del riscatto siano già stati versati, il provider tedesco Posteo ha bloccato l’accesso alla casella di posta utilizzata dai cyber-criminali, e ha informato l’Ufficio Federale per la Sicurezza Informatica. I cyber-criminali, quindi, non hanno più accesso alle mail inviate a tale casella.

G DATA aveva già menzionato Petya nel 2016. Il ransomware, infatti, si ripresenta di tanto in tanto con nuove vesti, l’ultima volta come “GoldenEye”. La nuova ondata di infezioni presenta una sola differenza: è la prima volta che Petya sfrutta un exploit (EternalBlue) proveniente da un’agenzia di intelligence, exploit per altro già portato alla ribalta dall’ormai famoso caso di WannaCry.

Le analisi condotte da G DATA Security Lab, e le risultanze condivise dalla community infosec, individuano l’origine dell’infezione nella compromissione di un meccanismo di aggiornamento di un software per la contabilità molto diffuso. Le prime vittime, infatti, sono state infettate proprio tramite l’aggiornamento di tale software.

A differenza di Wannacry, il “nuovo” Petya non si propaga tramite Internet: invece, cerca accesso alle credenziali di amministratore per poter inserire i propri file in cartelle $admin condivise in rete. Inoltre, il ransomware verifica se ha modo di accedere ai privilegi di amministratore per sovrascrivere alcune aree del disco rigido. Se questo è possibile, viene forzato il reboot di una macchina infetta dopo un crash. Al contrario di quanto presentato da alcuni rapporti comparsi su piattaforme social, in questo ransomware non è presente alcun “killswitch”.

Al momento, la componente che permette la diffusione dell’ultima variante di Petya pare funzionare meglio di WannaCry su Windows XP. Inoltre, la versione corrente cancella il registro degli eventi di Windows durante il processo di infezione.

Tanti nomi per il Petya “redivivo”

G DATA ha riscontrato una certa confusione nell’assegnare un nome all’attuale variante di “Petya”. La base di codice è quella di Petya / Misha / GoldenEye; per questo motivo, inizialmente l’idea di G DATA era quella di procedere usando il nome “Petya”. Altri hanno usato nomi come NotPetya, EternalPetya, PetyaBlue, Petna, PetyaWrap, Petrwrap, SortaPetya, Nyetya, ed Expetr. Pur avendo deciso di fare riferimento alla nuova variante con il nome Petna, la denominazione con cui il ransomware è identificato resta invariata.

Cosa fare: i consigli di G DATA

- Non pagate il riscatto, soprattutto visto che il provider Posteo ha già chiuso la casella di posta elettronica dei cyber-criminali.

- Installate l’ultimo aggiornamento di Windows. Questo aggiornamento, già disponibile dal mese di marzo come evidenziato per il caso WannaCry, chiude le falle di cui si avvale EternalBlue.

- Se si nota un’infezione prima che appaia la richiesta di riscatto, spegnete immediatamente il sistema. Non riavviate la macchina in nessun caso – c’è la possibilità che non tutto sia stato cifrato prima dello spegnimento forzato.

- Per prevenire infezioni attraverso l’interfaccia di gestione di Windows (WMI), gli amministratori di sistema dovrebbero mettere in atto le precauzioni raccomandate da Microsoft.

- L’esecuzione di un codice da remoto attraveso PSExec o WMI richiede privilegi di amministratore: è meglio non garantire tali privilegi ai normali utenti.

Infine, val la pena di menzionare che il ransomware prende di mira file con le seguenti estensioni:

.3ds .7z .accdb. ai. asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk

.djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt

.pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls.

xlsx .xvd .zip