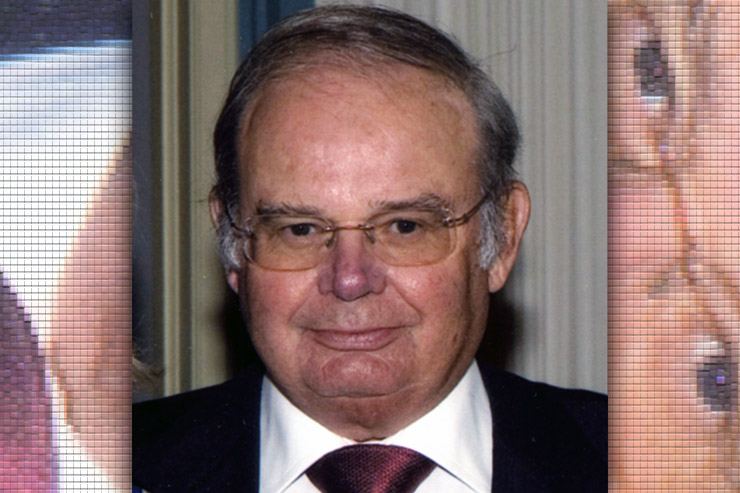

Intervistiamo Giulio Camagni, Presidente di Partner Data, e Mr. Long Junao, Technical Consultant di Venustech, che ci offrono una visione del fenomeno WannaCry.

– Come ha agito il malware Wannacry? Quali sono state le possibili cause scatenanti?

Il malware WannaCry si è diffuso attraverso differenti fasi. In primo luogo ha sfruttato la vulnerabilità del protocollo SMB (Server Message Block), un protocollo usato soprattutto dai sistemi Microsoft Windows per condividere file, stampanti, porte seriali e comunicazioni di differenti tipologie tra diversi nodi di una rete. Sfruttando questa vulnerabilità è molto difficile che venisse individuato.

In secondo luogo il malware ha introdotto un backdoor program nel PC infetto di modo che gli hacker potessero avere accesso al computer.

La terza fase è stata quella del criptaggio e del dirottamento “hijacking”, fasi nelle quali il ransomware ha bloccato tutti i file del PC e ha mostrato la nota interfaccia che è circolata in rete in questi giorni.

Si pensa che il malware WannaCry sia stato progettato sulla base degli strumenti di vulnerabilità EternalBlue che sono trapelati da fonti della National Security Agency, l’Agenzia per la Sicurezza Nazionale. Microsoft ha rilasciato una patch per risolvere la vulnerabilità a Marzo.

– Quali vulnerabilità ha sfruttato questo genere di attacco? Quali piattaforme sono state colpite principalmente?

La vulnerabilità che ha sfruttato questo attacco è denominata MS17-010 e ha colpito i seguenti sistemi operativi: Windows 2000, Windows 2003,Windows XP,Windows Vista,Windows 7,Windows 8, Windows 10,Windows 2008 Windows 2012. Gli attacchi si sono tuttavia principalmente concentrati su Windows XP e su Windows 7. I computer che non avevano installato la patch di Microsoft si sono rivelati essere molto più a rischio.

– Allo stato attuale come possono reagire gli enti che sono stati attaccati?

Gli enti che sono stati già attaccati dal malware WannaCry devono installare al più presto la patch di Microsoft con gli ultimi aggiornamenti e attendere da fornitori affidabili gli strumenti di risoluzione. Non bisogna installare strumenti di terze parti non attendibili; questo è fondamentale per prevenire futuri danni.

– Quali attività devono compiere le aziende per evitare o minimizzare gli effetti di Wannacry?

Per prevenire che incidenti come questo accadano ancora è necessario che gli apparati di sicurezza di rete vengano distribuiti nella rete aziendale, ad esempio Venusense UTM e i firewall possono proteggere efficacemente gli utenti da eventuali attacchi simili. Gli strumenti di protezione di Venustech individuano le vulnerabilità e avvisano tempestivamente gli utenti prima che il malware si espanda e infetti il computer. Nessuno dei clienti che utilizza i nostri sistemi di protezione è stato attaccato dal malware WannaCry

– In senso più ampio, e con riferimento al GDPR, quali sono le best practice che vi sentite di consigliare alle aziende?

Il GDPR, Regolamento Generale sulla Protezione dei Dati, fissa per le aziende significative responsabilità relative al furto e alla perdita dei dati relativi a soggetti interni ed esterni, come dipendenti, clienti, fornitori, etc….. Diviene quindi indispensabile accertarsi di mettere in pratica ogni precauzione; per quanto concerne WannaCry, è fondamentale utilizzare sistemi informatici costantemente supportati (Windows 10) e sempre aggiornati. È inoltre indispensabile dotarsi di apparecchiature di sicurezza come firewall, UTM (Unified Threat Management) e WAF (Web Application Firewall).

Più in generale, è anche importante installare sempre validi antivirus che siano anche in questo caso sempre aggiornati, e sistemi DLP (Data Loss Prevention) che impediscano il furto dei dati.

– La formazione dei dipendenti è un tassello fondamentale. Utenti propriamente formati possono lavorare di concerto con le infrastrutture IT, irrobustendo la security della rete aziendale. In questo contesto, quali scenari potete osservare? Come si comportano le aziende? Quali suggerimenti potete impartire?

È vero che la formazione dei dipendenti è un tassello fondamentale: non sempre ci si rende conto della pericolosità delle mail e soprattutto dei loro allegati. Ma anche le chiavette USB e le apparecchiature mobili possono risultare molto pericolose: quanti smartphone o tablet sono infatti dotati di antivirus? Semplicemente connetterli al PC, anche solo per ricaricare la batteria, può risultare molto pericoloso.

È quindi necessario che le aziende definiscano policy relative alla sicurezza concrete e concordate con i propri dipendenti e collaboratori.

Venustech è un fornitore specializzato di prodotti per la sicurezza di rete, piattaforme di gestione della security e servizi e soluzioni di sicurezza specializzata. La soluzione Venustech vengono distribuite in Italia da Partner Data.