ESET individua una variante Linux di KillDisk, il malware che è già stato utilizzato dal gruppo BlackEnergy per attacchi ai sistemi Windows di infrastrutture critiche nel 2015/2016.

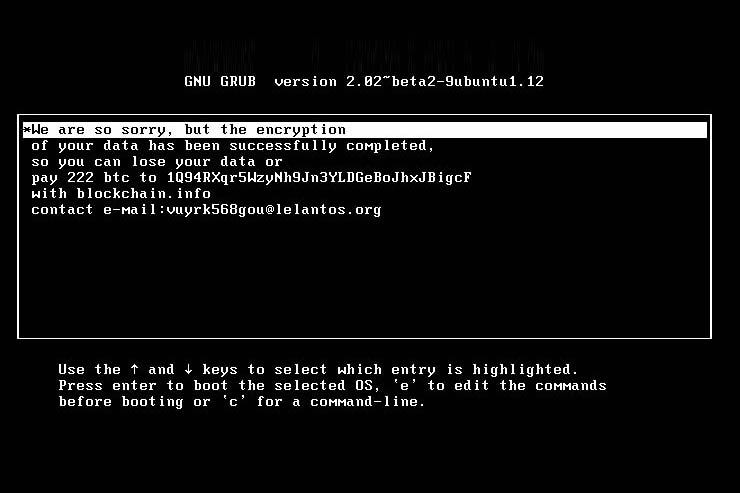

L’evoluzione del software nocivo attacca i sistemi Linux, dalle workstation ai server, impedendone l’avvio e chiedendo un riscatto molto alto pari a 222 Bitcoin, circa 250mila USD, prima di crittografare i dati.

Sembra però che pagare per il recupero dei file criptati sia uno spreco di tempo e denaro, dato che le chiavi crittografiche non vengono registrate dai criminali informatici né localmente né sono inviate ad un server in remoto, rendendo di fatto impossibile la decodifica dei dati. I ricercatori di ESET hanno comunque individuato un errore nel processo crittografico utilizzato che rende possibile, se pur difficile, il ripristino dei dati.

Per gli esperti di ESET KillDisk è l’esempio concreto del fatto che il pagamento del riscatto non deve mai essere considerata una soluzione in caso di infezione da ransomware. Non c’è infatti alcuna garanzia di recuperare effettivamente i dati e nel caso di KillDisk i criminali chiaramente non intendevano mantenere le loro promesse. L’unico modo per proteggersi dalla minaccia ransomware è mantenere i sistemi sempre aggiornati scaricando le ultime patch, utilizzare una soluzione di sicurezza affidabile, effettuare periodicamente i backup e verificare le capacità di ripristino.