Il principio di funzionamento di Autoprobe è in tutto similare a quello di Cyberprobe, si divide in tre fasi:

1. Generazione dei fingerprint

2. Scansione di Internet con i fingerprint

3. Classificazione delle risposte

Di seguito verranno spiegate le migliorie di AutoProbe rispetto a CyberProbe.

Grazie all’analisi dinamica del malware, AutoProbe migliora le possibilità di generazione di fingerprint da poter utilizzare in Internet, per identificare server maligni grazie alle loro risposte.

Ad esempio se la porta TCP su cui il server maligno è in ascolto cambia dinamicamente, strumenti come CyberProbe non potrebbero comunicare con questa tipologia di server, poiché CyberProbe replica il traffico di rete che il malware invia verso i server remoti. Il traffico che viene replicato da CyberProbe ha già una porta di destinazione definita e di conseguenza se il server remoto cambia porta il servizio non sarà in grado di generare un fingerprint valido.

AutoProbe invece, grazie all’analisi dinamica del codice eseguito dal malware, può ispezionare la memoria dove risiede l’informazione che rappresenta la porta di destinazione del server e le routine che generano questa informazione e di conseguenza scoprire che, per esempio, rispetto al giorno del mese in ci si trova la porta cambi dinamicamente.

Oltre alla porta di destinazione che può essere generata dinamicamente, anche il messaggio che il malware invia verso il server può avere delle parti che variano dinamicamente. Anche in questo caso CyberProbe è in grado solamente di ripetere un messaggio già visto ma non è a conoscenza delle informazioni e del codice che viene utilizzato per generarlo. Di conseguenza AutoProbe ha maggiori possibilità di generare messaggi validi per comunicare con i server maligni remoti poiché, analizzando il binario, è possibile risalire alla logica che genera un dato messaggio e di conseguenza tutte le sue varianti.

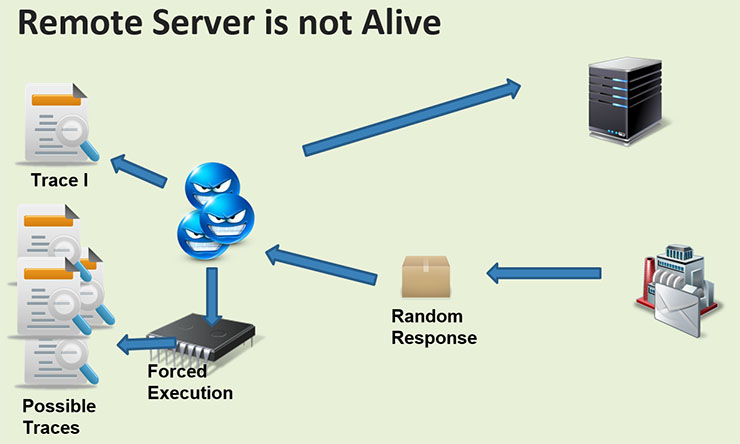

L’ultima miglioria di AutoProbe è invece relazionata con la classificazione delle risposte ricevute dopo la scansione di Internet. Invece di generare delle signature per Snort, AutoProbe invia il traffico di risposta dei server al malware che viene eseguito in un ambiente protetto. Quando il traffico viene inviato al malware ne viene osservato il comportamento e, a seconda di quest’ultimo, sarà possibile classificare il server da cui proviene il traffico come benigno o maligno. Chiaramente questo metodo è molto più sicuro dato che il malware possiede la logica per distinguere tra una risposta valida, quindi proveniente da un server maligno di un’operazione associata al malware, o invalida cioè proveniente da un server qualsiasi.

AutoProbe, analisi approfondita delle minacce – Nella presentazione di AutoProbe sono stati analizzate tre famiglie di malware, Sality, Taidoor e Bamital, di queste tre famiglie sono stati identificati 40 nuovi server maligni che non sarebbero stati identificabili con CyberProbe, poiché i malware non comunicavano più con i server remoti. Inoltre sono state anche fatte delle scansioni comparative con CyberProbe per le famiglie soft196, optinstaller e ironsource, dove AutoProbe ha identificato un 3,5% di server in più.

AutoProbe, Limitazioni – Sebbene AutoProbe migliori e completi i risultati di CyberProbe ci sono alcune limitazioni che ancora non sono state superate.

Le scansioni effettuate dai due sistemi sono basate sugli indirizzi IP, quindi se i server maligni sono posti dietro sistemi di tipo CDN (tipo Akamai o CloudFlare) non sarà possibile raggiungerli con il solo indirizzo IP. Questo perché nelle CDN ci sono più web server dietro un singolo indirizzo IP e viene utilizzato l’host header http per indirizzare correttamente la richiesta verso il giusto server. Quindi scoprire qual è l’host header corretto potrebbe incrementare i risultati di identificazione dei due sistemi.

Esistono alcune infrastrutture internet che sono più complesse del classico modello client-server. A volte per poter proteggere la destinazione finale di un server ci si avvale di un reverse proxy, questo server è l’unico a conoscere l’indirizzo IP del server finale e fa da ponte tra il client e il server finale. Né CyberProbe né AutoProbe sono in grado di riconoscere se i server identificati nelle loro scansioni sono i server finali o solamente dei reverse proxy che nascondono il vero server maligno. Questo è un problema importante poiché gli investigatori potrebbero sequestrare un reverse proxy e non trovare nessuna informazione compromettente o prove di attività illecita. Di conseguenza è molto importante sapere se i server identificati sono in realtà reverse proxy.

Nel complesso, AutoProbe migliora considerevolmente le tecniche di identificazione di minacce in Internet su larga scala grazie all’ausilio di complesse tecniche di analisi dinamica del malware.