AutoProbe è una evoluta piattaforma capace di identificare i server che fanno parte di una operazione di cybercrime, uno strumento per l’analisi dinamica di malware.

In tutta Internet esistono una miriade di operazioni maligne che generano proventi illeciti per i cybercriminali. Molto spesso per risalire ai server che controllano queste operazioni, si analizza il traffico di rete generato dal malware che infetta i client degli utenti.

Uno strumento che utilizza questo tipo di tecnica per generare delle impronte digitali di server maligni è CyberProbe. Una delle principali limitazioni di CyberProbe riguarda la generazione di “fingerprint”, che richiede la presenza attiva di almeno un server dell’operazione associata al malware. Quindi, se il malware è troppo datato, sarà difficile trovare ancora server attivi per la sua operazione, ma non è escluso che server con ruoli e caratteristiche simili siano utilizzati per una nuova operazione. Quindi il problema che gli analisti si trovano davanti è: “come è possibile generare delle impronte digitali di server maligni senza avere un esempio del software server-side ma solamente con il software client-side?”

Una avanzata soluzione a questo tipo di problema è stata data dagli studiosi dell’università del Texas A&M e dell’istituto di ricerca IMDEA Software di Madrid con “Autoprobe: Towards Automatic Active Malicious Server Probing using Dynamic Binary Analysis” (Zhaoyan Xu, Antonio Nappa, Robert Baykov, Guangliang Yang, Juan Caballero, Guofei Gu). Si tratta dalla piattaforma “AutoProbe”, presentata al prestigioso congresso di sicurezza informatica CCS a Scottsdale. Il sistema promette di enumerare tutti i server di una data operazione di cybercrime, superando le limitazioni di CyberProbe.

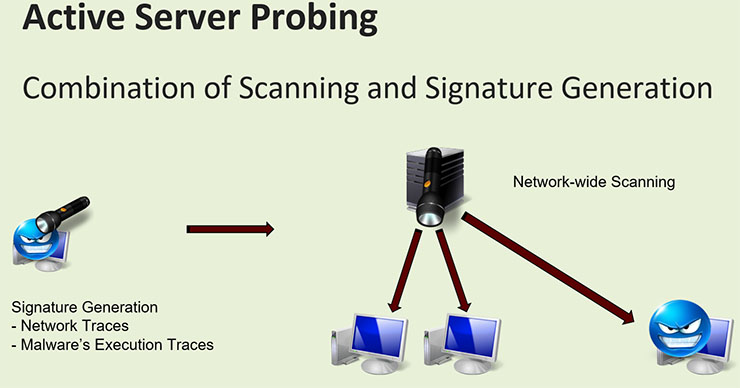

La modalità operativa di AutoProbe è in tutto e per tutto uguale a quella di CyberProbe, il sistema genera delle impronte digitali dei server remoti ed effettua una scansione di tutta Internet, alla ricerca di server simili e valuta le risposte ricevute. La differenza principale tra questi due sistemi risiede nella generazione delle impronte digitali (fingerprints). Mentre CyberProbe utilizza il traffico di rete precedentemente generato da malware, analizzato in un ambiente protetto, AutoProbe analizza il codice binario eseguito dal malware. Questo rappresenta un importante avanzamento nella ricerca di nuovi metodi di identificazione di infrastrutture maligne. Analizzando il malware (ossia il software che viene eseguito lato client) non è necessario che ci siano server attivi con cui il malware possa comunicare per generare il fingerprint, di conseguenza è possibile generare un’impronta digitale senza interagire con almeno un server.

Una volta generato il fingerprint sarà possibile scansionare Internet alla ricerca di nuovi server della stessa operazione. Con questa tecnica, se ad esempio gli investigatori sono in possesso di un malware datato i cui server di riferimento sono tutti offline, è possibile generare una impronta che consentirà comunque di cercare server simili, che magari comunicano solamente con nuove versioni del malware.