Adottando un percorso di virtualizzazione delle risorse, dalle singole App, ciascuna dotata di una propria VPN, arrivando alle macchine virtuali con istanze dedicate, ai firewall, interni e perimetrali, è possibile potenziare la security delle aziende.

Una suddivisione logica di questo tipo consente una notevole granularità, a vantaggio della sicurezza dei dati e della capacità di mitigare i rischi.

Come dimostrano alcuni casi applicativi illustrati da VMware, è possibile operare tramite layer dedicati, personalizzando il grado di intervento delle piattaforme di security e persino consentendo agli utenti di disporre di un’area “self service” per personalizzare le capacità di protezione in base alle proprie esigenze. È il caso dell’University of York, del provider saudita KACST e della società Novamedia, terzo provider al mondo per la gestione dei sistemi di charity lottery.

Fondamentalmente le principali problematiche legate alla sicurezza derivano dal fatto che non è possibile sviluppare sistemi di protezione cosiddetti “inside out” e, molto frequentemente esiste una netta disconnessione tra le differenti aree operative e di business. I numerosi silos, anche in ambito security, non permettono di mantenere elevata la coerenza delle policy, aggiungendo ulteriore complessità a infrastrutture critiche e già molto frammentate.

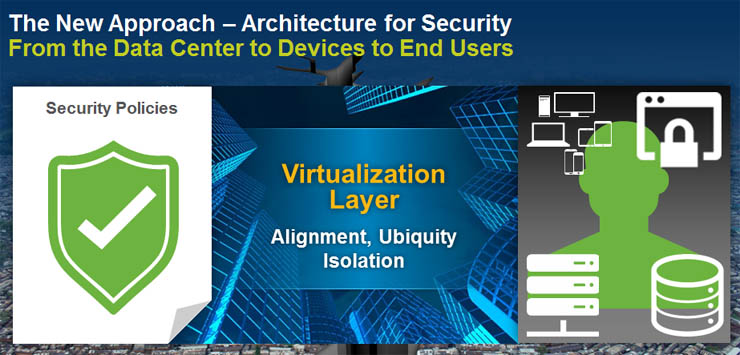

Basandosi sul concetto “Zero Trust”, elaborato da Forrester, VMware considera tutte le reti come “non fidate” e propone una soluzione che possa fare da collante tra i differenti layer. Optando per un framework virtualizzato pervasivo è possibile andare a coprire tutti gli ambiti operativi, dallo storage al networking, dal cloud, ai singoli device. La soluzione offre un forte isolamento dei dati e delle aree critiche, minimizzando furti o perdite in caso di attacco, oltre a un allineamento generale tra tutti gli oggetti interessati.

Secondo VMware l’approccio risulta vincente dato che si tratta di super partes, non è infatti integrato nelle App, nell’hardware, non è un agente e neppure una sonda esterna (spesso utilizzate ma inefficaci).

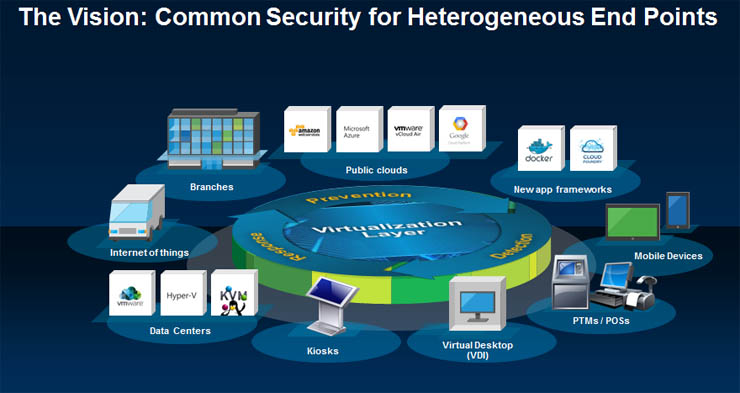

L’architettura suggerita consentirebbe di modificare radicalmente il concetto di sicurezza così com’è noto oggi, perseguendo le direttrici di “prevenzione”, “investigazione” e “reazione”.

Si tratta di prevenire un attacco, una filosofia che, se messa a punto in modo pervasivo, permetterebbe di ridurre al minimo le intrusioni, garantendo un forte contenimento delle minacce, “confinando malware a APT in un recinto chiuso a chiave”, sottolinea Rotondo. L’abilitazione di un sistema con micro-segmentazione consentirebbe di blindare ogni singola area di rete e del traffico orizzontale (est-ovest) dei datacenter, facilitando l’analisi e la verifica in base al contesto, per debellare vulnerabilità zero-days.

L’automazione è un ulteriore tassello della strategia VMware, consente di ridurre al minimo i tempi di risposta e di abilitare procedure di controllo, utili anche in ambito forense.

In generale la virtualizzazione consente di avere policy comuni in ambito datacenter, privato e pubblico, ulteriormente estensibili a tutti i device. Il fattore abilitante di una simile architettura è VMware NSX, mentre la gestione dei device avviene ad opera di AirWatch.

Oltre a snellire il traffico, la virtualizzazione tramite NSX consente di rendere disponibile un firewall di tipo distribuito, direttamente a livello di kernel. Un aspetto particolarmente interessante in ottica Internet of Things, anche se in questo caso, come evidenzia Rodolfo Rotondo, si tratta di un campo d’applicazione altamente variabile e dipendente dal tipo di device e dalla disponibilità di micro-firmware.

In definitiva, l’infrastruttura di virtualizzazione può funzionare da aggregante comune per le policy di sicurezza. A questa struttura dinamica di NSX possono appoggiarsi i singoli vendor di sicurezza, in grado di lavorare tra i livelli 4 e 7 della scala gerarchica ISO/OSI. Grazie ad API e a precisi accordi con i partner è possibile lavorare a livello kernel e hypervisor, accedendo in modo trasparente a tutto il traffico dati.