Websense rende disponibile il Threat Report 2014, sviluppato dai Security Labs aziendali per evidenziare il recente cambiamento nelle tendenze degli attacchi complessi, l’evoluzione subita dall’ecosistema delle minacce e le nuove motivazioni che determinano gli attacchi informatici.

La ricerca Threat Report 2014 è stata condotta utilizzando Websense ThreatSeeker Intelligence Cloud, che agisce congiuntamente ad oltre 900 milioni di endpoint. Questa rete identifica e risponde ai cambiamenti nel panorama mondiale delle minacce con una media di 2,3 modifiche di stato per secondo. Grazie alla collaborazione di Websense ACE (Advanced Classification Engine), ThreatSeeker analizza il contenuto di 3-5 miliardi di richieste al giorno.

Grazie a questa elevata mole di dati, Websense è in grado di tracciare i trend più moderni e di identificare i cambiamenti nei flussi riguardanti le minacce web più pericolose.

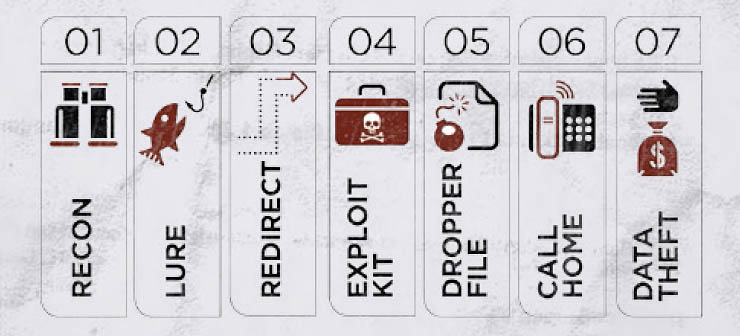

Il rapporto spiega nel dettaglio la crescita a livello mondiale dell’economia criminale dell’infrastruttura-as-a-service, grazie agli exploit kit, e descrive le catene di reindirizzazione ai siti Web compromessi. Attraverso un’analisi della metodologia degli ultimi attacchi, i ricercatori di Websense analizzano le sette fasi degli attacchi avanzati. Inoltre, i risultati comprendono la modifica e il riutilizzo dei codici sorgente di malware già esistenti.

I principali risultati del Threat Report 2014 di Websense evidenziano che:

– l’85% dei link malevoli utilizzati negli attacchi Web o email si trova su siti Web legittimi che sono stati compromessi;

– il 3,3% di tutto lo spam contiene link e altri contenuti malevoli;

– le tecnologie Websense proteggono i clienti contro più di 1 miliardo di eventi esca;

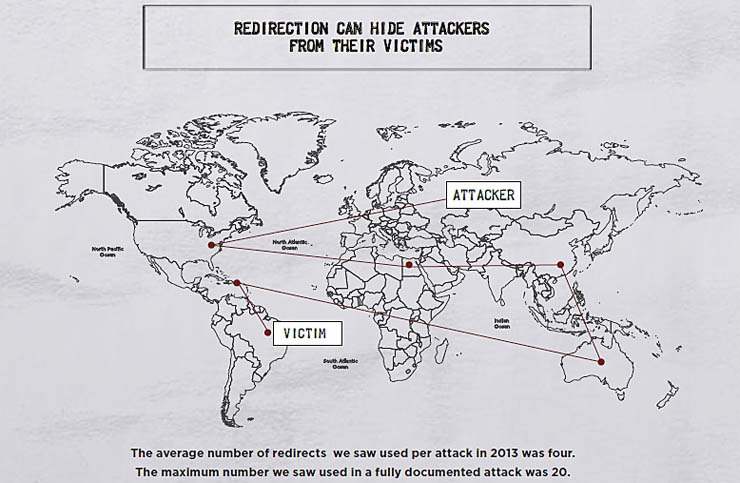

– il numero medio di siti Web di reindirizzazione usato per ogni attacco nel 2013 era pari a 4;

– il numero massimo di reindirizzazioni usato in un attacco interamente documentato era pari a 20;

– i casi malevoli di reindirizzazione bloccati da Websense è stato pari a 1,8 miliardi;

– i siti classificati come Affari ed Economia, Information Technology, Shopping e Viaggi rappresentano la top 10 delle categorie compromesse di reindirizzazione;

– gli exploit kit Magnitude e Neutrino segnano il maggiore aumento di adozione dopo l’arresto del creatore di Blackhole;

– Websense ha protetto i propri clienti contro circa 67 milioni di casi di exploit kit;

– sono stati rilevati e bloccati 64 milioni di casi di dropper file grazie alla sicurezza in tempo reale e a TRITON ThreatScope di Websense;

– il 30% dei file malevoli eseguibili conteneva la crittografia personalizzata di comunicazione command and control e di data exfiltration;

– oltre a 1,1 miliardi di casi call home sono stati evitati dai gateway Websense.

Il report dimostra anche come l’infrastruttura di una campagna di attacco è costantemente sviluppata, migliorata e riutilizzata attraverso l’intero ciclo di vita di una minaccia. Di fatto, i criminali sfruttano sempre più spesso un approccio che implica la modifica e la modularità degli strumenti di attacco già esistenti.

In particolare, i ricercatori hanno osservato il malware Zeus, originariamente progettato come minaccia finanziaria e come Trojan keyloggin, che è stato utilizzato sempre di più dal momento che è stato riproposto per altri mercati verticali. Nell’ultimo anno i governi, l’industria delle comunicazioni e le società finanziare sono i cinque principali obiettivi verticali del malware Zeus. I primi due settori colpiti dai più forti attacchi Zeus sono stati quello dei servizi e dell’industria.

Charles Renert, vice president of security research, Websense:

I criminali informatici a modificano costantemente la pianificazione e l’esecuzione degli attacchi per stare al passo con le principali misure di sicurezza. Mentre gli hacker più determinati continuano a registrare successi negli attacchi strategici, usando exploit zero-day e minacce avanzate, c’è stato un boom di attività malevole su vasta scala. Queste forme di attacco “più comuni” possono, infatti, colpire semplicemente le aziende senza difese in tempo reale.