Yarix, la divisione Digital Security di Var Group, attraverso il suo Y-Report ha tracciato un panorama degli eventi e degli incidenti informatici che hanno caratterizzato l’Italia nel 2023.

Triplicati gli incidenti di sicurezza

Nel corso dello scorso anno, i sistemi di monitoraggio del Security Operation Center di Yarix (YSOC) hanno registrato circa 311.000 eventi di sicurezza, mostrando un aumento dell’87% rispetto all’anno precedente. Di questi eventi, circa 83.000 sono sfociati in incidenti di sicurezza, un numero che è quasi triplicato (+190%) rispetto al 2022. Questi incidenti, concatenazioni di eventi che possono minare la riservatezza, l’integrità o la disponibilità dei dati aziendali e dei servizi informatici, hanno evidenziato l’urgente necessità di affrontare le vulnerabilità emergenti. Questo perché l’aumento degli eventi di gravità critica è stato del 300%, un dato raggiunto soprattutto proprio a fronte delle numerose vulnerabilità riscontrate in applicazioni software di uso comune.

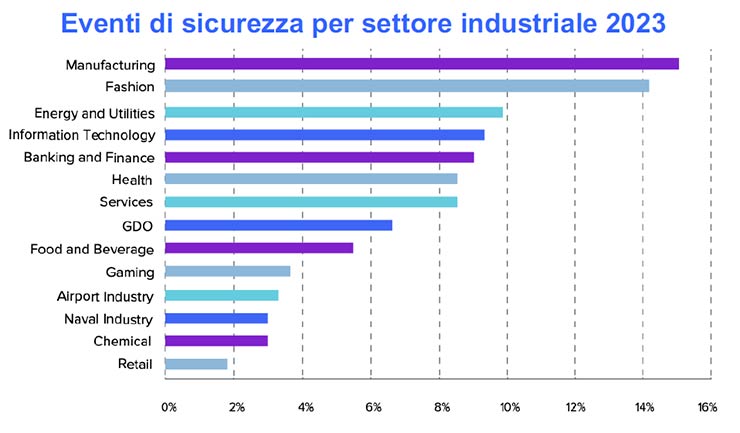

I settori più colpiti sono stati il Manufacturing (15%), a causa della presenza diffusa di dispositivi legacy nei contesti produttivi, il Fashion (14%) per la sua ampia esposizione online e l’area Energy & Utilities (10%).

Italia terza in Europa per sistemi compromessi

L’Italia si conferma al quinto posto a livello globale tra i Paesi più colpiti dai ransomware, dopo Stati Uniti, Regno Unito, Germania e Canada. Il gruppo ransomware LockBit è stato il più attivo, contribuendo al 22% degli attacchi totali. L’Italia, inoltre, si posiziona al 20esimo posto per sistemi compromessi identificati su scala mondiale, con un totale di oltre 38 mila dispositivi compromessi (+123% rispetto al 2022), e al terzo posto su scala europea, preceduta da Spagna (60 mila) e Germania (47 mila) e seguita da Francia (36 mila), Polonia (32 mila) e Regno Unito (29 mila).

Dei 4.474 incidenti su perimetro globale mappati dal team di Yarix Cyber Threat Intelligence (YCTI), causati da 65 gruppi ransomware, LockBit risulta il gruppo più attivo, contribuendo da solo al 22% degli attacchi totali.

Anche rispetto al ransomware, il Manufacturing si conferma il settore più colpito (19%). Seguono IT (12%), Banking & Finance (11%), Healthcare (9%) e settore Education (6%). Complessivamente, questi settori hanno registrato il 57% attacchi totali a opera dei ransomware.

Nel corso del 2023 il team YCTI ha identificato oltre 193 milioni di credenziali compromesse a livello globale da malware Infostealer (+180% rispetto al 2022) esfiltrate da oltre 2,8 milioni di sistemi compromessi. Oltre 60 mila credenziali esfiltrate erano riconducibili a portali aziendali (come, ad esempio, VPN e firewall di diversi vendor), rivendute poi nei mercati underground e sfruttate per ottenere l’accesso iniziale a un sistema aziendale.

In crescita l’hacktivismo contro target europei e italiani

Anche l’hacktivismo contro target europei e italiani si è mostrato in aumento, con la nascita di gruppi hacktivisti pro-Russia che utilizzano nuove tattiche per destabilizzare i Paesi europei sfruttando le tensioni sociali interne alle società occidentali. Sono cresciute anche le operazioni cyber condotte da hacktivisti pro-Palestina/filo-araba e pro-Israele. Tra queste, si sono messi particolarmente in luce gli attacchi condotti contro svariati target (trasporti e logistica, energy & utilities, settore finanziario e settore governativo) in Belgio, Francia e Germania da dicembre 2023 con l’intento, esplicitamente dichiarato dal gruppo pro-Russia NoName057 di sostenere le proteste degli agricoltori in corso nei paesi citati. La strategia applicata è quella della dottrina sovietica delle “misure attive” (aktivnye meroprijatija) per influenzare la società civile del nemico e provocare disordini pubblici al suo interno.

Il settore dei trasporti si è mostrato particolarmente vulnerabile agli attacchi DDoS, che causano interruzioni dei servizi e sfruttano l’eco mediatica per promuovere i messaggi dei gruppi hacktivisti. Nel primo trimestre del 2024, la Danimarca (10%), l’Italia (10%), la Repubblica Ceca (9%) sono stati i tre Paesi più colpiti da attacchi DDoS & Web-Defacement, una sorta di vandalismo digitale in cui viene modificata senza consenso l’aspetto di una pagina web o dell’intero sito, allo scopo di lanciare messaggi offensivi o politici.

“Attualmente sono particolarmente preoccupato per i deep fake – ha affermato Mirko Gatto, CEO di Yarix e Head della Digital Security di Var Group – perché abbiamo iniziato a registrare situazioni allarmanti. Inoltre, abbiamo riscontrato per la prima volta un attacco che sfruttava la blockchain nel settore finanziario”.

Il ruolo fondamentale dell’intelligenza artificiale

Yarix ha intrapreso un percorso interno e ha dato vita a un programma chiamato EgYda, che offre supporto tramite l’intelligenza artificiale. “Questo programma – ha dichiarato Gatto – è stato sviluppato interamente in Italia dal nostro team, senza ricorrere a fonti esterne. L’intelligenza artificiale per la cybersecurity è stata una vera e propria benedizione; senza di essa, i danni sarebbero stati probabilmente molto maggiori. Tuttavia, anche gli attaccanti ora stanno sfruttando l’intelligenza artificiale per individuare falle attraverso le quali penetrare, aumentando così in modo insostenibile la mole di dati da analizzare”.

Secondo Gatto ci sono aziende, soprattutto nell’ambito enterprise, ben strutturate e hanno compreso il concetto di rischio cyber, considerandolo anche come un’opportunità strategica per crescere culturalmente all’interno dell’azienda. Tuttavia, ha sottolineato che “la cybersecurity non può abbassare la guardia; non è sufficiente risolvere il problema installando semplicemente un prodotto. La cybersecurity deve essere mantenuta nel tempo e deve viaggiare su tre binari paralleli: processi, persone e piattaforme. Senza continui investimenti e senza mantenere costantemente alto il livello di attenzione, c’è il rischio che un’azienda venga nuovamente attaccata. E abbiamo sempre più esempi concreti di ciò”.

Ridotte del 95% le attività ripetitive

Yarix ha lavorato intensamente per integrare il servizio di monitoraggio della sicurezza con tutta l’infrastruttura relativa, compreso il Network Operation Center, al fine di mettere nelle mani del SOC gli strumenti necessari per intervenire tempestivamente in caso di necessità. “Abbiamo introdotto nuovi scenari all’interno del nostro Security Operation Center – ha evidenziato Gatto – che ci hanno permesso di identificare in anticipo situazioni che in passato riuscivamo a rilevare solo successivamente. Quasi la metà degli eventi intercettati riguarda la fase di accesso iniziale dell’attacco. Abbiamo gestito questi volumi introducendo una piattaforma modulare supportata da elementi di machine learning e automazione, che copre circa l’80% degli eventi con una componente di intelligenza artificiale. Nel 95% dei casi riusciamo a gestire le attività ripetitive inerenti all’analisi degli incidenti di sicurezza, ottenendo una diminuzione media del 60% dell’effort. Il nostro obiettivo è di arrivare a eliminare totalmente le attività ripetitive a basso valore aggiunto per consentire all’analista di concentrarsi sulla vera analisi”.