FireEye mette in primo piano gli attacchi emergenti e le criticità per la sicurezza aziendale; M-Trends Report evidenzia la pericolosità di malware e minacce interne.

A raccontare gli scenari di security sono intervenuti Marco Riboli, VP Southern Region and Belux, FireEye EMEA, e Gabriele Zanoni, Senior Strategic Consultant di Mandiant.

Retail, hospitality, sanità, manifatturieri e imprese sono sempre più oggetto di attacchi mirati. L’obiettivo dei criminali è quello di bloccare le attività d’impresa, esfiltrare informazioni e segreti industriali, ma anche estorcere denaro.

Come proteggersi? Il primo passo è quello di saper leggere i segnali e le criticità relative all’infrastruttura IT aziendale. Per farlo occorrono strumenti e competenze che consentano di minimizzare e individuare eventuali infiltrazioni malevole in poco tempo.

Gabriele Zanoni, Senior Strategic Consultant di Mandiant

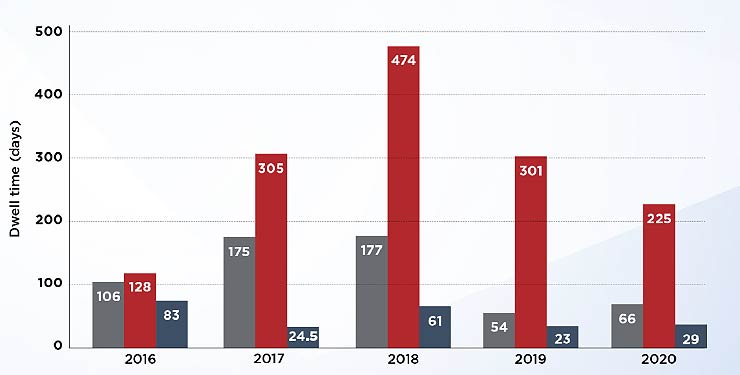

Il tempo: proprio questo parametro rappresenta un aspetto cruciale da considerare e, ancora oggi, scarsamente valutato. In ambito security è in uso da diverso tempo il concetto di “Dwell time”. Con questa terminologia si intende il tempo di permanenza durante il quale un attaccante ha accesso non rilevato a una rete, finché non viene completamente individuato e rimosso.

Sicurezza aziendale – Dwell Time

Secondo le analisti FireEye, il global attacker Dwell Time è passato dai 56 giorni del 2019 ai 24 giorni del 2020. Potrebbe sembrare un tempo molto alto, e lo è a tutti gli effetti, ma rappresenta un miglioramento di proporzioni colossali rispetto ai 416 giorni registrati nel 2011.

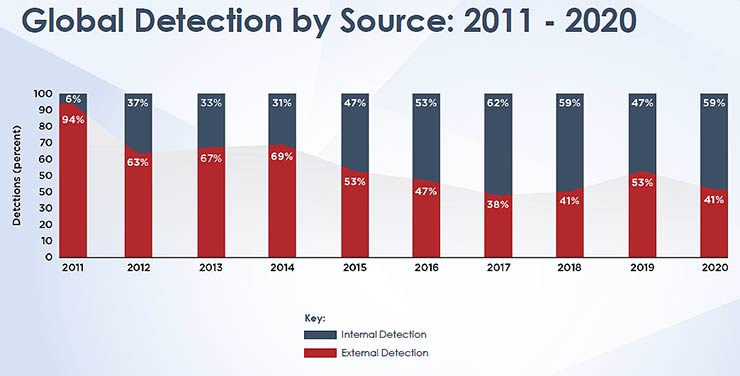

C’è di più, negli ultimi 10 anni si è assisto a un netto aumento delle capacità di rilevamento degli attacchi direttamente dall’interno della rete target (da 6% al 59%).

Il dato globale fa ben sperare anche se i dati EMEA riflettono un peggioramento, con un Dwell time che è passato da 54 giorni a 66 giorni negli ultimi due anni.

Le attività malevole sono corroborate da una costante presenza di minacce ransomware che, nel 2020, hanno rappresentato un quarto delle attività investigative di FireEye.

Considerando la mediana (e non la media) del dwell time per tipo di investigazione, Gabriele Zanoni ha evidenziato come si raggiungano i 24 giorni per analisi generiche, 5 per quelle che riguardano attività ransomware e 45 per gli altri tipi di attacchi.

A perpetrare questo genere di attività sono i gruppi di cybercriminali oggi in attività, più di 1.900 (FIN11, UNC2452/Sunburst…).

Osservando le categorie di malware in circolazione è possibile notare che la maggioranza è di tipo backdoor (41%), mentre le componenti relative a ransomware, furto di identità, launcher, dropper e downloader si spartiscono la torta complessiva con pochi punti percentuali cadauno.

Codice malevolo, minaccia per la sicurezza aziendale

In termini di disponibilità, uno strumento o un codice recuperabile pubblicamente risulta oggi facilmente ottenibile senza restrizioni particolari. Ciò include strumenti che sono disponibili gratuitamente su Internet, come così come tool che sono regolarmente venduti o acquistati da qualsiasi acquirente.

La maggior parte dei malware è tuttavia di tipo “non pubblico”. Possono includere strumenti che sono sviluppati, detenuti o utilizzati privatamente, nonché tool condivisi o venduti a un limitato numero di clienti.

Nel complesso, si tratta di scenari altamente mutevoli, che fanno leva su qualsiasi vulnerabilità di rete e a livello di configurazione locale/cloud. Dopo una fase di ricognizione, gli attaccanti seguono tendenzialmente un percorso di accesso alla rete per l’esecuzione di codice che consenta una elevata persistenza all’interno del network infetto.

Sicurezza aziendale, analisi di un attacco

Segue una fase di “privilege escalation” nella quale i criminali tentano di impossessarsi di credenziali di alto livello e admin, per potersi muovere in rete con minori difficoltà ed effettuare movimenti laterali su altri dispositivi e server. A questo punto l’attacco entra nella fase di controllo dei dispositivi, che permette agli attaccanti di esfiltrare dati e informazioni, con un impatto notevole per l’organizzazione.

Mandiant ha osservato che le aziende del settore Retail&Hospitality sono state maggiormente colpite nel corso del 2020, scalando la classifica fino a raggiungere il secondo posto rispetto all’undicesimo dell’anno precedente. Anche la Sanità ha subito un numero maggiore di attacchi, diventando il terzo settore più colpito, rispetto all’ottavo posto dello scorso anno.

Questa maggiore attenzione da parte degli attaccanti è spiegata dal ruolo vitale che il settore sanitario ha giocato durante la pandemia globale.