Il FortiGuard Lion Team mette in guardia contro MacRansom, un Ransomware-as-a-service che potrebbe essere il primo caso di RaaS a prendere di mira Mac OS.

Molti utenti Mac pensano che il proprio computer sia essenzialmente al sicuro da attacchi ransomware e altre minacce informatiche. È senz’altro vero che su questi device il rischio di attacco e successiva infezione è minore rispetto a quelli Windows, ma ciò non ha nulla a che fare con il livello di vulnerabilità del sistema operativo. La causa va semplicemente trovata in un dato statistico, se si considera infatti che oltre il 90 percento dei personal computer a livello globale gira su Windows mentre solo il 6 percento su Mac OS.

Di recente, abbiamo scoperto un Ransomware-as-a-service (RaaS) offerto tramite un portale web ospitato su una rete anonima TOR (The Onion Router), molto diffusa in questo periodo. Nella fattispecie è stato interessante assistere alla modalità con cui può essere sferrato un attacco informatico contro un sistema operativo diverso da Windows. Potrebbe trattarsi del primo caso di RaaS che prende di mira Mac OS.

Questa variante di MacRansom non è direttamente disponibile online, in quanto per creare il ransomware è necessario contattare l’autore. In un primo momento abbiamo pensato si trattasse di una truffa dato che sul portale non era presente nessun sample. Per verificarlo abbiamo tuttavia inviato un’e-mail all’autore ricevendo inaspettatamente risposta.

Nella nostra prima e-mail in cerca di informazioni sul ransomware, seguendo le istruzioni dell’autore, abbiamo elencato le nostre esigenze, come l’ammontare di bitcoin da far pagare alla vittima dell’attacco, la data in cui attivare il ransomware e se questo fosse eseguibile nel caso di utilizzo di una chiavetta USB.

Abbiamo inviato la mail nella tarda mattinata del 29 maggio e ricevuto risposta verso le nove di sera dello stesso giorno.

Risposta 1: (ore 21)

Ci siamo accordati per far scattare l’attacco il primo giugno, una volta comunicato il nostro indirizzo bitcoin, l’autore ci ha inviato senza problemi il sample.

Risposta 2: (ore 11)

Dato che l’autore ci ha risposto rapidamente, abbiamo provato ad andare più a fondo, chiedendo maggiori informazioni sul ransomware.

Risposta 3: (12)

Dall’ora delle risposte, abbiamo dedotto che l’autore si potesse trovare in un altro fuso orario, dato che le sue e-mail arrivavano a tarda notte (probabilmente di mattina per lui). Nella sua prima mail di risposta inoltre, l’autore aveva specificato “1 giugno a mezzanotte della vostra ora locale”. Si deve essere reso conto della differenza di fuso quando lo abbiamo contattato.

Per verificare la geolocalizzazione dell’autore del malware, abbiamo dato uno sguardo al titolo SMTP (Simple Mail Transfer Protocol) originale, scoprendo che il suo fuso corrispondeva alla costa orientale degli Stati Uniti (GMT – 4).

Analisi comportamentale

Abbiamo poi cominciato a esaminare il malware. Di seguito abbiamo elencato le feature che, secondo l’autore, erano proprie del ransomware. Dopodiché si è studiato più da vicino il codice per vedere se effettivamente fosse così.

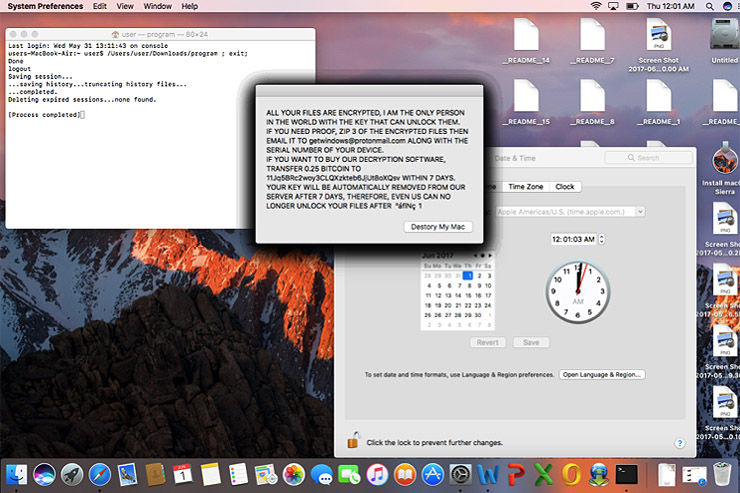

Appena abbiamo lanciato il sample MacRansom, è apparso un prompt che ci ha avvisati del fatto che il programma proveniva da uno sviluppatore non identificato. Per questo motivo, finché gli utenti non aprono file sospetti da sviluppatori sconosciuti, non corrono alcun rischio. Al contrario, cliccando su “Apri”, si dà il permesso al ransomware di venire eseguito.

Conclusioni

Non capita tutti i giorni di vedere un nuovo ransomware studiato specificamente per colpire la piattaforma Mac OS. Sebbene abbia meno rilevanza rispetto alle forme di malware che attualmente prendono di mira Windows, è in grado lo stesso di arrecare danni elevati in termini di cifratura dei file delle vittime e impossibilità di accesso agli stessi.

Aspetto non meno importante, questa variante del MacRansom è probabilmente stata creata da copie, dato che abbiamo rilevato frammenti di codice simili a precedenti ransomware studiati per colpire sistemi operativi come OS X. Sebbene questo modello cerchi di sfruttare misure che impediscono qualsiasi forma di analisi – sicuramente differenti dalle forme precedenti di ransomware – si tratta comunque di tecniche ampiamente implementate nella maggior parte dei modelli di malware. MacRansom è tuttavia un altro esempio che testimonia la prevalenza attuale della minaccia ransomware rispetto ad altre, indipendentemente dal sistema operativo utilizzato. Non esiste una contromisura definitiva per sventarla. Ma il suo impatto può essere senz’altro ridotto al minimo, effettuando regolari backup di file importanti e prestando la massima cautela al momento di aprire file provenienti da fonti e sviluppatori sconosciuti.