Qualys API Security sfrutta la scansione AI e il rilevamento di malware web basato sul deep learning per proteggere le app web e le API sull’intera superficie di attacco.

La protezione delle API per il moderno mondo dello sviluppo delle applicazioni comporta una serie di sfide. Scoprire tutte le API nei vari ambienti – ibridi, multi-cloud e altri – rimane una sfida significativa a causa della complessità e della diversità delle moderne architetture IT. Le previsioni di Forrester per il 2024 evidenziano la difficoltà di gestire la sicurezza delle API senza una visibilità completa dell’inventario delle API, dato che un’azienda media dispone di oltre 300 API.

La protezione delle API dalle minacce automatiche e avanzate senza compromettere la funzionalità o le performance è una delle principali preoccupazioni. Il numero crescente di API e la mancanza di dati in tempo reale sulla loro sicurezza complicano il rilevamento delle vulnerabilità e la definizione delle priorità.

La conformità agli standard OpenAPI è fondamentale per l’interoperabilità e la sicurezza delle API, ma implica una serie di sfide, dalle complessità tecniche alle considerazioni sulla sicurezza, dall’adozione organizzativa all’integrazione degli strumenti.

Le sfide di una postura di sicurezza API frammentata

Molte organizzazioni utilizzano una serie di strumenti di sicurezza, come SAST, DAST, SCA, o soluzioni puntuali per la sicurezza delle API che spesso operano in modo isolato, senza una piattaforma unificata per integrare i loro risultati. Inoltre, l’assenza di integrazione tra questi strumenti porta a una visione frammentata della postura di sicurezza delle applicazioni, con conseguenti sforzi non coordinati e lacune nella copertura della sicurezza. Allo stesso modo, gli strumenti SAST e DAST offrono una copertura limitata per i problemi specifici delle API e si concentrano prevalentemente sulle vulnerabilità del codice.

La correlazione dei dati tra i vari strumenti richiede un contesto, ad esempio la comprensione del modo in cui una vulnerabilità in un componente potrebbe avere un impatto su un altro. Senza questo contesto, il significato delle vulnerabilità può essere frainteso, con conseguente errata prioritizzazione degli sforzi di rimedio.

Per ridurre questi problemi, le organizzazioni dovrebbero adottare piattaforme di sicurezza integrate, enfatizzare le pratiche shift-left e garantire una correlazione completa dei dati in tutto lo spettro dei test di sicurezza.

Qualys API Security

Per affrontare queste sfide, Qualys lancia Qualys API Security, basata su AI e deep learning per proteggere le app web e le API sull’intera superficie di attacco.

Essa consente di misurare i rischi delle API su tutte le superfici di attacco con una visione unificata della sicurezza delle API, scoprendo e monitorando ogni risorsa API in ambienti diversi, consentendo un migliore processo decisionale e tempi di risposta più rapidi. Permette poi di comunicare i rischi API come le vulnerabilità OWASP API Top 10 e le derive dalle specifiche OpenAPI con il rilevamento e la risposta alle minacce in tempo reale, riducendo al minimo la finestra di rischio e migliorando la sicurezza complessiva.

Consente di eliminare i rischi API con flussi di lavoro integrati che supportano le pratiche Shift-Left e Shift-Right, colmando il divario tra i team IT e di sicurezza, promuovendo una collaborazione perfetta e migliorando l’efficienza operativa.

Caratteristiche principali

1. Individuazione e gestione completa delle API: Qualys WAS with API Security identifica e cataloga automaticamente tutte le API all’interno della rete di un’organizzazione, comprese le API interne, esterne, non documentate, rogue e shadow. Che le API siano distribuite in ambienti multi-cloud (AWS, Azure), architetture containerizzate (Kubernetes) o gateway API (Apigee, Mulesoft), il rilevamento continuo di Qualys garantisce un inventario aggiornato su tutte le piattaforme, impedendo punti di accesso non autorizzati e API ombra.

2. Test di vulnerabilità delle API e scansione basata sull’intelligenza artificiale: Qualys fornisce un test completo delle vulnerabilità API utilizzando oltre 200 firme precostituite per rilevare le vulnerabilità di sicurezza specifiche delle API, comprese quelle elencate nella OWASP API Top 10, come la limitazione della velocità, i problemi di autenticazione e autorizzazione, la raccolta di PII e l’esposizione di dati sensibili. Inoltre, per le applicazioni di grandi dimensioni, Qualys combina la potenza del deep learning e del clustering assistito dall’intelligenza artificiale per eseguire scansioni efficienti delle vulnerabilità.

3. Monitoraggio della conformità API: Qualys esegue un monitoraggio della conformità sia attivo che passivo per identificare e risolvere eventuali derive o incongruenze nell’implementazione e nella documentazione delle API in conformità alle specifiche OpenAPI (OAS v3). Una documentazione API chiara e standardizzata, conforme a OAS, garantisce che la documentazione condivisa sia facilmente comprensibile per i destinatari, semplifica le valutazioni e l’applicazione della sicurezza e migliora l’accuratezza del codice, a vantaggio sia degli strumenti automatizzati sia degli sviluppatori umani.

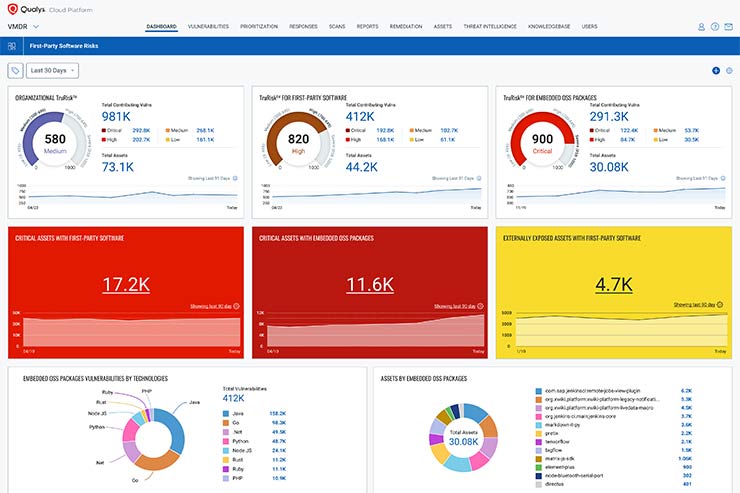

4. Prioritizzazione del rischio API con TruRisk: Qualys si avvale del sistema di punteggio proprietario TruRisk, che integra diversi fattori come gravità, sfruttabilità, contesto aziendale e criticità degli asset per assegnare una priorità ai rischi in base all’impatto complessivo sull’azienda, garantendo che le vulnerabilità più critiche vengano affrontate per prime. Inoltre, classifica i rischi in base alla OWASP API Top 10, aiutando le organizzazioni a concentrarsi sulle minacce alla sicurezza delle API più diffuse e gravi.

5. Integrazione perfetta con i flussi di lavoro Shift-Left e Shift-Right: Qualys si integra perfettamente con gli strumenti CI/CD esistenti (ad esempio, Bamboo, Teamcity, Github, Jenkins, Azure DevOps) e con i sistemi di ticketing IT (ad esempio, Jira, ServiceNow), supportando sia le pratiche di sicurezza shift-left che shift-right. Questo facilita i test di sicurezza automatizzati e il rilevamento e la risposta alle minacce in tempo reale senza interrompere i flussi di lavoro di sviluppo.