CrowdStrike rilascia il report State of Ransomware 2025 e fotografa lo stato della sicurezza delle imprese e l’evoluzione sempre più rapida delle cyberminacce.

Il 76% delle organizzazioni a livello globale fatica a eguagliare la velocità e la sofisticazione degli attacchi potenziati dall’intelligenza artificiale. Con un 89% che considera la protezione basata su IA essenziale per colmare il divario, i risultati mostrano chiaramente che a decidere sul futuro della sicurezza informatica, che siano gli avversari o i difensori, sarà chi saprà sfruttare il vantaggio nell’uso dell’IA.

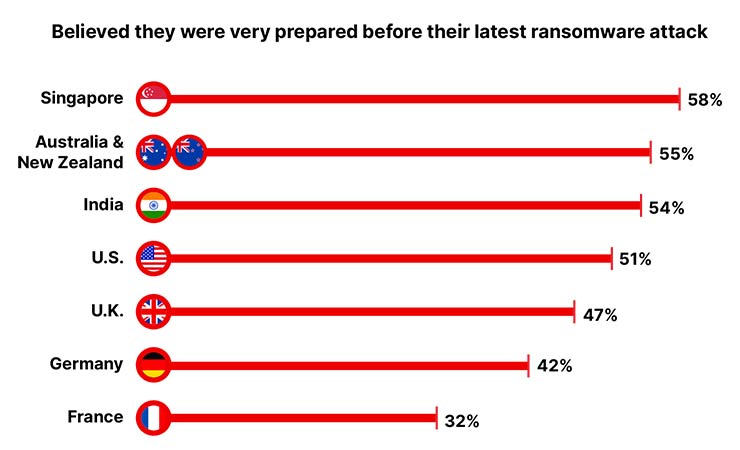

Più della metà (54%) dei membri del Cda e dei dirigenti di livello C ritiene che le loro organizzazioni siano “molto preparate” ad affrontare il ransomware, rispetto al 46% dei team di sicurezza. Questa disparità è particolarmente preoccupante perché i responsabili della sicurezza hanno una maggiore visibilità operativa sulle funzionalità di sicurezza e gestione quotidiana delle minacce.

Questa “disconnessione” ostacola un investimento efficace nella sicurezza. Quando chi è al vertice sopravvaluta le capacità di difesa aziendali è possibile che sussistano resistenza per l’integrazione di nuove risorse per la protezione delle infrastrutture e dei dati.

Alcuni settori mostrano preoccupanti divari tra fiducia e capacità:

Le organizzazioni del settore pubblico, dove il 60% degli intervistati ha dichiarato di essere molto ben preparato, dimostrano le prestazioni di ripresa più scarse. Solo il 12% si è ripreso entro 24 ore e il 42% ha subito interruzioni significative. Questa disconnessione è preoccupante dati i servizi critici forniti da queste organizzazioni e i dati sensibili dei cittadini che proteggono.

Allo stesso modo, le organizzazioni manifatturiere e produttive mostrano un’elevata fiducia, con il 58% che afferma di essere molto ben preparato, ma ha anche avuto scarse prestazioni di recupero: il 12% si è ripreso nello stesso giorno e il 40% ha avuto interruzioni significative.

La dipendenza del settore dalla tecnologia operativa e dalla produzione rende particolarmente dannosi i tempi di fermo prolungati.

I servizi finanziari si distinguono come eccezione: il 52% delle organizzazioni di servizi finanziari si è dichiarato molto ben preparato e il 38% ha ottenuto il recupero in giornata.

Elia Zaitsev, CTO di CrowdStrike

Dallo sviluppo di malware all’ingegneria sociale, gli avversari stanno utilizzando l’IA per accelerare ogni fase degli attacchi, riducendo drasticamente il tempo di reazione dei difensori. Il report State of Ransomware 2025 di CrowdStrike conferma che le difese tradizionali non possono competere con la velocità o la sofisticazione degli attacchi basati su IA. Il tempo è la valuta della difesa informatica moderna e nell’attuale panorama delle minacce guidate dall’IA ogni secondo conta.

State of Ransomware 2025

- Le difese tradizionali non tengono il passo: il 48% delle organizzazioni indica le catene d’attacco automatizzate dall’IA come la principale minaccia ransomware odierna, mentre l’85% ritiene che il rilevamento tradizionale stia diventando obsoleto contro gli attacchi potenziati da IA.

- La velocità definisce l’esito della sicurezza: quasi il 50% delle organizzazioni teme di non riuscire a rilevare o rispondere con la stessa rapidità con cui agiscono gli attacchi basati su IA; meno di un quarto riesce a riprendersi entro 24 ore e circa il 25% subisce gravi interruzioni o perdite di dati.

- L’ingegneria sociale evolve con l’IA: il phishing resta un vettore di attacco principale, con l’87% degli intervistati che afferma che l’IA rende gli inganni più convincenti e i deepfake emergono come un importante motore dei futuri attacchi ransomware.

- Pagare il riscatto alimenta nuovi attacchi: l’83% delle organizzazioni che hanno pagato un riscatto è stato colpito di nuovo e nel 93% dei casi i dati sono stati comunque rubati.

- Il divario nella leadership: il 76% segnala una discrepanza tra la percezione da parte dei dirigenti sul livello di preparazione al ransomware e la reale prontezza, e ciò rileva la necessità urgente di un impegno a livello di Consiglio di amministrazione per modernizzare le difese.

Vettori comuni di attacco ransomware

Il phishing è stato citato dal 45% delle vittime come punto di compromissione iniziale, rendendolo il principale vettore di accesso per il ransomware. Nonostante il 92% delle organizzazioni ritenga che i propri dipendenti siano ben addestrati a individuare le e-mail di phishing, molti incidenti sono iniziati quando i membri del personale hanno cliccato su link dannosi o aperto file infetti.

Altri punti di ingresso frequentemente citati includono exploit di vulnerabilità (40%), compromissione della catena di approvvigionamento (35%), credenziali compromesse (33%), download dannosi (32%), uso improprio di strumenti di monitoraggio e gestione remota (RMM) (31%) e minacce interne (27%).

Sebbene l’errore umano sia la debolezza più visibile, questi attacchi rivelano uno schema più ampio: lacune tecniche, difese obsolete e preparazione incoerente si combinano per creare molteplici opportunità di successo per gli avversari.

Gli avversari sfruttano sempre più strumenti RMM come RDP e AnyDesk per ottenere l’accesso segreto, mantenere la persistenza e distribuire ransomware senza destare sospetti immediati. Quasi un’organizzazione su tre (31%) che ha subito un attacco ransomware ha segnalato gli strumenti RMM come punto di ingresso dell’aggressore, sottolineando quanto spesso le utility IT legittime si rivolgano contro i loro operatori.

CrowdStrike ha anche osservato avversari, tra cui Punk Spider e Blockade Spider, utilizzare varianti di ransomware che crittografano in remoto i file su condivisioni di rete Windows SMB da sistemi non gestiti, consentendo loro di crittografare obiettivi remoti senza trasferire il file binario del ransomware.

Miglioramenti post-attacco

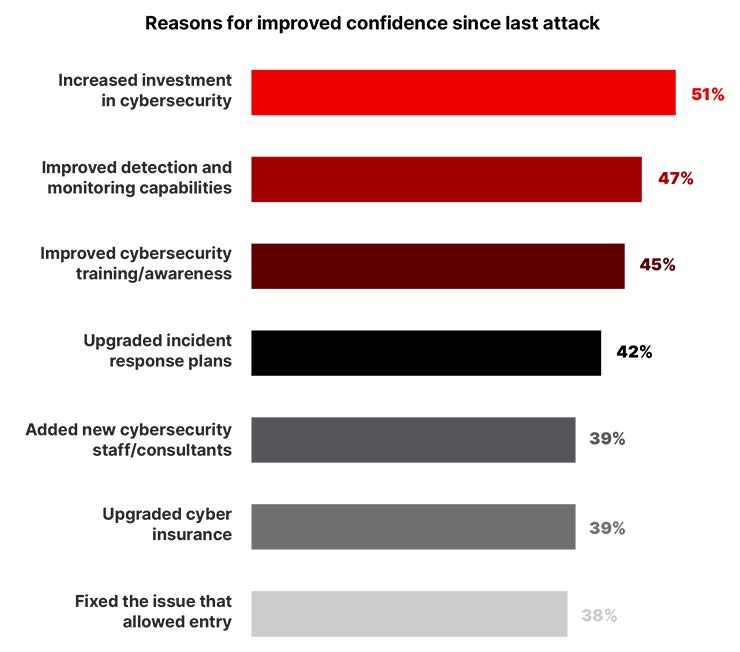

Le organizzazioni in genere reagiscono agli attacchi ransomware migliorando i processi o il loro stack di sicurezza, ma i dati dei sondaggi suggeriscono che queste risposte spesso mancano di un approccio strategico.

Più della metà (51%) delle organizzazioni ha aumentato gli investimenti generali nella sicurezza informatica a seguito degli attacchi e il 47% ha migliorato le capacità di rilevamento e monitoraggio.

Quasi la metà (45%) ha migliorato programmi di formazione e sensibilizzazione, riconoscendo i fattori umani negli attacchi riusciti.

Tuttavia, solo il 38% ha affrontato il problema specifico identificato come fronte effettivo dell’attacco, preferendo attuando miglioramenti più generali della postura di sicurezza rispetto all’hardening mirato. Lasciare irrisolte queste cause alla radice potrebbe aiutare a spiegare perché l’83% delle organizzazioni che pagano riscatti sono state colpite di nuovo. Gli investimenti generalizzati possono creare l’impressione di difese più forti, ma senza chiudere i punti di ingresso specifici utilizzati, le organizzazioni possono rimanere vulnerabili agli attacchi ripetuti.

Sicurezza “agentica”

CrowdStrike pone i difensori in vantaggio nella corsa per la superiorità nell’IA, fornendo velocità, intelligence e automazione efficaci per fermare le minacce e le operazioni di ransomware basate su IA, prima che esse possano causare interruzioni, cifrature o estorsioni. Attraverso la Agentic Security Platform, la Agentic Security Workforce di CrowdStrike pone gli analisti della sicurezza al comando di agenti IA “mission-ready” in grado di gestire flussi di lavoro critici e automatizzare attività dispendiose in termini di tempo, ribaltando così il fattore tempo a favore dei difensori. Il risultato è una protezione basata su IA che mantiene i difensori sempre un passo avanti rispetto alle minacce guidate dall’intelligenza artificiale.