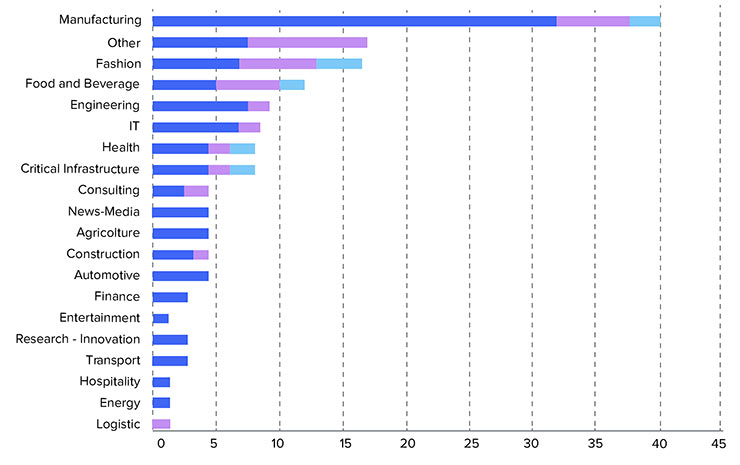

Come è ormai consuetudine, anche quest’anno Yarix ha organizzato un incontro con la stampa per fare il punto della situazione in merito al tema della cybersicurezza, con l’Italia che continua ad essere uno dei Paesi più colpiti dagli attacchi informatici. Un primato questo che riguarda soprattutto le PMI del mondo manifatturiero, fashion e del food and beverage. Questo accade soprattutto a causa dei dispositivi di sicurezza obsoleti utilizzati attualmente da alcune aziende, le quali non hanno ancora compreso quanto la cybersicurezza sia cruciale per avere un’impresa sana, forte e solida.

Nella top 10 delle “bad practice” del 2024 al primo posto è stata segnalata la gestione non conforme di informazioni confidenziali, subito seguita dalla carenza a livello di sviluppo applicativo da parte dei fornitori e dal Security through obscurity, ovvero l’abitudine di nascondere documenti molto importanti all’interno del proprio computer, affidando a una sottocartella password e dati sensibili.

In occasione dell’ottava edizione del Y-Report di Yarix l’incontro si è tenuto presso l’elegante cornice dell’hotel Bulgari di Milano e a prendere parte alla conferenza sono stati Mirko Gatto, head of Yarix. Diego Marson, CSO digital security. Marco Iavernaro, global security operation center manager.

Il report sulla cybersicurezza

Nel corso dell’evento si è parlato non solo dell’incremento degli attacchi informatici, ma anche di quanto sia importante riuscire a prevenire questi episodi così come del ruolo cruciale che si sta ritagliando in questo campo l’intelligenza artificiale.

“In questo preciso periodo storico c’è una correlazione diretta tra quello che sta accadendo dal punto di vista geopolitico e il mondo del cybercrime. Questo perché i governi influenzano le tendenze anche in questo senso, portando a un costante aumento dei tentativi di violazioni informatiche. Sono numeri drammatici quelli di oggi, anche se il +50% degli attacchi che è stato evidenziato lo scorso anno ormai non fa più notizia. In realtà però dovrebbe farci riflettere”, ha dichiarato Gatto sottolineando come alcune imprese non abbiano ancora compreso come la cybersicurezza dovrebbe essere vissuta come una possibilità e non come un problema.

Un dato che fa riflettere è sicuramente il report diramato dall’FBI, dove si rileva che gli attacchi che si sono verificati nel 2024 hanno portato danni a livello globale per un totale di 9.5 trilioni di dollari, contro i 400 milioni del 2015.

La sensibilità nei confronti del tema della cybersicurezza è cresciuta insieme alle difese che, fortunatamente, stanno aumentando diventando sempre più efficaci. Di pari passo però sta migliorando anche la sofisticatezza degli attacchi, caratterizzati da attaccanti sempre più determinati e richieste molto più incisive. “Una volta un attacco ransomware viaggiava tra i 400 e gli 800 milioni di dollari di riscatto, mentre ora si parte dai 12-15 milioni. Con trattative che poi si concludono a 4-5 milioni”, ha proseguito il fondatore di Yarix. Cifre altissime queste ma che calano drasticamente quando si tratta di PMI e small business, i cui riscatti solitamente (pagati in bitcoin o crypto) si aggirano tra i 50 e i 100 mila euro. Una differenza economica importante questa che fa facilmente comprendere quanto gli attaccanti siano consci di chi sia il loro interlocutore così come di quanto possano spingersi lontano nell’avanzare richieste in denaro.

Se un tempo si aveva la convinzione che un hacker fosse un singolo individuo rinchiuso nella solitudine della propria cameretta, oggi è ormai assodato che questi personaggi in realtà fanno spesso parte di vere e proprie organizzazioni criminali ben strutturate. Anche le vittime da colpire sono molto cambiate nel corso del tempo, poiché se fino a qualche anno fa gli attaccanti si concentravano su aziende enterprise, ora le loro azioni criminali riguardano anche aziende molto piccole e questo poiché si tende a colpire là dove lo si può fare con maggiore facilità.

Il Security Operation Center di Yarix

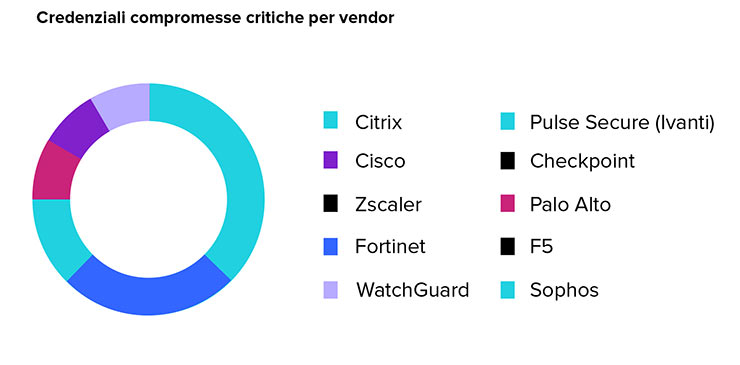

Il Security Operation Center (SOC) di Yarix compie 10 anni ed evidenzia numeri impressionanti; si parla di 1 milione e 300 mila attacchi nel corso del decennio, di cui 320mila sventati. “Nel 2024 i numeri sono in continua crescita rispetto al 2023 con un aumento del 56% degli eventi di sicurezza che sono stati rilevati, per un totale di 485mila eventi”, ha affermato Iavernaro sottolineando come 1 su 3 di questi eventi (141 mila, +70% sul 2023) si sia evoluto in incidente, con una violazione che ha impattato sulla sicurezza di dati o sistemi. In questo scenario, gli incidenti di gravità critica sono più che triplicati (+269% su base annua), un trend questo che è stato favorito dalla presenza di vulnerabilità in componenti chiave dell’infrastruttura come firewall e altri dispositivi di cybersicurezza.

I due settori per i quali è stato registrato un numero maggiore di attacchi (con un’incidenza superiore al 10%) sono quelli del manufacturing (con il 12,5%) e dell’IT (11,8%). Questo trend è dovuto a fattori molto diversi tra loro; se per il manufacturing vi è una situazione legata alla presenza di ambienti produttivi in cui vi sono oggetti obsoleti e infrastrutture delocalizzate con governance limitata. Ecco che per quanto riguarda l’IT la motivazione principale è la presenza di numerosi servizi esposti di diversa natura (soggetti a vulnerabilità) e la sensibilità dei dati contenuti.

“Il lavoro del SOC è intercettare gli eventi critici prima che questi si trasformino in attacchi reali, infatti li identifichiamo nelle fasi iniziali, ovvero in quelle di accesso ed esecuzione dell’attività malevola. Il vantaggio che si ha nell’avere un SOC è quindi quello di non arrivare, se non in casi molto rari, alle fasi successive di un attacco. Vedi quelle di cifratura e compromissione della struttura”, ha continuato il manager.

I team di Yarix Val Group

Il SOC è solo una delle unità operative di Yarix Val Group. Chi fornisce le informazioni che servono al SOC ad esempio è la Cyber Threat Intelligence, ovvero un team di persone che si occupano di interpretare le informazioni disponibili in rete (Clear, Dark e Deep Web) per prevenire e contrastare minacce quali cybercrime, hacktivism, operazioni pianificate per la sottrazione di dati o per il blocco dell’operatività aziendale. “Nel 2024, a fronte di circa 3300 eventi significativi, gran parte di questi, ovvero il 70%, riguarda la cyberg intelligence, data leakage e VIP protection”, ha affermato Marson, specificando che lo scorso anno il team di YCTI ha rilasciato più di 200 early worning, ovvero delle informazioni di vulnerabilità a partire da bollettini che vengono rilasciati dai principali vendor.

“Anche i dati relativi all’anti-phishing sono molto importanti, poiché consentono a un’azienda di prendere delle contromisure anche dalle azioni più banali, bloccando ad esempio le email di phishing ancora prima che queste arrivino nella casella di posta dell’utente”, ha proseguito il CSO digital security prima di snocciolare alcuni dati relativi al ransomware, con 4.721 eventi mappati a livello mondiale nel 2024 (+5,5% di rivendicazioni rispetto al 2023). Tra questi, RansomHub si conferma quello più attivo, con i suoi 9,80% degli attacchi totali.

Cybersicurezza: la compromissione delle piattaforme più usate rappresenta uno schema tipico di attacco

Per quanto riguarda l’Italia invece, il nostro Paese sale di una posizione rispetto all’anno precedente diventando la quarta nazione maggiormente toccata dai ransomware, preceduta solo da Stati Uniti, Regno Unito, Canada e Germania. A livello nazionale, gli attacchi ransomware hanno colpito le aziende soprattutto del settore manifatturiero (32,5%), della consulenza (9%), IT (7,5%), dei trasporti (7,5%) e delle costruzioni (6,5%). Andando ancora più nello specifico, le maggiormente attaccate sono state la Lombardia (30,90%), l’Emilia-Romagna (15,40%) e il Veneto (8,80%).

Oltre al Cyber Threat Intelligence esiste anche il team di Incident Response di Yarix (YIR), il cui compito è quello di risolve tutti gli aspetti legati alle violazioni informatiche, fornendo una risposta efficace agli incidenti di cybersicurezza. “Quando il danno è conclamato, loro si occupano delle attività di contenimento, limitazione del danno e ripristino delle condizioni iniziali, seguendo end-to-end questo processo”, ha poi concluso Marson.

L’intelligenza artificiale

Con gli attaccanti sempre più aggressivi le aziende sono sempre più bisognose di difendersi, ma sebbene entrambi abbiano ruoli e strategie differenti, tutti e due i player possono utilizzare la medesima arma: ovvero l’intelligenza artificiale. Un tema questo che Iavernaro conosce bene, forte degli ultimi 4 anni impiegati a comprendere come utilizzare a proprio favore questa nuova e potentissima tecnologia.

“L’obiettivo primario è quello di cercare di ridurre quelle attività a scarso valore aggiunto che portano via tempo a quelle attività che possono aiutare a identificare una minaccia nel minor tempo possibile. Il SOC quindi fa un’analisi, ma tutta la fase di raccolta dati in questo momento è interamente gestita dalla componente di automation. Siamo anche andati a implementare delle soluzioni che ci permettano di essere più rapidi ed efficaci nell’identificare delle anomalie nel comportamento degli utenti. Una delle aree in cui ci siamo focalizzati di più è legata all’accesso alle infrastrutture da remoto”, ha spiegato il manager. “Grazie a questo lavoro siamo riusciti a ridurre l’effort medio del 60% con picchi fino all’80%. Questo è quello che è stato fatto all’interno del SOC, ma anche nei team di Cyber Threat Intelligence e Incident Response sono stati introdotti degli elementi di IA e automation. Dal lato della cyber intelligence, sicuramente uno degli ambiti in cui possono essere d’aiuto congegni di questo tipo riguarda l’analisi di grandi quantità di dati” ha aggiunto Iavernaro.

L’intelligenza artificiale però non viene utilizzata solo da chi si difende ma anche da chi attacca, che ha un enorme vantaggio rispetto agli altri e questo non solo poiché ha la possibilità di compiere la prima mossa, ma anche perché a un attaccante basta trovare un solo punto d’accesso per poter bucare un sistema. Mentre chi si deve difendere deve cercare di preservare e salvare l’intero impianto. “Ci sono gruppi di attaccanti molto strutturati e chi vuole fare un attacco si affilia a questi grandi gruppi, appoggiandosi ai loro tool e ai loro strumenti senza dover sostenere l’investimento della infrastruttura. C’è quindi una sorta di accordo tra le due parti tale per cui l’affiliato che fa l’attacco riconosce una percentuale del guadagno al gruppo a cui si era inizialmente unito. Naturalmente qualora l’operazione vada in porto”, ha spiegato Marco Iavernaro,

Contesto geopolitico e Hacktivismo

Tra i 97 gruppi di hacktivisti a livello globale il più attivo è sicuramente NoName057, che ha totalizzato più del 55% degli attacchi mondiali per i settori energia & utility, sanità, banca & finanza e trasporti & logistica. Per quanto riguarda l’Italia invece, il collettivo filorusso ha dato vita al 78% degli eventi registrati. Il nostro paese è stato il quinto più colpito dagli hacktivisti nel 2024, mentre ai primi posti dei paesi più attaccati troviamo l’Ucraina, Israele, la Romania e l’India.

Il futuro della cybersicurezza

Dove stiamo andando per quanto riguarda la messa in sicurezza di aziende e imprese?

Il futuro sembra essere piuttosto incerto poiché in costante evoluzione, anche se un approccio proattivo al tema della cybersicurezza sta dimostrando in modo concreto che è possibile scongiurare degli eventuali problemi futuri.

Nonostante questo mai come in quest’ultimo periodo è stato evidenziato come nessuno sia al sicuro, e questo anche a causa della dipendenza tecnologica che l’Europa ha da paesi terzi quali gli Stati Uniti e la Cina. Per scongiurare problematiche future sarebbe quindi opportuno avviare un’azione a livello politico che permetta di allocare degli investimenti, con lo scopo di avere una autonomia (anche solo parziale) in grado di garantire una certa libertà di azione.