Il GReAT di Kaspersky ha scoperto una nuova campagna di cyberattacchi Lazarus destinata a colpire le aziende in Corea del Sud. La campagna combina attacchi watering hole e sfruttamento di vulnerabilità di software terzi per colpire aziende in Corea del Sud. Dalla ricerca, gli esperti di Kaspersky hanno anche scoperto una vulnerabilità zero-day nel software sudcoreano Innorix Agent, ampiamente utilizzato e tempestivamente patchato. I risultati, rivelati in occasione del GITEX Asia, sottolineano come Lazarus sia in grado, attraverso la sua conoscenza approfondita dell’ecosistema software della Corea del Sud, di eseguire cyberattacchi altamente sofisticati e multistadio.

L’‘Operation SyncHole’

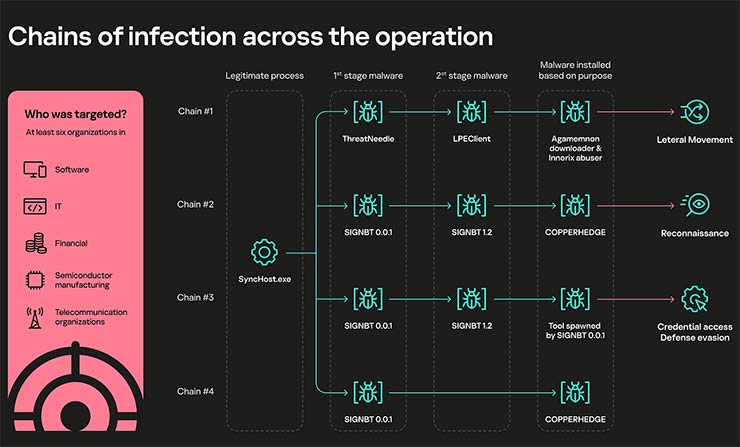

Secondo il nuovo report di Kaspersky GReAT (Global Research and Analysis Team), gli aggressori hanno preso di mira almeno 6 aziende in Corea del Sud, nei settori software, IT, finanziario, semiconduttori, telecomunicazioni. Tuttavia, il numero effettivo di vittime potrebbe essere più alto. I ricercatori di Kaspersky hanno soprannominato questa campagna ‘Operation SyncHole’.

La pericolosità dei cyberattacchi Lazarus

Attivo almeno dal 2009, il gruppo Lazarus è un attore di minacce famoso e dispone di molte risorse. Recentemente è stata scoperta una nuova campagna in cui il gruppo sfruttava una vulnerabilità one-day di Innorix Agent. Si tratta di uno strumento di terze parti integrato nel browser e utilizzato per il trasferimento sicuro di file all’interno di sistemi amministrativi e finanziari. Sfruttando questa vulnerabilità, i cybercriminali sono stati in grado di facilitare gli spostamenti laterali, consentendo l’installazione di altri malware sull’host interessato. Questa operazione ha portato alla distribuzione di malware a firma Lazarus, come ThreatNeedle e LPEClient, ampliando così la loro posizione all’interno dei network interni. L’exploit fa parte di una più ampia catena di attacchi distribuiti tramite il downloader Agamemnon, specificamente mirati a una versione vulnerabile di Innorix (9.2.18.496).

La scoperta di un’altra vulnerabilità zero-day

Analizzando il comportamento del malware, gli esperti del GReAT di Kaspersky hanno scoperto un’altra vulnerabilità zero-day correlata al download automatico dei file. Questo prima che i cybercriminali la utilizzassero per effettuare attacchi. Kaspersky ha segnalato il problema di Innorix Agent alla Korea Internet & Security Agency (KrCERT) e all’azienda produttrice. Il software è stato successivamente aggiornato con delle versioni patchate, mentre per la vulnerabilità è stato assegnato l’identificativo KVE-2025-0014.

L’importanza di individuare tempestivamente le minacce

Sojun Ryu, Security Researcher del GReAT di Kaspersky

Il nostro approccio proattivo in materia di sicurezza informatica è fondamentale. Ed è proprio grazie a questo approccio che la nostra analisi approfondita sul malware ha permesso di individuare una vulnerabilità sconosciuta prima che si manifestassero episodi di utilizzo reale. L’individuazione tempestiva di tali minacce è fondamentale per evitare di compromettere in modo più ampio i sistemi.

Una catena di infezioni

Prima delle scoperte relative a INNORIX, gli esperti Kaspersky avevano già scoperto l’uso di una variante della backdoor ThreatNeedle e SIGNBT in attacchi avvenuti in Corea del Sud. Il malware, in esecuzione all’interno della memoria del processo SyncHost.exe legittimo, è apparso come sottoprocesso di Cross EX. Si tratta di un software sudcoreano legittimo progettato per supportare l’utilizzo di strumenti di sicurezza in vari ambienti browser.

Le cinque aziende in Corea del Sud

L’analisi dettagliata della campagna ha confermato che lo stesso vettore di attacco è stato regolarmente riscontrato in altre 5 aziende in Corea del Sud. In ogni caso, la catena di infezioni sembrava avere origine da una potenziale vulnerabilità di Cross EX, suggerendo che si trattasse del punto di partenza dell’infezione. In particolare, un recente avviso di sicurezza pubblicato dal KrCERT ha confermato la presenza di una vulnerabilità in CrossEX. Nel frattempo è stata patchata nel corso di questa ricerca.

I cyberattacchi Lazarus

Igor Kuznetsov, Director del GReAT di Kaspersky

Queste scoperte ribadiscono la preoccupazione generica verso la sicurezza. I plugin e gli strumenti di supporto di terze parti del browser aumentano in modo significativo le possibilità di attacco. In particolare per gli ambienti che si affidano a software specifici di una determinata zona o obsoleti. Questi elementi vengono spesso eseguiti tramite livelli di priorità elevati, restano in memoria e interagiscono in modo profondo con i processi del browser. Rendendoli molto interessanti e spesso più facili da attaccare rispetto ai browser moderni.

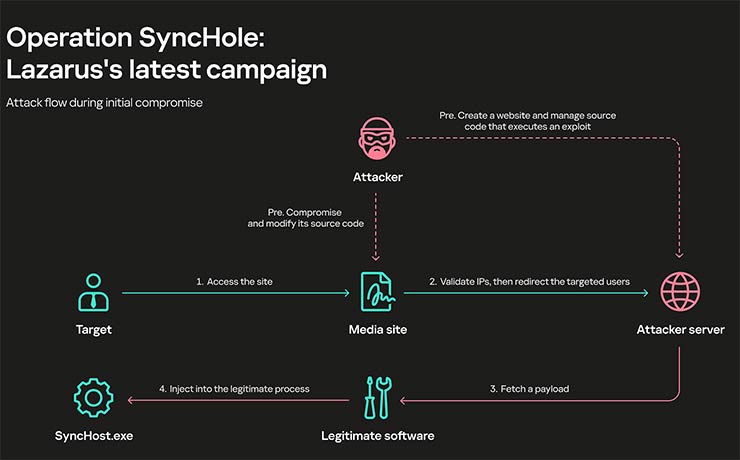

Modalità di esecuzione degli attacchi di Operation SyncHole

Il Gruppo Lazarus ha sfruttato siti web compromessi di media online, solitamente frequentati da un gran numero di utenti, per attirare l’attenzione. Una tecnica di attacco nota anche come ‘watering hole’. I cybercriminali sono riusciti a filtrare il traffico in entrata per identificare gli utenti da attaccare. Reindirizzandoli poi selettivamente verso siti web controllati direttamente dal gruppo. Il tutto tramite una serie di operazioni tecniche che hanno dato il via alla catena di attacchi, evidenziando la natura altamente mirata e strategica dell’Operazione SyncHole.

Come difendersi dai cyberattacchi Lazarus e altri attacchi APT

I prodotti di Kaspersky sono in grado di rilevare gli exploit e i malware utilizzati per questo attacco utilizzando i seguenti parametri. Tra questi Trojan.Win64.Lazarus.*, Trojan.Win32.Lazarus.*, MEM:Trojan.Win32.Cometer.gen, MEM:Trojan.Win32.SEPEH.gen. Infine Trojan.Win32.Manuscrypt.*, Trojan.Win64.Manuscrypt.*, Trojan.Win32.Zenpak.* Per difendersi da Lazarus e da altri attacchi APT (Advanced Persistent Threat), Kaspersky consiglia di svolgere un’accurata attività di rilevamento, rispondere rapidamente agli attacchi conosciuti . Oltre a rimediare tempestivamente alle vulnerabilità.

Cosa consiglia Kaspersky alle aziende di qualsiasi dimensione e settore

- Aggiornare regolarmente il software di tutti i dispositivi che si utilizzano per evitare che i cybercriminali riescano ad accedere alla rete sfruttando le vulnerabilità.

- Effettuare audit di cybersecurity di reti e risorse per individuare eventuali lacune o sistemi vulnerabili. Ed eventualmente correggere i punti deboli scoperti sia nel perimetro che all’interno della rete.

- Utilizzare una soluzione come quelle della linea di prodotti Kaspersky Next che offrono protezione in tempo reale, visibilità delle minacce, analisi e risposta EDR e XDR. Tutto ciò per aziende di qualsiasi dimensione e settore.

Fornire ai professionisti dell’InfoSec una panoramica approfondita sulle minacce informatiche che colpiscono l’azienda. La soluzione Threat Intelligence di Kaspersky permette alle aziende di avere a disposizione uno scenario completo e dettagliato durante l’intero ciclo di gestione degli incidenti. Permettendo loro di identificare i rischi informatici in modo tempestivo.