Gli esperti di Barracuda hanno svelato e analizzato tre nuove tattiche di phishing basate su codici QR malevoli, truffe e infostealer per esfiltrare grandi quantità di dati. Con l’evoluzione recente delle tecnologie e l’ampia disponibilità di strumenti informatici efficaci e innovativi, infatti, anche gli aggressori che si celano dietro le minacce via e-mail stanno affinando le loro tattiche. Tecniche che aumentano le possibilità di sferrare attacchi di successo ed evitano di essere bloccate dalle misure di difesa più all’avanguardia.

Codici QR malevoli all’interno di file PDF: le nuove tattiche del phishing

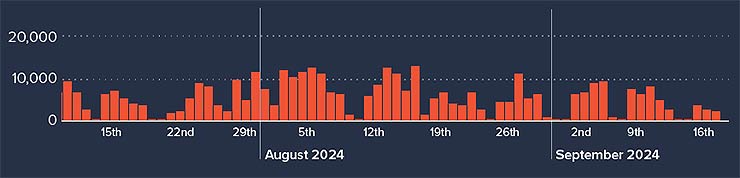

Il phishing tramite codice QR, noto anche come quishing o QRishing, è un tipo di attacco di social engineering. I criminali informatici cercano di indurre le vittime a scansionare un codice QR che rimanda a un sito web malevolo per rubare informazioni sensibili, come credenziali o dati finanziari. Tra metà giugno e metà settembre 2024, i ricercatori Barracuda hanno identificato e analizzato più di mezzo milione di e-mail di phishing con codici QR incorporati in documenti PDF. I PDF vengono allegati a messaggi che utilizzano l’impersonificazione di aziende conosciute e finte comunicazioni urgenti per spingere le potenziali vittime a rispondere. Ciò rappresenta un notevole cambiamento, perché in passato, solitamente, questi codici erano inclusi nel corpo delle e-mail.

Numero di email phishing con QR Code incorporati in documenti PDF

La creazione di un sito web ad hoc per rubare i dati

Nella maggior parte degli attacchi esaminati dai ricercatori di Barracuda, i truffatori si spacciano per aziende note, come Microsoft – anche nelle declinazioni di SharePoint e OneDrive –. Azienda che viene utilizzata in più della metà (51%) degli attacchi, seguita da DocuSign (31%) e Adobe (15%). In un ristretto numero di attacchi, invece, i truffatori fingono di scrivere dal reparto HR dell’azienda della vittima. In questi tentativi di phishing, gli hacker inviano e-mail con allegato un semplice documento PDF di una o due pagine. Il documento include un codice QR da scansionare con il telefono per visualizzare un file, firmare un documento o ascoltare un messaggio vocale. Così facendo, le vittime vengono portate su un sito web fasullo, progettato appositamente per rubare i loro dati.

Infostealer avanzati per l’esfiltrazione dei dati

Questa tecnica prevede l’utilizzo di un sofisticato malware infostealer in grado di prelevare file PDF e directory dalla maggior parte delle cartelle. Oltre a prelevare informazioni sul browser come cookie, dettagli delle carte di credito memorizzati, estensioni relative a bitcoin e cronologia web. Informazioni che gli aggressori trasmettono poi a un account e-mail remoto come allegato zippato. Secondo i ricercatori di Barracuda, generalmente l’attacco inizia con un’e-mail di phishing che invita il destinatario ad aprire un ordine di acquisto allegato. L’allegato contiene un’immagine disco, al cui interno si trova a sua volta un altro file che scarica ed esegue una serie di payload dannosi. Il payload finale è l’infostealer, uno script Python offuscato e crittografato.

Le nuove tattiche del phishing

La maggior parte degli attacchi di phishing è associata al furto di dati. Tuttavia questa tattica è pensata in particolare per portare a termine l’esfiltrazione di una quantità di informazioni molto più vasta delle altre. Dati che possono essere ulteriormente sfruttati per nuove attività malevole, come spostamenti laterali o frodi finanziarie.

Phishing attraverso le piattaforme di creazione di contenuti

Gli esperti Barracuda hanno scoperto anche attacchi di phishing che sfruttano piattaforme di creazione di contenuti e di collaborazione con milioni di utenti in tutto il mondo e utilizzate da scuole, grafici e aziende. Secondo quanto emerso, gli hacker inviano e-mail da queste piattaforme, con post, progetti e documenti dall’aspetto legittimo, ma contenenti link di phishing incorporati. Chi clicca sui link viene indirizzato a pagine di login fraudolente o ad altri siti ingannevoli, sempre al fine di sottrarre illegalmente informazioni preziose. In un caso riscontrato dai ricercatori, ad esempio, la piattaforma viene utilizzata per ospitare un link di phishing vocale, tattica nota come vishing. Una volta che l’utente clicca per avviare la riproduzione del messaggio audio, viene rimandato a una falsa pagina di login di Microsoft in cui inserire le credenziali di accesso.

Quale approccio andrebbe adottato per le nuove tattiche del phishing

Adam Khan, VP Global Security Operations di Barracuda

Le organizzazioni devono adottare un approccio multilivello alla sicurezza delle e-mail. Dotato di funzionalità di intelligenza artificiale avanzate che analizzino non solo link e allegati, ma anche potenziali tentativi di impersonificazione all’interno degli allegati stessi. Allo stesso tempo, non bisogna dimenticare che anche la formazione degli utenti sui rischi legati alla scansione di codici QR provenienti da fonti sconosciute o dubbie è essenziale. Inoltre, assicurarsi che i filtri antispam e antimalware siano configurati correttamente, effettuare controlli regolari sulle impostazioni dei gateway della posta elettronica e abilitare l’autenticazione a più fattori migliorerà in modo significativo il livello di protezione generale.