HP Wolf Security indaga e scopre le prove dell’utilizzo della GenAI da parte di cybercriminale al fine di generare malware e attaccare imprese e privati.

L’ultimo rapporto indica l’uso dell’intelligenza artificiale nella creazione di script malware, gli attaccanti si affidano al malvertising per diffondere strumenti PDF non autorizzati e il malware incorporato nei file immagine.

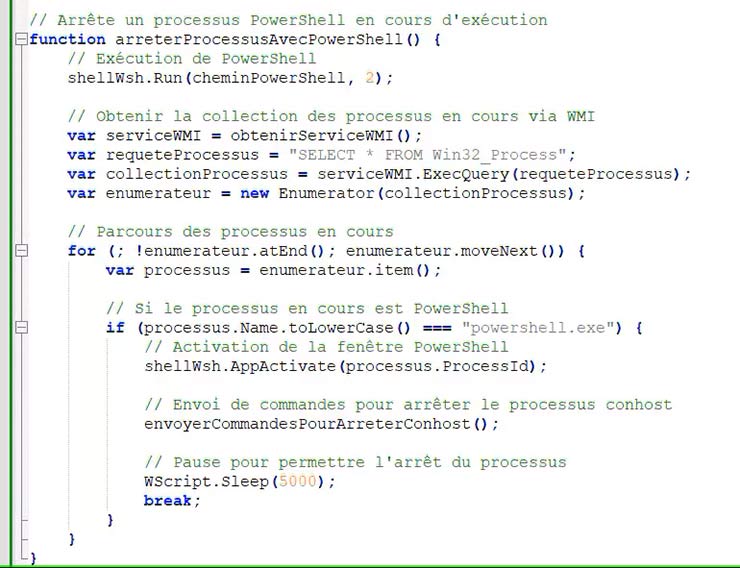

In particolare, la struttura del malware, i commenti che spiegano ogni riga di codice, i nomi delle funzioni e le variabili del linguaggio nativo indicano che chi ha progettato questa minaccia ha utilizzato GenAI in larga misura.

L’indagine HP Wolf mostra come la GenAI stia accelerando gli attacchi e semplificando le attività per i criminali informatici. HP ha anche scoperto che le campagne ChromeLoader stanno diventando più grandi e più pericolose, utilizzando il malvertising per indirizzare le vittime a siti Web ben progettati che offrono strumenti falsi come i convertitori PDF. L’installazione delle applicazioni false, fornite come file MSI, provoca l’esecuzione di codice dannoso sugli endpoint, con conseguenti minacce per tutta la rete.

La GenAI aiuta i cybercriminali

Il report fornisce un’analisi degli attacchi informatici nel mondo reale, aiutando le organizzazioni a stare al passo con le ultime tecniche che i criminali informatici utilizzano per eludere il rilevamento e violare i PC. Sulla base dei dati provenienti da milioni di endpoint che eseguono HP Wolf Security, le campagne più importanti identificate dai ricercatori sulle minacce HP includono:

I criminali informatici stanno già utilizzando GenAI per creare esche di phishing convincenti, ma ad oggi ci sono state prove limitate di attori che utilizzano gli strumenti GenAI per scrivere codice. Il team ha identificato una campagna che utilizza VBScript e JavaScript che si ritiene sia stata scritta con l’aiuto di GenAI. La struttura degli script, i commenti che spiegano ogni riga di codice e la scelta dei nomi delle funzioni e delle variabili del linguaggio nativo sono forti indicazioni che l’autore della minaccia ha utilizzato GenAI per creare il malware. L’attacco infetta gli utenti con il malware AsyncRAT disponibile gratuitamente, un infostealer facile da ottenere in grado di registrare le schermate e le sequenze di tasti della vittima. L’attività mostra come GenAI stia abbassando l’asticella per i criminali informatici per infettare gli endpoint.

Campagne di malvertising che portano a strumenti PDF falsi ma funzionali: le campagne ChromeLoader stanno diventando sempre più grandi e sempre più raffinate, basandosi sul malvertising intorno alle parole chiave di ricerca più popolari per indirizzare le vittime a siti Web ben progettati che offrono strumenti funzionali come lettori e convertitori PDF. Queste applicazioni funzionanti nascondono codice dannoso in un file MSI, mentre i certificati di firma del codice validi consentono di eludere i criteri di sicurezza di Windows e gli avvisi dell’utente, aumentando la possibilità di infezione. L’installazione di queste applicazioni false consente agli aggressori di assumere il controllo dei browser della vittima e reindirizzare le ricerche ai siti controllati dagli aggressori.

La GenAI aiuta i cybercriminali

Alcuni criminali informatici stanno andando “contro tendenza”, passando dai file HTML alle immagini vettoriali per il contrabbando di malware. Le immagini vettoriali, ampiamente utilizzate nella progettazione grafica, utilizzano comunemente il formato SVG basato su XML. Poiché gli SVG si aprono automaticamente nei browser, qualsiasi codice JavaScript incorporato viene eseguito durante la visualizzazione dell’immagine. Mentre le vittime pensano di visualizzare un’immagine, stanno interagendo con un formato di file complesso che porta all’installazione di più tipi di malware infostealer.

Isolando le minacce che hanno eluso gli strumenti di rilevamento sui PC, ma consentendo comunque al malware di attivarsi in modo sicuro, HP Wolf Security è in grado di rilevare le tecniche più recenti utilizzate dai criminali informatici. Ad oggi, i clienti di HP Wolf Security hanno cliccato su oltre 40 miliardi di allegati e-mail, pagine Web e scaricato file senza che venissero segnalate violazioni.

Il rapporto, che esamina i dati Q2 2024, descrive in dettaglio come i criminali informatici continuino a diversificare i metodi di attacco per aggirare le politiche di sicurezza e gli strumenti di rilevamento, come ad esempio:

- Almeno il 12% delle minacce e-mail identificate da HP Sure Click hanno tentato di eludere uno o più scanner di gateway e-mail.

- I principali vettori di minacce sono stati gli allegati e-mail (61%), i download dai browser (18%) e altri vettori di infezione, come gli archivi rimovibili, come le chiavette USB e le condivisioni di file (21%).

- Gli archivi documenti sono stati il tipo di distribuzione di malware più popolare (39%), il 26% dei quali erano file ZIP.

HP Wolf Security esegue le attività rischiose in macchine virtuali isolate e gestite via hardware per proteggere gli utenti, senza influire sulla loro produttività. Cattura anche tracce dettagliate di tentativi di infezione. La tecnologia di isolamento delle applicazioni di HP mitiga le minacce che possono sfuggire ad altri strumenti di sicurezza e fornisce informazioni uniche sulle tecniche di intrusione e sul comportamento degli attori delle minacce.