Il Threat Research Team di Proofpoint ha identificato una campagna che utilizza una catena di attacco inedita per diffondere un malware, chiamato Voldemort.

Proofpoint ritiene con moderata sicurezza che si tratti probabilmente di un attore di minacce persistenti avanzate (APT) che opera con l’obiettivo di raccogliere informazioni sensibili.

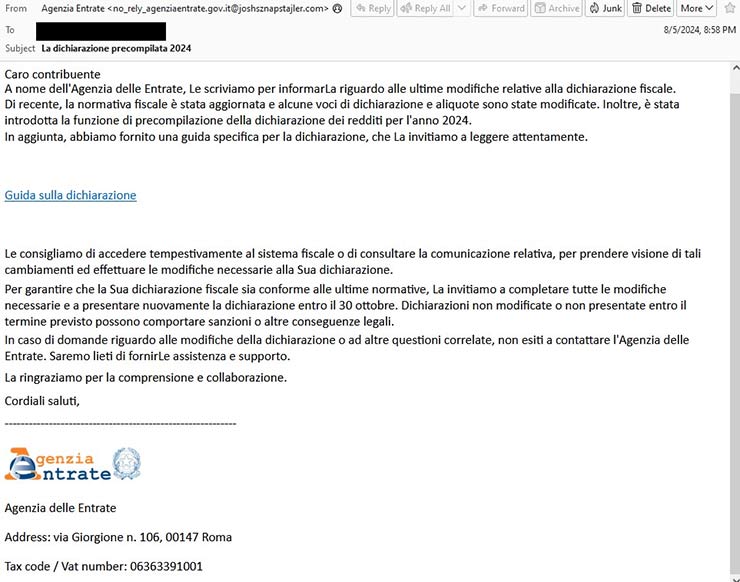

- L’attività ha impersonato le autorità fiscali di governi in Europa, Asia e Stati Uniti (tra cui l’Agenzia delle Entrate italiana).

- Si sospetta che il malware sia stato utilizzato a scopo di spionaggio, a causa delle sue capacità di raccogliere dati e fornire payload aggiuntivi, e non per ottenere ritorni finanziari. Proofpoint ritiene con moderata sicurezza che si tratti probabilmente di un attore APT.

- La catena di attacco di Voldemort presenta funzionalità insolite e personalizzate, tra cui l’uso di Google Sheets per il C2 e di un file di ricerca salvato su una condivisione esterna.

- L’attore della minaccia ha preso di mira 18 diversi settori verticali, ma quasi un quarto delle aziende prese di mira erano compagnie assicurative.

- Le tecniche utilizzate nella campagna sono osservate più frequentemente nel panorama della criminalità informatica, a dimostrazione del fatto che gli attori impegnati in attività di sospetto spionaggio spesso utilizzano le stesse tattiche, tecniche e procedure di quelli con motivazioni finanziarie.

A partire dal 5 agosto 2024, i ricercatori di Proofpoint hanno identificato una campagna insolita che utilizzava una catena di attacco inedita per diffondere un malware personalizzato. L’attore della minaccia ha chiamato il malware “Voldemort” in base ai nomi dei file interni e alle stringhe utilizzate nel malware.

Nel corso del mese sono stati registrati oltre 20.000 messaggi diretti verso oltre 70 aziende a livello globale. La prima ondata comprendeva qualche centinaio di messaggi al giorno, con un picco di quasi 6.000 totali registrato il 17 agosto.

I messaggi sembravano provenire da varie autorità fiscali che notificavano ai destinatari le modifiche apportate ai loro documenti. Per tutta la durata della campagna, l’attore ha impersonato agenzie fiscali negli Stati Uniti (Internal Revenue Service), in Italia (Agenzia delle Entrate), nel Regno Unito (HM Revenue & Customs), in Francia (Direction Générale des Finances Publiques), in Germania (Bundeszentralamt für Steuern), e, a partire dal 19 agosto, anche in India (Income Tax Department) e Giappone (National Tax Agency). Ogni esca era personalizzata e scritta nella lingua dell’autorità impersonata.

I dettagli della campagna

La catena di attacco comprende diverse tecniche attualmente diffuse nel panorama delle minacce, oltre a metodi non comuni per il comando e il controllo (C2) come l’uso di Google Sheets. La combinazione di tattiche, tecniche e procedure (TTP), i temi di richiamo che impersonano agenzie governative di vari paesi e la strana denominazione dei file e delle password come “test” sono degni di nota. I ricercatori hanno inizialmente sospettato che l’attività potesse essere di un red team aziendale, ma il grande volume di messaggi e l’analisi del malware hanno rapidamente indicato trattarsi di un reale attore di minacce.

Proofpoint ritiene con buona probabilità che si tratti di un attore di minacce persistenti avanzate (APT) con l’obiettivo di raccogliere informazioni sensibili, tuttavia, non dispone di dati sufficienti per attribuire con elevata sicurezza un nome specifico. Nonostante l’ampia diffusione del target e le caratteristiche più tipicamente allineate all’attività criminale informatica, la natura e funzionalità del malware mostrano al momento un interesse maggiore per lo spionaggio, non per un ritorno finanziario.

Voldemort è una backdoor personalizzata scritta in C. Ha capacità di raccolta di informazioni e di rilascio di payload aggiuntivi. Proofpoint ha osservato Cobalt Strike ospitato nell’infrastruttura dell’attore ed è probabile che questo sia uno dei payload consegnati.

Gli analisti di Proofpoint hanno messo in relazione la lingua delle e-mail con le informazioni pubbliche disponibili su un numero selezionato di obiettivi, scoprendo che il cybercriminale ha preso di mira le vittime previste secondo il loro paese di residenza, e non quello in cui opera l’azienda, o in base alla nazione o lingua che potevano essere recuperati dall’indirizzo e-mail.