I risultati del Rapporto sulle Minacce Globali 2024 di CrowdStrike hanno messo in luce un aumento degli avversari che sfruttano credenziali rubate per colmare le lacune negli ambienti cloud e massimizzare l’occultamento, la velocità e l’impatto degli attacchi informatici. Abbiamo approfondito questi temi con Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike.

– Secondo CrowdStrike, cosa ha caratterizzato il 2023 in ambito cybersecurity?

Nel 2023, abbiamo assistito a un aumento significativo dei gruppi criminali attivi nel campo del cybercrime, con un totale di 232 gruppi identificati, indicando un aumento delle loro specializzazioni. Sono emerse nuove tendenze e modelli di attacchi informatici, con 34 nuovi gruppi catalogati rispetto all’anno precedente.

I temi principali per noi riguardano sempre gli attaccanti. CrowdStrike presta particolare attenzione ai gruppi criminali che operano nel cybercrime e che sono più vicini a ideologie di tipo nation-state. Nel rapporto sono inclusi dati relativi a questi gruppi criminali. È interessante notare che vi è un aumento sia dei gruppi criminali sia delle loro specializzazioni. Da sottolineare che è stato mappato il primo gruppo criminale egiziano.

– Quali sono le principali tendenze che emergono dal rapporto?

Attraverso i nostri sistemi, abbiamo verificato che il tempo di recount sia ora sceso a 62 minuti rispetto agli 84 dell’anno precedente. Questo tempo rappresenta il periodo in cui un attaccante effettua il movimento laterale all’interno della rete, da qui l’importanza della velocità di risposta per mitigare gli attacchi informatici.

Un dato significativo è che il 75% degli attacchi registrati è avvenuto senza l’uso di malware, indicando un’evoluzione nelle tecniche degli attaccanti che si concentrano sull’ottenere un accesso privilegiato alle macchine utilizzando credenziali compromesse, anziché affidarsi a software dannosi.

Ciò indica che durante la fase di intrusione, chiamata interattiva e che coinvolge attività nelle cosiddette hide zone, non è più necessario l’uso di virus o malware semplici. Gli attaccanti hanno già ottenuto accesso alle credenziali delle macchine privilegiate in fasi precedenti.

Attività senza malware significa che l’utente che ha avuto compromesse le proprie credenziali diventa il punto di ingresso privilegiato per gli attaccanti nella rete. Ciò rende estremamente difficile identificare tali attività, poiché gli attaccanti operano all’interno della rete come utenti autorizzati e rimangono al di sotto della soglia dei sistemi di sicurezza.

Il rapporto mostra anche un netto aumento nelle intrusioni interattive e nell’attività hands-on-keyboard (60%).

– E la sicurezza sul cloud?

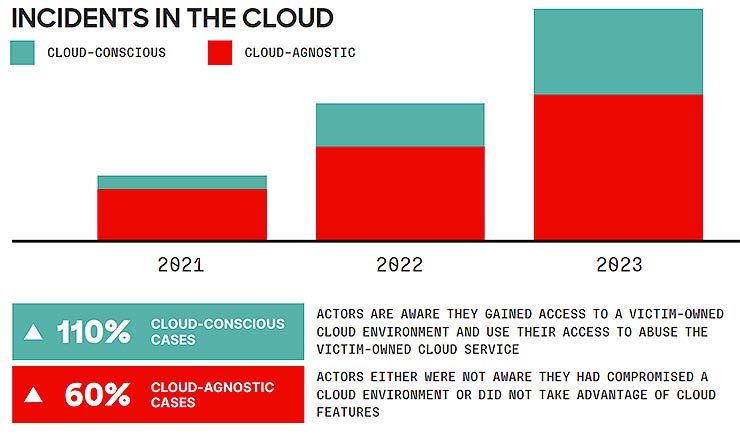

L’aumento degli attacchi informatici focalizzati sul cloud è un altro tema rilevante emerso dal report. Questa tendenza, sebbene non nuova, è oggetto di una nuova interpretazione: c’è stata una crescente presenza di attaccanti specializzati esclusivamente nel campo del cloud, noti come cloud conscious, cioè consapevoli e concentrati ad attaccare le infrastrutture cloud.

È importante ricordare che i gruppi criminali operano come un ecosistema, agendo come veri e propri affiliati. Il rapporto mostra un aumento complessivo delle intrusioni nel cloud del 75%, con casi orientati al cloud amplificati del 110% anno dopo anno a indicare che la specializzazione nel cloud è diventata una strategia redditizia. Questo non è dovuto a un calo di sicurezza nel cloud, ma piuttosto al fatto che sempre più clienti gli affidano applicazioni e dati.

Nel contesto del cloud, è fondamentale mantenere una visibilità accurata, specialmente per quanto riguarda le configurazioni errate dei servizi. È importante notare che i servizi cloud non sono intrinsecamente insicuri, ma spesso sono le configurazioni sbagliate ad aumentare i rischi, un aspetto particolarmente rilevante per le piccole e medie imprese che ricorrono in modo sempre più estensivo al cloud.

– Ci sono altre tendenze particolarmente rilevanti nel rapporto?

Ci sono due tendenze significative che emergono. Anzitutto, l’intelligenza artificiale diventa sempre più rilevante nel campo del cybercrime, sia come strumento per migliorare l’efficacia degli attacchi informatici, sia come potenziale bersaglio degli stessi. Il concetto di data poisoning, ovvero l’attacco ai modelli di IA per influenzarne i risultati, potrebbe diventare una minaccia sempre più concreta. A conferma di ciò, durante alcuni attacchi in cui siamo stati coinvolti, abbiamo notato che gli attaccanti consultavano sistemi basati su AI come GPT per ottenere informazioni utili durante l’attacco stesso, dimostrando un uso sempre più sofisticato di questa tecnologia.

Un’altra tendenza è la creazione di modelli generativi di intelligenza artificiale da parte degli attaccanti stessi, che potrebbero essere utilizzati per generare attacchi più sofisticati e personalizzati. Questo richiederebbe una maggiore attenzione nella difesa contro le minacce emergenti nell’ambito dell’IA.

La seconda tendenza riguarda l’uso sempre più sofisticato del phishing, sia sui social media sia tramite posta elettronica. Le mail di phishing e i contenuti associati diventano sempre più convincenti e difficili da individuare, aumentando il rischio per gli utenti.

Un’altra tematica rilevante riguarda le elezioni del 2024, che coinvolgeranno il 42% della popolazione mondiale. Questo evento suscita l’interesse degli attaccanti, poiché un gran numero di potenziali elettori rappresenta un obiettivo attraente. È probabile che vedremo un aumento degli attacchi informatici legati anche alle Olimpiadi, tra cui phishing dedicati e siti fraudolenti di vendita di biglietti.

Nel rapporto, vengono anche identificati i settori più attaccati: tecnologico, finanziario e delle telecomunicazioni. Vengono presentati esempi concreti di attacchi avanzati che hanno superato le autenticazioni a due fattori, utilizzando tecniche sofisticate come l’ingegneria sociale e la clonazione di SIM.

Infine, una tendenza importante è la crescente attenzione alla sicurezza della supply chain, soprattutto nelle piccole e medie imprese. Si evidenzia la necessità di fare attenzione alla scelta dei fornitori e all’utilizzo di software di terze parti, poiché gli attaccanti sfruttano spesso vulnerabilità attraverso questi canali. Mancano inoltre esercitazioni di risposta agli incidenti nel settore delle PMI e del manifatturiero. Ciò è indice della necessità di migliorare la preparazione alla difesa informatica in tali settori.

– Per affrontare queste sfide, cosa raccomanda?

Per quanto riguarda la situazione italiana possiamo fare una distinzione fra il settore enterprise e le PMI. Nel primo caso vediamo una sensibilità sempre maggiore, soprattutto per quel che riguarda la pratica di esercizi di risposta agli incidenti come timing o penetration test. Quindi ci si allena anche a rispondere in caso di incidente e a mettere in pratica un processo importante con tutte le best practice e le azioni da mettere in atto. Nelle Pmi e nel manifatturiero questa cosa manca. Un suggerimento che posso dare è di prepararsi attraverso delle esercitazioni periodiche a rispondere agli incidenti.