La tecnologia sandboxing di Kaspersky si amplia ed è ora disponibile per essere integrata all’interno della rete dei clienti.

La versione on-premise di Kaspersky Research Sandbox è stata progettata per consentire alle aziende con policy particolarmente rigorose in materia di condivisione dei dati, di costruire i propri centri operativi di sicurezza interna (SOC) o i team di risposta alle emergenze informatiche (CERT).

La soluzione semplifica il rilevamento e l’analisi delle minacce mirate, garantendo al contempo che tutti i file esaminati vengano conservati all’interno dell’organizzazione.

Secondo quando emerso da un’indagine di Kaspersky condotta tra i decision maker del settore IT o scorso anno, il 45% delle imprese ha subito un attacco mirato.

Queste minacce sono spesso progettate per colpire solo un ambiente specifico interno all’organizzazione della vittima.

Ad esempio, l’operazione dannosa può non essere eseguita fintanto che non viene avviata una determinata applicazione o fino a quando l’utente non scorre un determinato documento.

Inoltre, alcuni file sono anche in grado di stabilire quando non si trovano nell’endpoint dell’utente finale monitorando, ad esempio, l’attività in corso sull’endpoint, e scegliere di conseguenza di non eseguire il codice dannoso.

Tenuto conto che un SOC riceve solitamente numerosi alert di sicurezza, gli analisti non possono esaminarli tutti manualmente per identificare quale sia il più pericoloso.

Tecnologia sandboxing per il portfolio prodotti sicurezza

Per aiutare le aziende ad analizzare le minacce avanzate in modo più accurato e tempestivo, le tecnologie di sandboxing di Kaspersky ora possono essere implementate all’interno dell’organizzazione di un cliente.

Kaspersky Research Sandbox emula il sistema dell’organizzazione utilizzando parametri casuali e imita l’ambiente utilizzato per lo svolgimento delle attività, in modo tale che il malware non sia in grado di stabilire se è in esecuzione su una macchina virtuale.

Kaspersky Research Sandbox si è evoluta ulteriormente rispetto al tradizionale complesso di sandboxing interno utilizzato dai ricercatori anti-malware dell’azienda. Queste tecnologie adesso sono disponibili come installazioni isolate on-premise.

Ciò consente ai file analizzati di non oltrepassare il perimetro aziendale, una caratteristica che rende questa soluzione la scelta ideale per le organizzazioni con restrizioni particolari in materia di condivisione dei dati.

Kaspersky Research Sandbox dispone di una speciale API per l’integrazione con altre soluzioni di sicurezza che consente ad un file sospetto di essere automaticamente sottoposto ad analisi.

Inoltre, i risultati dell’analisi possono essere esportati nel task management system di un SOC e l’automazione delle attività ripetitive riduce il tempo necessario per le indagini sugli incidenti.

Tecnologia sandboxing per il portfolio prodotti sicurezza

Installare la soluzione all’interno della rete dei clienti consente di emulare l’ambiente operativo in modo più efficace.

Le macchine virtuali di Kaspersky Research Sandbox possono essere collegate alla rete interna dell’organizzazione consentendo alla soluzione di rilevare quei malware concepiti per attivarsi solo in una determinata infrastruttura e di studiare le loro finalità. Inoltre, gli analisti possono configurare la loro versione di Windows con un apposito software preinstallato per replicare in modo accurato l’ambiente aziendale.

Questo processo permette alle organizzazione di semplificare il rilevamento delle minacce ambientali come, ad esempio, il malware recentemente scoperto e impiegato negli attacchi al settore industriale. Kaspersky Research Sandbox supporta anche il sistema operativo Android per il rilevamento di malware per dispositivi mobili.

Kaspersky Research Sandbox fornisce report dettagliati sull’esecuzione dei file che contengono schemi di esecuzione e elenchi dettagliati delle attività eseguite dall’oggetto analizzato, incluse le attività di rete e di sistema con relativi screenshot, oltre ad un elenco dei file scaricati e modificati.

Conoscendo l’attività di ogni singolo malware, gli incident responder possono elaborare le misure necessarie per proteggere l’organizzazione dalla minaccia.

Gli analisti SOC e CERT saranno, inoltre, in grado di creare le loro regole YARA per controllare che i file analizzati siano conformi.

Tecnologia sandboxing per il portfolio prodotti sicurezza

Veniamin Levtsov, VP, Corporate Business di Kaspersky

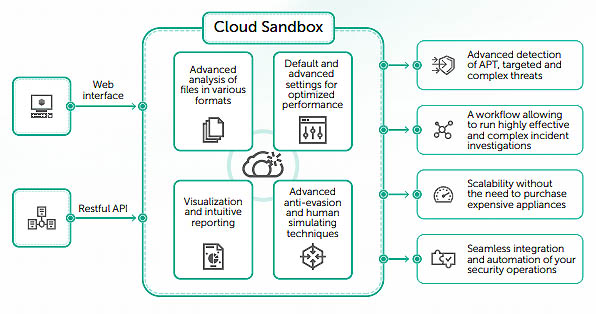

Kaspersky Cloud Sandbox lanciata nel 2018, è la soluzione perfetta per le organizzazioni che hanno la necessità di analizzare minacce complesse ma che non dispongono delle risorse necessarie per investire in infrastrutture hardware.

Tuttavia, le organizzazioni con SOC e CERT interni e misure di restrizione rigide in materia condivisione dei dati, hanno la necessità di effettuare maggiori controlli sui file presi in esame.

Con Kaspersky Research Sandbox ora le aziende possono scegliere l’opzione di implementazione più adatta alle loro esigenze, oltre che personalizzare le immagini della sandboxing on-premise in qualsiasi ambiente aziendale.

Kaspersky Research Sandbox può essere integrata con Kaspersky Private Security Network.

Questa integrazione consente alle organizzazioni di ottenere informazioni non solo sul comportamento di un oggetto ma anche sulla reputazione dei file scaricati o degli URL con cui il malware ha comunicato.

Le informazioni arrivano dal database di threat intelligence di Kaspersky installato all’interno del data center del cliente.

Kaspersky Research Sandbox fa parte del portfolio di prodotti Kaspersky pensato per i security researcher.

La soluzione comprende Kaspersky Threat Attribution Engine, Kaspersky CyberTrace e Kaspersky Threat Data Feeds.

Questa offerta aiuta le organizzazioni a identificare ed analizzare le minacce avanzate e, grazie alle informazioni rilevanti fornite sulle minacce, semplifica la risposta agli incidenti.