Sophos attraverso il report dei SophosLabs sottolinea come il malware Cloud Snooper coniughi tecniche di attacco per controllare i server attraverso i firewall. I SophosLabs hanno analizzato le tattiche, le tecniche e le procedure utilizzati (TTP – metodologia di analisi delle minacce APT), e sono giunti alla conclusione che dietro a questo attacco ci sia uno Stato mosso da obiettivi di spionaggio.

Sergei Shevchenko, Threat Research Manager dei SophosLabs

È la prima volta che vediamo un attacco che coniuga una tecnica di aggiramento con un payload multi-piattaforma che colpisce sia i sistemi Windows che Linux. I team di sicurezza e i gestori di rete devono essere particolarmente diligenti nel patchare tutti i servizi esposti all’esterno al fine di prevenire elusioni delle policy di sicurezza di cloud e firewall. I responsabili della sicurezza IT devono altresì proteggersi da attacchi multipiattaforma: finora, l’obiettivo principale sono stati gli asset basati su Windows ma adesso i cybercrminali prendono sempre più spesso in considerazione anche i sistemi Linux che diventano dunque un allettante terreno di caccia. È solo questione di tempo prima che coloro che sferrano tali attacchi adottino questo tipo di tecnica.

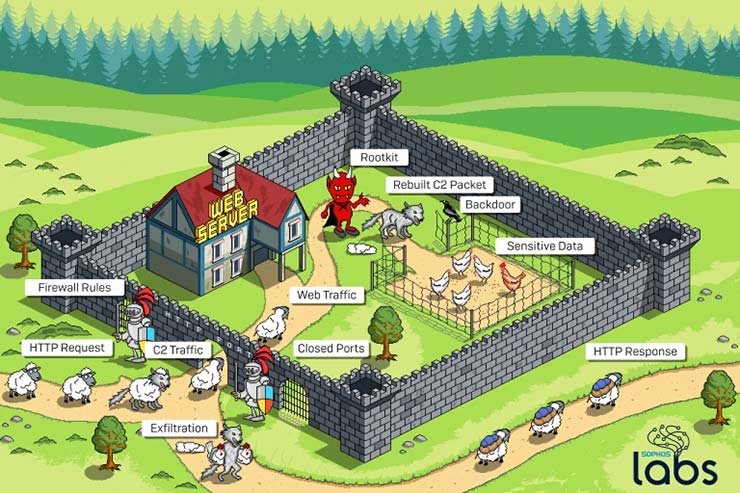

Come spiegato nel report, la metodologia TTP include l’aggiramento tramite rootkit delle policy del firewall una rara tecnica usata per accedere si server camuffati da normale traffico e un backdoor payload che condivide codici malevoli comuni ai sistemi operativi Windows e Linux: un approccio conosciuto ma inusuale.

Sebbene ognuno di questi elementi sia stato osservato in attacchi passati condotti da hacker esperti, è la prima volta che viene rilevata una combinazione come questa. Sophos prevede che questo insieme di TTP si diffonderà lungo tutta la gerarchia dei cybercriminali fino a diventare un modello per nuove tipologie di attacco ai firewall.

Questi i suggerimenti di SophosLabs:

- Creare un inventario di tutti i device collegati alla rete e aggiornare tutti i software di sicurezza installati.

- Assicurarsi che tutti i servizi esposti all’esterno siano patchati in modo adeguato. Spesso i servizi di cloud hosting forniscono sicurezza a livello firewall ma questo non può e non deve rappresentare un’alternativa alle misure di sicurezza che l’azienda deve implementare in autonomia.

- Verificare più e più volte tutte le configurazioni cloud. Come evidenziato dal Threat Report 2020 di Sophos, spesso sono proprio gli errori di configurazione e la carenza di visibilità le cause degli attacchi cloud.

- Implementare l’autenticazione a più fattori su qualunque pannello di controllo o console di gestione utilizzati internamente, per evitare che i cybercriminali disabilitino le soluzioni di sicurezza durante l’attacco.

Va anche ricordato che quando si parla di sicurezza non esiste un unico “proiettile d’argento”, ma che solo una protezione multilivello e un approccio basato su modelli di sicurezza next-gen – che includano componenti pensati appositamente per proteggere dati e reti in cloud come Sophos Cloud Optix con Sophos Intercept X for Server – che sono fondamentali per contrastare minacce sempre più avanzate.