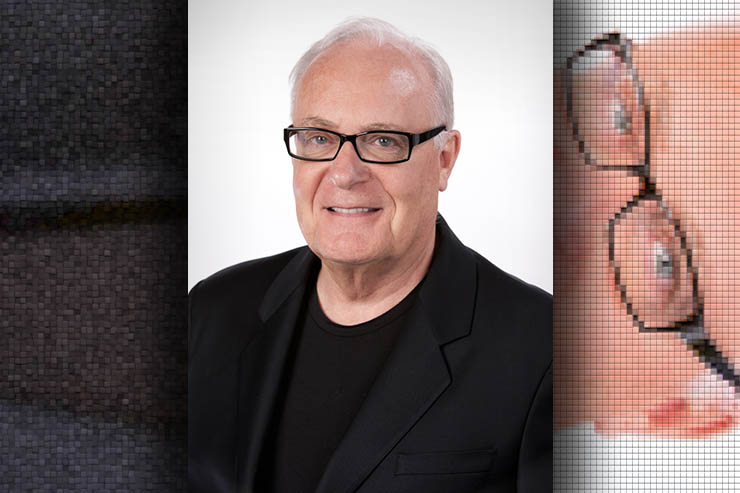

Philippe Courtot, Presidente e CEO di Qualys: di fronte alla criminalità informatica il manager preparato deve essere informato sulle strategie di sicurezza. La criminalità informatica è diventata una delle principali minacce per le aziende, e le organizzazioni se ne stanno sempre più rendendo conto a loro spese.

Infatti, la tecnologia evolve e i processi aziendali vengono digitalizzati ed estesi a dispositivi mobili, sensori di rete e servizi web, ed il rischio di subire attacchi informatici continua ad aumentare. Questo scenario mette la sicurezza delle informazioni in nuove situazioni di vulnerabilità che gli hacker , sempre più audaci e sofisticati , sono pronti a sfruttare. Per chiunque gestisca un’azienda nel mondo moderno, è fondamentale acquisire una maggiore consapevolezza dei rischi e delle vulnerabilità della sicurezza informatica.

I sistemi di sicurezza tradizionali, che sorvegliano le reti interne facendo leva su tecnologie di protezione perimetrali risultano ormai limitati e limitanti, oserei dire rischiosi.

Viviamo in un’era tecnologica, distribuita, iperconnessa e attiva 24/7, dove gli strumenti per difendersi devono essere aggiornati, acquisire conoscenze sul contesto in cui lavorano e seguire la stessa capillarità, comunicando tra loro. Gli strumenti di nuova generazione, infatti, assicurano un servizio di protezione e risposta proattivo, continuo e in tempo reale. Alcuni prodotti, basati sul cloud, subito dopo aver individuato le violazioni, possono rilevare, monitorare e reagire alle minacce istantaneamente, proteggendo tutti i dispositivi aziendali, locali e remoti compresi.

La vostra azienda è vulnerabile?

Per garantire una protezione efficace delle risorse IT ed una sicurezza costante dell’azienda e del brand, è necessario mettere in atto un processo: individuare e catalogare le risorse utilizzate è il primo passo, che permette di riconoscere le eventuali variazioni a cui sono soggette in tempo reale, rilevare le vulnerabilità, classificarle in base alla priorità e correggerle.

Considerato che la quasi totalità delle violazioni sfrutta vulnerabilità conosciute, gli attacchi sono evitabili. Ogni azienda deve solo chiarirsi se l’aspetto IT è da ritenersi un costo necessario per l’attività o un investimento che stimola la crescita di quest’ultima ed un elemento di trasformazione chiave che favorisce la competitività e l’instaurazione di rapporti solidi con clienti e partner.

A giudicare da velocità ed intensità con le quali sta avvenendo la cosiddetta Digital Transformation, non credo di sbagliare nel ritenere che infrastrutture e risorse IT siano linfa vitale di molte aziende. Tuttavia, se la loro sicurezza è messa in discussione, non è pensabile poter preservare la sostenibilità dell’azienda e del brand e, quindi, rimanere competitivi. In altre parole, se priviamo le aziende e i clienti della possibilità di interagire tra loro in modo sicuro e affidabile, inevitabilmente l’economia globale ne risentirà.

Come superare in astuzia i ladri di dati?

L’economia moderna si basa in prevalenza sulla movimentazione di informazioni piuttosto che di prodotti. Le informazioni veicolano le decisioni che, a loro volta, influenzano il modo in cui le aziende allocano le risorse e stabiliscono le priorità. Se questo scambio di informazioni non è protetto, rischia di compromettere l’intera azienda. Garantire che il flusso di dati all’interno delle organizzazioni non sia mai e in alcun modo ostacolato è diventata un’esigenza strategica.

I ladri di dati sono costantemente in agguato, tenacemente alla ricerca di modi per introdursi nei sistemi interni e penetrare i dispositivi esterni. Sono aumentati gli attacchi “ransomware” che concedono agli hacker il potere di richiedere un riscatto per decriptare i file che hanno preso in ostaggio.

I criminali informatici congestionano le reti sferrando attacchi DDoS (Distributed Denial of Service) e rubano dati sensibili e riservati di singoli e aziende che poi sfruttano per furti di identità, frodi finanziarie e pirateria di proprietà intellettuale. L’evoluzione dell’IoT, se non accolta con preparazione adeguata, e quindi con strumenti di difesa altrettanto efficaci, non farà che aggravare la situazione. Occasione e progresso che gioveranno solo agli hacker, complice la superficie di minaccia attaccabile più estesa, un numero di dispositivi e sistemi interconnessi in crescita esponenziale.

Gli attacchi rivolti alle infrastrutture IT esistenti continueranno, specialmente nelle reti di produzione e di pubblica utilità che offrono agli hacker un ricco bottino di dati e di opportunità di creare scompiglio.

In un mondo ideale, le aziende dovrebbero aggiornare i loro sistemi per renderli impenetrabili, ma questa soluzione è costosa, specialmente se comporta la sostituzione di componenti hardware. Queste implementazioni dovranno pertanto essere protette e monitorate su base continua e le aziende dovranno accelerare il processo di individuazione delle vulnerabilità di sicurezza e gli errori di configurazione all’interno della loro infrastruttura.

Che cosa ci riserva il futuro?

Bisogna essere obiettivi, e come il passato e la storia ci insegnano, solo le aziende che sapranno adattarsi al nuovo contesto economico avranno successo. Le altre scompariranno progressivamente. Il presupposto per il successo è integrare gli aspetti di sicurezza in modo centrale e organico in tutte le attività svolte dall’azienda, smettendo di considerarle come un’attività separata. I responsabili IT saranno chiamati in prima linea per le proprie aziende, anzi, i responsabili IT e della sicurezza dovranno fondersi in un’unica entità integrata nella struttura del cloud.

Un’azienda che, già oggi, incorpora la sicurezza in tutto quello che fa, che è “secure by design”, potrà contare su basi solide per fare fronte ai problemi di criminalità informatica. E questo sarà il modo migliore per proteggere, l’azienda, il brand, i clienti ed il mercato in