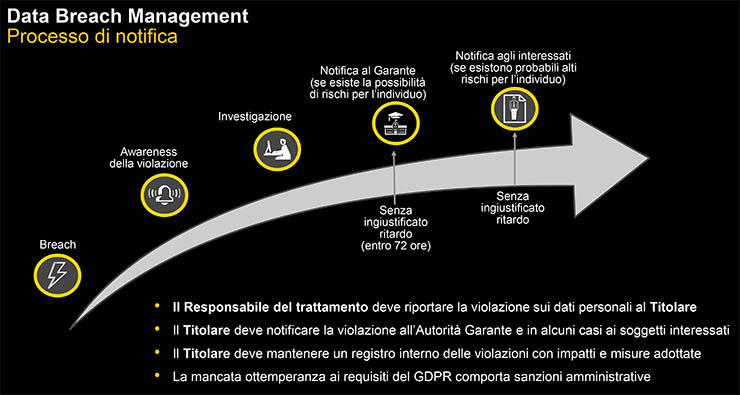

Oltre alle attività e agli adempimenti richiesti a livello organizzativo, il GDPR impone la Data Breach Notification, una procedura che scatta entro le 72 ore da un cyberattacco e dalla conseguente perdita di dati. La comunicazione al garante deve avvenire corredata di informazioni dettagliate che contengano le misure di protezione messe in atto. Prima che ciò avvenga è importante effettuare il Privacy impact assessment, una valutazione di impatto privacy per un successivo invio al garante.

In caso di esfiltrazione o perdita dei dati gli interessati dovranno essere informati, l’azienda incorrerà in penali e sanzioni commisurate al danno arrecato.

In ambito PA si passa dai 10 ai 20 mln di Euro, mentre per le imprese si considera un range da il 2% e il 4% del fatturato mondiale annuo del Gruppo.

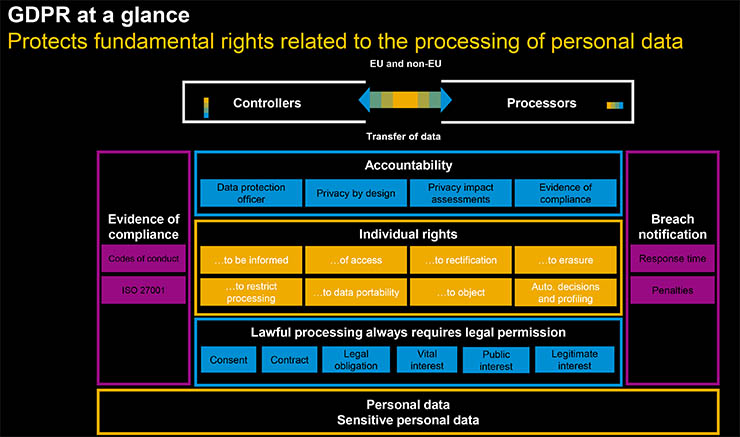

Andrea Mariotti, Associate Partner Cybersecurity & Data Protection, EY Advisory, ha posto l’accento sulla sicurezza del dato, vero pilastro della norma. Nel corso degli ultimi anni numerose tecnologie cosiddette “dirompenti” hanno spinto le aziende a cambiare e innovare il modo tradizionale di fare business. IoT, AI, Big Data e molte altre tematiche sono talmente nuovo da non essere neppure normate, in alcuni casi e, proprio qui, entra in gioco il GDPR.

La norma europea ha svelato l’arretratezza delle imprese, ad oggi una discreta percentuale delle società deve ancora capire come orientarsi. Sono assenti modelli di governo della privacy, mancano ruoli e responsabilità definite, esiste una mancata definizione dei tempi di retention per i dati personali e sono totalmente assenti processi di gestione dei data breach.

In questo contesto è però positivo notare come la spesa media in security stia nuovamente tornando a crescere. Se, da un lato, gli aspetti legati alla privacy impongono una responsabilizzazione e l’attenzione al percorso dei dati, esistono anche aspetti tecnici da rispettare, altri invece sono discrezionali.

Serve infatti rivedere i processi di sicurezza, da quella fisica, a quella dei sistemi (ridondanza e resilienza), abilitando il monitoraggio proattivo, ma anche piattaforme per la cifratura dati e la pseudonimizzazione dei dati.

Come SAP aiuta le aziende nell’adempimento delle norme?

Gli esperti del Gruppo hanno tratteggia, anche attraverso una demo live, le soluzioni end-to-end per la compliance GDPR. Si tratta di piattaforme “cross industry” e capaci di lavorare anche con architetture non-SAP

SAP Access Control fa parte della suite dedicata a governance, risk e compliance. In questo caso l’obiettivo è il rispetto della data privacy con un approccio basato sul rischio. In questo modo è possibile gestire e mitigare i rischi.

Con “Data Privacy Impact Assessment” è possibile seguire i processi di riconoscimento del dato attivo, la cancellazione per il diritto all’oblio e l’archiviazione per soddisfare requisiti di retention. Tutto questo rientra nel percorso di personal data lifecycle.

Per sapere quali di questi processi toccano dati personali è opportuno affidarsi a SAP Process Control & Risk Management. Questo tool permette di gestire la fase di documentazione dei processi, del processo business e rappresenta il repository centrale lato compliance. In questo modo, molti processi possono essere automatizzati tramite back-end, come per esempio i report automatici.

Questa componente consente attività di Sign off, certificazione e monitoraggio e di gestire una serie di regolamenti, anche multi-compliance, rispondendo direttamente ai concetti di accountability e responsabilità. SAP Risk Management valuta il rischio rispetto agli articoli 30 e 35 della norma e permette di generare report per DPO o il garante esterno.

SAP Access Control è invece la piattaforma deputata all’elaborazione delle analisi di rischio, alla gestione degli accessi e alla certificazione delle autorizzazioni, ma non solo.

La componente User Access Provisioning nasce per distribuire l’accountability all’interno dell’azienda, secondo un percorso che prevede il recepimento di specifiche richieste, la relativa analisi e l’assegnazione di controllo di mitigazione e approvazione.

Come abbiamo visto con Silvio Arcangeli, Senior Director, Platform – Integration, la struttura modulare del portfolio SAP mette a disposizione numerosi altre componenti, che fanno parte di pacchetti o sono modulabili in funzione delle necessità. Tra queste, SAP Information Steward, aiuta le aziende a scoprire dove sono salvati i dati personali e consente di fare data discovery e profilatura su tutti i sistemi.

SAP Process mining by Celonis scopre le varianti di processi e i flussi effettivi che si realizzano, verificando se sono compliant o meno, consentendo l’intervento diretto per riportare le attività verso una logica di consenso.

SAP Information Lifecycle Mgt Open Text abilita schemi e regole per l’archiviazione e il controllo del tipo di dato in uso. Si tratta di un tool maturo pensato per gestire le policy dei dati strutturati, abilitando Retention e Deletion Management, nonché una gestione centralizzata.

Per rispondere ai criteri ci cybersecurity (articoli 33 e 34), SAP propone la componente Enterprise Threat Detection, basata sulla potente tecnologia in-memory HANA.

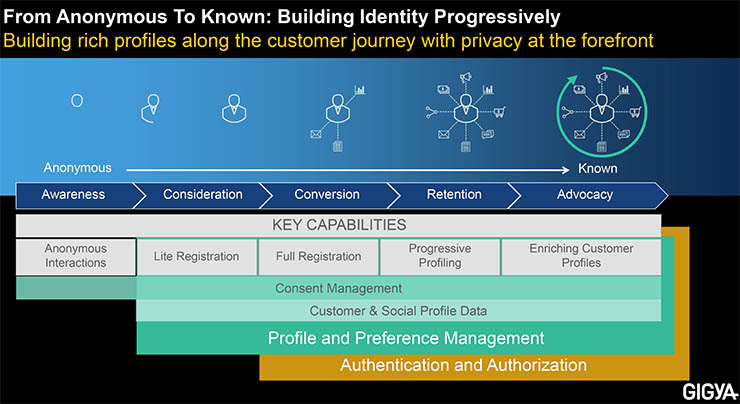

Con GIGYA, invece, è possibile costruire ricchi profili utente assieme ai clienti, con una attenzione particolare alla privacy. Abilitando processi di awareness, consideration, conversion, retention e advocacy, il sistema rispetta in pieno i diritti individuali (il diritto di essere informato, all’accesso, alla rettifica del dato, alla cancellazione, alla portabilità).