Cisco rilascia il Midyear Cybersecurity Report (MCR) 2017, che svela tutte le minacce che gravano sulle aziende e sulla sicurezza degli oggetti connessi.

Ecco i dati più interessanti che emergono dal Report Cisco:

- Attenzione agli attacchi di “distruzione”: gli attacchi cyber stanno diventando ancora più sofisticati. Il loro obiettivo è quello di distruggere le reti aziendali per impedire il ripristino di sistemi e dati. Cisco ha denominato questi attacchi destruction of service (DeOS).

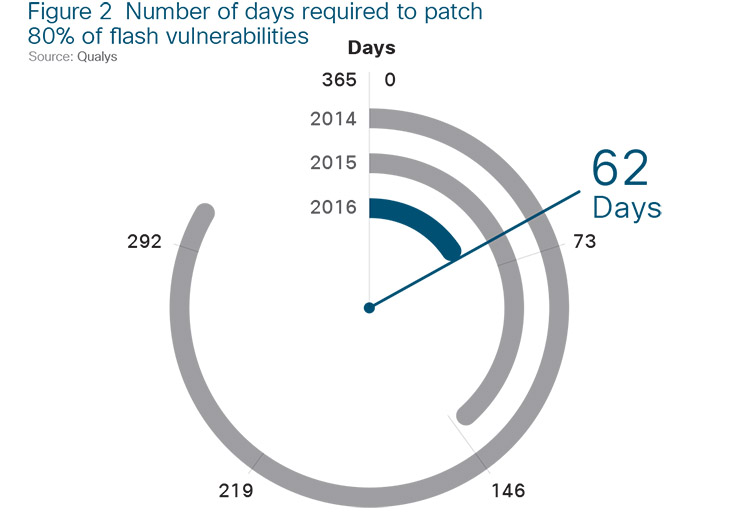

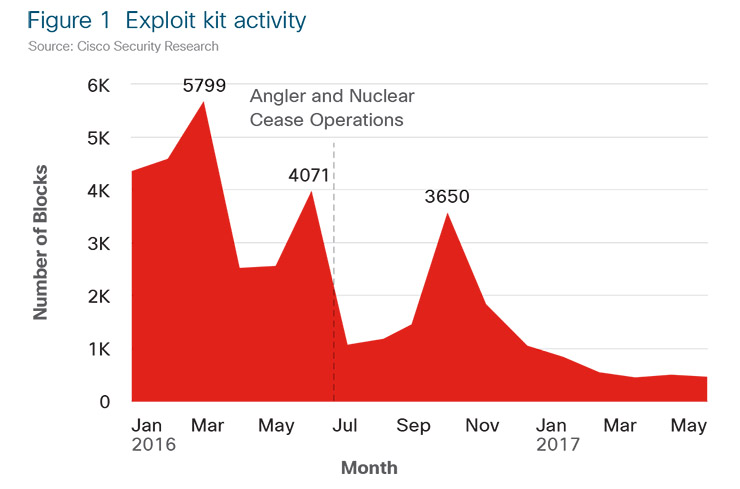

- Le vecchie minacce tornano a far paura: per ovviare ai tentativi di difesa di imprese ed individui, i cyber-criminali stanno abbandonando gli strumenti più recenti per tornare a quelli più vecchi (per esempio, allontanandosi dagli exploit kit per riutilizzare attacchi di tipo social engineering, come i “Business email compromise” e la “truffa del Ceo”).

- Ransomware sempre più devastanti: i cyber-attaccanti stanno ampliando la superficie d’attacco, la portata e l’impatto delle minacce, come dimostrato dai famigerati WannaCry e Nyetya. I progressi del ransomware, come la disponibilità di Ransomware-as-a-Service, semplificano gli attacchi dei criminali.

- L’IoT è la nuova frontiera del pericolo: si tratta di un “mondo” che coinvolge una miriade di dispositivi con numerose debolezze, pronte per essere sfruttate dai criminali. Poiché Information Technology e Operation Technology convergono nell’IoT, le aziende devono anche combattere contro la mancanza di visibilità e la complessità

- I tempi di rilevamento sono essenziali: una rilevazione pronta ed efficace delle minacce è cruciale per una buona difesa.

- Attenzione a cosa cliccate! L’approccio dei criminali è sempre più quello di spingere le vittime ad attivare una minaccia cliccando un collegamento o aprendo un file dannoso. Il volume dello spam è aumentato considerevolmente, dato che si tratta di un mezzo ideale per diffondere il malware.

- Minacce .. nascoste: arriva un tipo di malware ‘fileless’ che risiede nella memoria e si cancella al riavvio del dispositivo. Inoltre, i criminali possono basarsi su infrastrutture anonime e decentrate, come il servizio di proxy Tor, per oscurare le attività di comando e controllo.

- Spyware e adware sono ancora molto diffusi: seppur spesso sottovalutati, gli spyware possono rubare le informazioni personali e aziendali, indebolire il livello di sicurezza dei dispositivi, e aggravare le infezioni da malware.

Nell’ambito del Security Capabilities Benchmark Study, inoltre, Cisco ha intervistato 3.000 responsabili della sicurezza in 13 paesi e ha rilevato che i team security sono sempre più sopraffatti dal volume degli attacchi, tanto da non essere sempre pronti nella rilevazione e risoluzione delle minacce. Ecco le sfide della sicurezza per settore:

- PA: delle minacce analizzate, il 32% è identificato come minaccia dannosa, ma solo il 47% viene rimediato.

- Retail: il 32% degli intervistati afferma di aver perso fatturato a causa di attacchi nell’ultimo anno, il 25% di aver perso clienti o opportunità di business.

- Manifatturiero: il 40% degli intervistati dichiara di non avere una strategia security definita e di non seguire standard specifici di sicurezza informatica.

- Utility: gli attacchi mirati (per il 42% degli intervistati) e le minacce persistenti avanzate, o APT (per il 40%) rappresentano i rischi più rilevanti.

- Sanità: il 37% delle aziende coinvolte nello studio afferma che gli attacchi mirati rappresentano i principali rischi di sicurezza.

Ecco i consigli di Cisco:

- Mantenere le infrastrutture e le applicazioni aggiornate.

- Combattere la complessità adottando una difesa integrata. Limitare gli investimenti a silos.

- Rendere il management consapevole dei rischi, per poi trasferire la consapevolezza all’intera azienda.

- Stabilire metriche chiare. Usare i dati analizzati per convalidare e migliorare le pratiche di sicurezza.

- Prendere in esame la formazione dei dipendenti, preferendo una formazione differenziata a seconda dei ruoli.

- Trovare un equilibrio tra difesa reattiva e risposta proattiva. I controlli o i processi di sicurezza non sono procedure del tipo “imposta e dimentica”.

Steve Martino, Vice President and Chief Information Security Officer, Cisco

Come mostrano i recenti incidenti WannaCry e Nyetya, i nostri avversari stanno diventando sempre più creativi nel modo di architettare i loro attacchi. Mentre la maggior parte delle imprese ha intrapreso misure per migliorare la sicurezza a seguito di una violazione, le imprese di tutti i settori sono costantemente in lotta con chi effettua gli attacchi. L’efficacia della sicurezza inizia colmando le lacune più evidenti e rendendo la sicurezza una priorità.David Ulevitch, Senior Vice President and General Manager, Security Business Group, Cisco

La complessità continua a ostacolare gli sforzi di sicurezza di molte aziende. È ovvio che gli anni di investimento in prodotti singoli che non si integrano fra loro creano enormi opportunità per gli attaccanti che possono facilmente identificare vulnerabilità trascurate o lacune nelle procedure di sicurezza. Per ridurre efficacemente il tempo di rilevamento e limitare l’impatto di un attacco, il settore deve adottare un approccio più integrato e architettonico che aumenta visibilità e gestibilità, consentendo ai team di sicurezza di colmare le lacune.