Andrew Tsonchev, Director Cyber Analysis di Darktrace, traccia i contorni del fenomeno WannaCry e spiega come funzionano i sistemi difensivi sviluppati in-house.

Oltre 2.000 organizzazioni e individui sono state vittime del recente cyber attacco a livello globale. Questo numero sembra destinato ad aumentare nelle prossime settimane, visto il rischio crescente di criminali emulatori che sviluppano varianti dello stesso ransomware e nuovi metodi per perpetrare attacchi simili.

Il background della campagna ransomware WannaCry – Non sembra che il focolaio di WannaCry fosse rivolto a paesi o aziende specifiche. Piuttosto, ha puntato, questo sì, a sistemi informatici obsoleti, utilizzando exploit kit che sono fuoriusciti all’inizio dell’anno per infettare i dispositivi e rilasciare il file ransomware originale. Una volta all’interno della rete, WannaCry avrebbe individuato altri computer vulnerabili eseguendo scansioni che supportano il protocollo SMB interne ed esterne. Una volta infiltrato, il malware cripta i file e richiede un riscatto di circa $300 pagabile in bitcoin, per sbloccarli. Tuttavia, avere a che fare con i cyber criminali significa che non c’è alcuna garanzia che i file vengano rilasciati, pur pagando il riscatto. Misure di sicurezza robuste e meccanismi di risposta efficaci sono gli unici modi affidabili per prevenire danni estesi.

Grazie a Darktrace, questo tipo di ‘infezioni’ non sono difficili da individuare; WannaCry e altre forme di ransomware provocano pattern comportamentali fortemente anomali che la nostra tecnologia di machine learning è in grado di riconoscere.

Per dimostrarlo, parliamo di come Darktrace è stata in grado di rilevare l’attacco WannaCry presso un cliente. Si consideri che i nomi dei dispositivi sono stati oscurati per motivi di privacy.

1. Seguendo la traccia della compromissione iniziale, Darktrace ha rilevato attività insolite provenienti da un dispositivo infetto, dopo aver scansionato la rete nel tentativo di individuare altri dispositivi aperti alle connessioni SMB:

Il worm stava scannerizzando la rete per individuare i dispositivi con il backdoor DoublePulsar, già presente, attraverso il quale il ransomware WannaCry avrebbe potuto infiltrarsi. Se questo backdoor non fosse stato trovato, il worm avrebbe utilizzato un exploit denominato EternalBlue per infettare il dispositivo, installando sia WannaCry che il Backdoor DoublePulsar.

2. L’installazione del worm su dispositivi vulnerabili gli ha permesso di continuare a diffondersi trasversalmente all’interno della rete.

3. Contemporaneamente, i dispositivi infetti hanno scannerizzato random IPs esterni su porta 445 (SMB), per continuare a diffondere il worm ad altri dispositivi in rete.

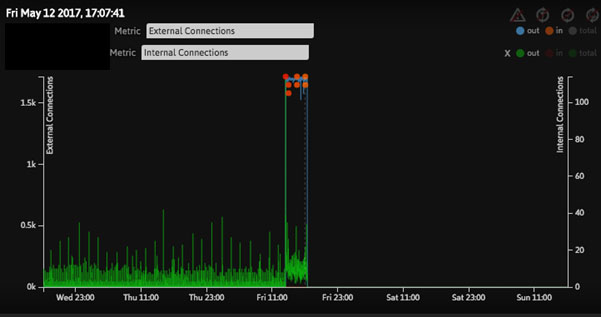

4. Non appena i dispositivi infetti hanno avviato la scansione sia della rete interna che esterna, Darktrace ha rilevato queste attività come deviazioni gravi dal ‘pattern of life’ abituale dei dispositivi:

Collegamenti esterni e interni da una delle periferiche di rete per le 48 ore della campagna WannaCry. Ogni punto arancione rappresenta una violazione del modello.

5. Per molti di questi dispositivi, la deviazione dal modello tipico di comportamento era tale da portare Darktrace a rilevare il comportamento anomalo in un secondo.

Così come questa attività insolita persisteva in rete, anche la consapevolezza del machine learning di Darktrace aumentava e attribuiva punteggi più alti a questi eventi anomali.

6. Questi punteggi alti hanno portato i modelli di Darktrace a intervenire in tempo reale, avvisando i clienti della gravità delle connessioni insolite che si stavano verificando all’interno della loro rete:

In questi recenti attacchi, il livello di stravolgimento è stato attribuito alla velocità con cui questa ‘infezione’ è stata in grado di diffondersi, come un fuoco selvaggio, attraverso le reti. A differenza delle forme più comuni di malware, che si basano su metodi mediati dall’uomo come il phishing per associare le persone a innescare il payload, questo tipo di attacchi utilizza un worm per spostarsi da pc a pc senza intervento umano. Fortunatamente, è proprio questo – un cambiamento molto forte nell’attività interna – che ci ha permesso di combatterlo efficacemente.

Darktrace Antigena agisce automaticamente per neutralizzare gli attacchi in corso, prendendo azioni mirate contro le deviazioni nel ‘pattern of life’ previsto. Questo consente alle organizzazioni di reagire prima che gli esseri umani siano persino coscienti di una violazione. Ne consegue che l’estensione della deviazione prodotta da un attacco è fondamentalmente legata alla capacità di una rete autocosciente di proteggere sé stessa.

La gravità potenziale di questa situazione ha dimostrato che le infezioni che viaggiano alla velocità della macchina richiedono un tempo di risposta equivalente – possibile solo con la tecnologia di machine learning – al fine di arrestare e arginare le minacce future.