Kaspersky Lab mette in guardia contro Hajime, malware ancora misterioso che ha già contagiato centinaia di migliaia di device IoT in tutto il mondo.

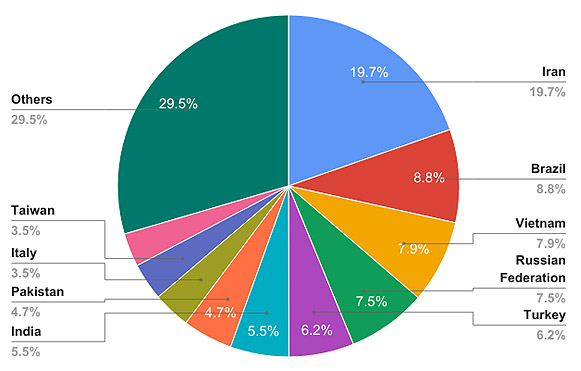

Scoperto nel 2016, il malware sembra particolarmente attivo in Vietnam, Iran, Taiwan e Brasile, pur non mancando di colpire in altri Paesi. Dal momento della scoperta, Hajime si è evoluto, sviluppando nuove tattiche di diffusione. Nel complesso, Kaspersky Lab ha scoperto quasi 300.000 dispositivi unici che ne condividono la configurazione.

Il malware sta costruendo una vasta botnet peer-to-peer, cioè un gruppo decentralizzato di dispositivi compromessi che, senza farsi notare, lanciano attacchi spam o DDoS. Tuttavia, Hajime non possiede un codice o una funzionalità di attacco, solamente un modulo di propagazione. Hajime usa diverse tecniche – principalmente attacchi di forza bruta alle password del dispositivo – per infettare i device e segue una serie di procedure per non farsi scoprire dalla vittima. In questo modo, il dispositivo diviene parte della botnet.

In genere, Hajime sembra poter attaccare tutti i device connessi a Internet. Gli autori del malware si stanno tuttavia concentrando su alcuni dispositivi in particolare: i più colpiti sono stati i videoregistratori digitali (DVR), seguiti da webcam e router. Secondo Kaspersky Lab, Hajime evita invece alcune reti, come quelle di General Electric, Hewlett-Packard, US Postal Service, il Dipartimento della Difesa degli Stati Uniti, e diversi network privati.

Konstantin Zykov, Senior Security Researcher, Kaspersky Lab

L’aspetto più interessante di Hajime è il suo scopo. Sebbene la botnet stia diventando sempre più grande, il suo obiettivo rimane ignoto. Non abbiamo visto le sue tracce in alcun tipo di attacco o altra attività criminale. Tuttavia, consigliamo ai proprietari di dispositivi IoT di sostituire la password dei loro device con una che sia difficile da violare con un attacco brute force e, se possibile, di aggiornare il firmware.