Pochi giorni fa, migliaia di utenti Twitter hanno sperimentato la violazione del proprio account ad opera di un’App malevola che ha garantito l’accesso agli hacker. All’attuale stato dei fatti, ignoti sono riusciti a compromettere un’applicazione esterna impiegata per analisi statistiche. Tra le ignare vittime numerosi account ad alta visibilità, tra cui UNICEF e Amnesty International. Con la stessa modalità sono stati violati account di associazioni sportive, organizzazioni per i diritti umani e aziende oltre ad innumerevoli account privati.

Inaspettatamente personaggi di spicco come il noto ex-tennista Boris Becker hanno postato contenuti polemici. In tutto il mondo sono state colpite diverse migliaia di account. Gli aggressori hanno modificato l’immagine del profilo inserendovi l’immagine della bandiera turca. Si parla in questo contesto di “defacement” (deturpazione). Inoltre sono stati postati contenuti nei quali i governi di Olanda e Germania sono stati definiti “nazisti”.

Come è potuto succedere? – Dopo prime speculazioni è stato possibile definire che all’origine vi sia stata una violazione dell’applicazione “TwitterCounter”, utilizzata da molti utenti. Il produttore della app ha confermato l’accaduto. Un’indagine in merito ai dettagli operativi dell’attacco è tutt’ora in corso.

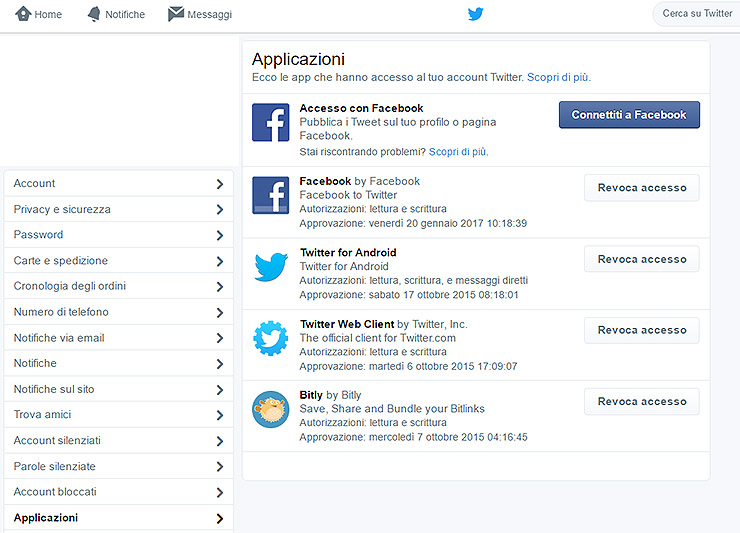

Come posso proteggermi? – Chi attualmente utilizza la app TwitterCounter dovrebbe rimuove l’autorizzazione conferita alla App ad accedere al proprio account di Twitter: selezionando la voce di menu Privacy > Applicazioni è possibile bloccare l’applicazione cliccando su “revocare l’accesso”.

A titolo precauzionale si dovrebbe modificare la password di accesso all’account di Twitter, così come tutte le password dei servizi collegati a Twitter ed aventi diritto di accesso all’account.

Abilitare la conferma dell’accesso alla voce “Account” delle impostazioni Twitter. Questo accorgimento non consentirà a persone non autorizzate di accedere al vostro account di Twitter in quanto, al momento dell’accesso, viene richiesto un codice di sicurezza aggiuntivo che può essere inviato tramite SMS al proprio cellulare

Come evidenzia G DATA, il fatto che si abusi di milioni di account di Twitter, blog o altri siti per attivismo politico non rappresenta certo una novità:

– 2009 numerosi account furono usurpati da attivisti iraniani;

– 2013 Anonymous si assume la paternità di simili attacchi di ‘defacement’ ai danni del governo nord- coreano;

– 2015 numerosi account Twitter collegati alle milizie terroristiche dello ‘Stato Islamico’ furono bersaglio di un attacco di Anonymous;

– 2016 usurpato l’account Twitter del governo russo;

– 2017 circa 1,5 milioni di blog su WordPress sono stati oggetto di ‘defacement’.