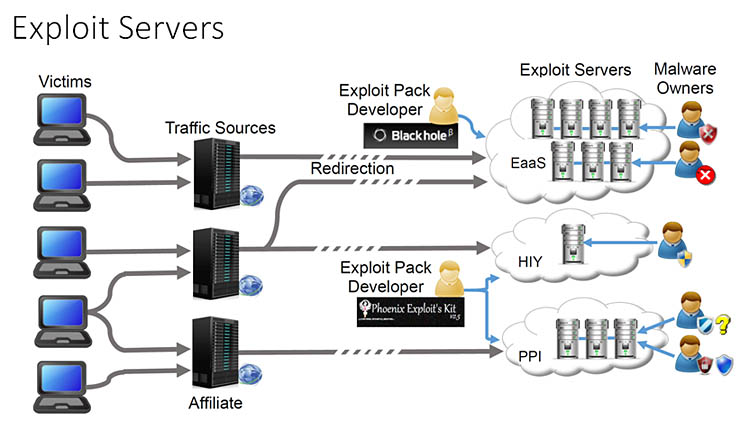

Gli elementi principali per poter rendere un Exploit Kit operativo sono i seguenti:

– Uno o più server dove ospitare l’Exploit Kit stesso (hosting) (questi saranno poi chiamati gli Exploit Server).

– Il traffico, ovvero l’intero volume delle visite da parte di computer vittima verso gli Exploit Server.

– Il malware che si desidera installare una volta che i terminali vittima sono stati compromessi dagli exploit.

Come anticipato, esistono diversi schemi di vendita di una licenza per Exploit Kit, di seguito riportiamo quelli più comuni:

Pay-Per-Install: questo schema è il più completo e semplice da realizzare, anche se rappresenta la variante più costosa in circolazione. Il proprietario del malware deve semplicemente pagare lo sviluppatore del kit per installare il suo codice maligno. In pratica, il traffico e l’infrastruttura di hosting sono fornite dallo sviluppatore del software, quindi il proprietario del malware compra un servizio completo dove paga per ricevere il controllo di macchine infettate dal suo malware.

Exploitation-as-a-Service (EaaS): in questo schema il kit software viene acquistato come un servizio, l’attaccante deve perciò pagare la licenza e un canone prestabilito per avere il Kit installato su uno o più server, raggiungibili via Internet. In questo modo si esternalizza di fatto l’infrastruttura di infezione presso terzi. In questo scenario il proprietario del malware deve indirizzare il traffico che vuole convertire in installazioni di malware verso l’Exploit Server.

Host-It-Yourself (HIY): in questo schema il kit viene acquistato dal proprietario del malware che, successivamente, si dovrà occupare anche dell’hosting e della gestione del traffico delle vittime verso l’Exploit Server.

Per poter acquistare la licenza di un Exploit Kit e realizzare una campagna di infezione è necessario avere contatti con i forum e le reti sociali di cybercriminali, spesso basate nell’Europa dell’Est o in Asia. Una volta guadagnata la fiducia di questi criminali, attraverso pagamenti in bitcoin sarà possibile acquistare una licenza di un Exploit Kit. In teoria qualsiasi persona potrebbe riuscire in questo compito e montare una propria campagna di infezione.

Questo significa che in tutto il Web possono esserci allo stesso tempo molteplici Exploit Server, gestiti da individui indipendenti, che cercano di infettare con diversi malware i PC vittima. Spesso gli attaccanti utilizzano più di un Exploit Server per poter accelerare la diffusione delle infezioni.

In questi casi, lo scenario che le forze dell’ordine si trovano a fronteggiare nel caso di un cosiddetto “take-down” (operazione di sequestro e blocco degli Exploit Server) consiste in molteplici server controllati da diversi individui.