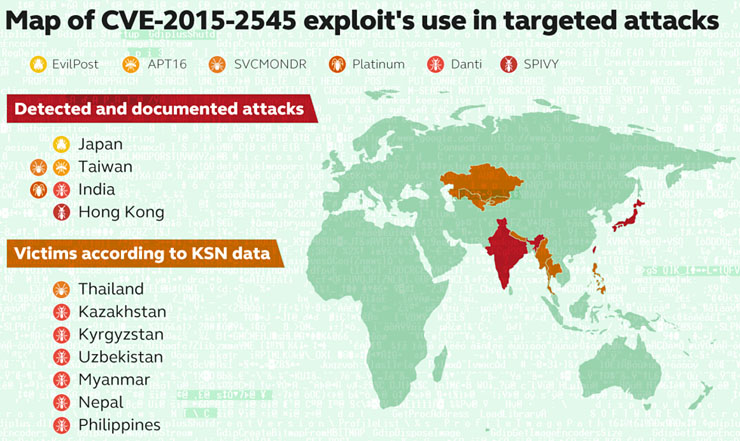

Il Global Research and Analysis Team di Kaspersky Lab ha rilevato un’ondata di attacchi di cyber spionaggio condotti da diversi gruppi nella regione Asia-Pacifico e in Estremo Oriente.

Stiamo parlando di campagne criminali accomunate da una caratteristica: per infettare le loro vittime con il malware, è stato usato un exploit per la vulnerabilità CVE-2015-2545. Questa debolezza del software Microsoft Office è stata risolta alla fine del 2015, ma sembra essere ancora utilizzata da questi gruppi criminali. Era noto che i gruppi Platinum, APT16, EvilPost eSPIVY usassero questo exploit, ma ora si è aggiunto un nuovo gruppo, finora sconosciuto, chiamato Danti.

Un exploit è un tool nocivo ampiamente utilizzato dai gruppi di cyber spionaggio e dai criminali informatici per infettare silenziosamente le macchine prese di mira con i malware. Diversi anni fa, l’uso delle cosiddette vulnerabilità zero-day (che vengono usate in the wild prima che il vendor del software colpito rilasci la patch) era la caratteristica distintiva dei gruppi criminali più sofisticati, ma le cose sono cambiate: oggi, i gruppi di cyber spionaggio sono più portati ad utilizzare exploit di vulnerabilità note, semplicemente perché sono più economici e sembrano comportare un tasso soddisfacente d’infezione.

L’errore CVE-2015-2545 permette ai criminali di eseguire codici arbitrari usando un file immagine EPS appositamente progettato. L’exploit per questa vulnerabilità è molto pericoloso perché usa la tecnica PostScript che riesce a eludere i metodi di protezione Address Space Layout Randomization (ASLR) e Data Execution Prevention (DEP) integrati in Windows. Danti è l’ultimo gruppo a essere stato scoperto a utilizzare questa vulnerabilità.

Danti colpisce principalmente gli enti diplomatici. Potrebbe avere già accesso completo ai network interni nelle organizzazioni del governo indiano. Secondo Kaspersky Security Network, alcuni Trojan Danti sono stati inoltre rilevati in Kazakistan, Kirghizistan, Uzbekistan, Birmania, Nepal e Filippine. La sua attività è stata rilevata per la prima volta all’inizio di febbraio ed è proseguita da marzo al giorno d’oggi.

L’exploit viene distribuito attraverso email di spear-phishing. Per attirare l’attenzione delle potenziali vittime, il gruppo criminale che si cela dietro a Danti ha creato email a nome di numerosi alti ufficiali del governo indiano. Una volta sfruttata la vulnerabilità, la backdoor Danti viene installata, fornendo ai criminali accesso alla macchina infetta in modo da rubare i dati sensibili.

L’origine di Danti è sconosciuta, ma i ricercatori di Kaspersky Lab hanno ragione di sospettare che sia in qualche modo connesso ai gruppi Nettraveler e DragonOK. Si crede che dietro a questi gruppi si celino hacker di lingua cinese.

Inoltre, i ricercatori di Kaspersky Lab hanno scoperto attacchi CVE-2015-2545 di origine sconosciuta condotti contro organizzazioni in Taiwan e Tailandia. A questi attacchi è stato attribuito il nome interno SVCMONDR, come il nome del Trojan scaricato dopo lo sfruttamento della vulnerabilità. Il Trojan è diverso da quello usato dal gruppo Danti, ma condivide alcune caratteristiche con Danti, otlre che con APT16, un noto gruppo di cyber spionaggio si presume essere di origine cinese.