Con la pubblicazione dell’Advanced Threat Report EMEA, FireEye vuole fornire una panoramica delle minacce avanzate, scoperte dall’azienda, che prendono di mira le reti di computer.

Nel complesso, le capacità dei cyber criminali sono in continua evoluzione e determinate da numerosi obiettivi e diversi tra loro: rubare i dati personali e le strategie di business, ottenendo un vantaggio competitivo o degradando l’affidabilità operativa dei soggetti attaccati. Tra la prima e la seconda metà del 2015, il panorama delle minacce ha subito cambiamenti drammatici. I cyber criminali stanno adattando i propri strumenti, affinando le proprie tecniche e procedure (TTPs), spostando obiettivi e Paesi da colpire. L’utilizzo delle macro è il metodo preferito per i cyber criminali per compromettere le loro vittime con l’obiettivo di rubare informazioni o installare ransomware.

Panoramica delle minacce avanzate rilevate in EMEA per Paese:

• Turchia: 27%

• Spagna: 10%

• Israele, Belgio, Lussemburgo, Germania e Gran Bretagna: 9%

• Arabia Saudita: 4%

• Francia, Kuwait e Croazia: 3%

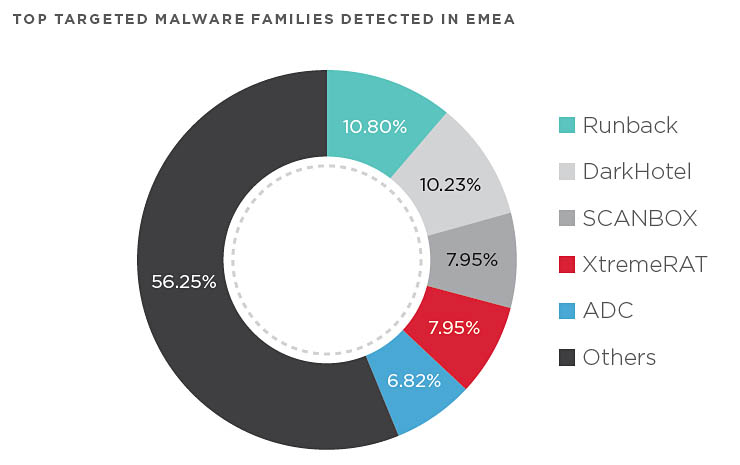

FireEye è inoltre in grado di individuare le maggiori famiglie di malware rilevate nell’area EMEA, a partire Runback (10,8%), per arrivare a Dark Hotel (10,23%) e Scanbox (7,95%).

Runback – I cyber criminali che utilizzano questa famiglia di malware sfruttano le tattiche di ingegneria sociale per convincere l’obiettivo ad aprire il documento e ad attivare le macro così da permettere l’esecuzione della macro malevola. Le industrie maggiormente colpite sono: high-tech, istruzione e governo.

Dark Hotel – Le tipologie di cyber criminali che utilizzano questa famiglia di malware sfruttano le reti wireless degli hotel per compromettere i computer portatili dei manager che alloggiano in quello specifico hotel. I mercati maggiormente colpiti da questi malware sono: istruzione, servizi finanziari e high-tech. Lo sfruttamento di una infrastruttura condivisa come veicolo, atto a compromettere gli utenti, continuerà ad aumentare in relazione all’incremento dell’utilizzo dei dispositivi mobile da parte dei dipendenti e dei manager.

Scanbox – è uno strumento di profilazione. Il framework SCANBOX, talvolta, è installato sulla macchina della vittima, unitamente a diversi plug-in per registrare la battitura (la digitazione) all’interno di website compromessi, non solo per collezionare le informazioni di sistema, ma per avere username e password.

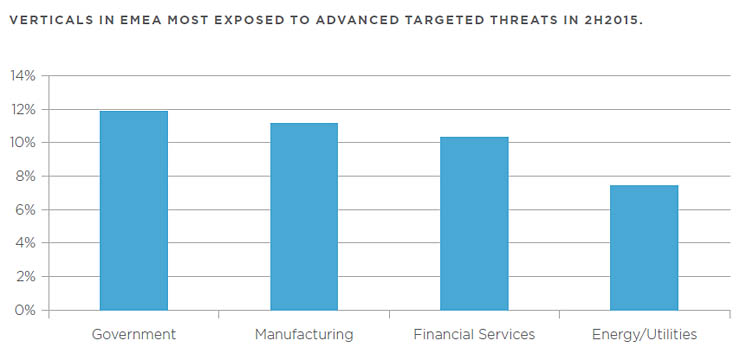

Come anticipato i settori governativo, finanziario, energia & utilities, telecomunicazioni, aerospaziale e appaltatori della difesa sono stati i mercati verticali più colpiti, nella seconda metà del 2015.

Nello specifico, il settore governativo, quello dei servizi finanziari e aerospaziale hanno registrato un incremento del 70% nel numero delle rilevazioni uniche per tipologia di malware tra la prima e la seconda metà del 2015. Questo evidenzia in modo chiaro il ritmo molto veloce con cui si stanno muovendo gli attori delle minacce, tra i quali i gruppi di criminali informatici e stati-nazione. Si è notato un aumento nel numero di rilevamenti unici per il settore dei servizi finanziari; ciò evidenzia che i cyber criminali vedono l’area EMEA pronta per essere attaccata. Il settore dei servizi finanziari ha rilevato un aumento del 300% nel numero delle minacce avanzate. Questo dato suggerisce che gli attori delle minacce hanno ottenuto un accesso ad informazioni confidenziali a scopo di lucro, oppure una conoscenza dei cambiamenti derivanti dalla situazione finanziaria europea.

Nella seconda metà del 2015, nell’area EMEA, abbiamo osservato un forte incremento negli attacchi ransomware. L’utilizzo dei ransomware è in rapida evoluzione. Il costante sviluppo di nuove famiglie in associazione a nuovi metodi anti rilevazione o di crittografia suggerisce che vi siano abbastanza vittime che pagano con ritmo costante, il che contribuisce a mantenere motivati i cyber criminali a migliorare costantemente il loro codice malevolo.

Le forme più comuni di ransomware includono il Cryptolocker che è il più prolifico di tutte le varianti di file crittografati ransomware. È stato diffuso dalla botnet “Gameover Zeus” e richiede un riscatto tra i 300 e i 500 dollari. Tra gli altri vi sono il Cryptowall, CTB-Locker, TorLocker, Kryptovor e Teslacrypt.

FireEye ha inoltre individuato una tendenza che interessa i POS e il costante sviluppo di malware mirato a questo tipo di device. Questi terminali, sempre più evoluti e permanentemente connessi hanno fornito l’opportunità agli attori delle minacce – motivati finanziariamente – di progettare e sviluppare malware specifici per compromettere i terminali POS e rubare informazioni sensibili inserite in questi sistemi: in genere accade quando una carta di credito o di debito di un cliente viene “strisciata” attraverso il terminale. I dati rubati dai terminali POS – numero della carta, il nome dell’utente, l’indirizzo, i codici di sicurezza e altre informazioni – possono essere rivenduti o duplicati in nuove carte e utilizzate per acquisti o prelievi bancomat.

Le raccomandazioni di FireEye – Le prove evidenziate nel report dimostrano che i cambiamenti geopolitici, finanziari e economici che stanno avvenendo nell’area EMEA si riflettono nel mondo della sicurezza informatica. I cambiamenti del panorama delle minacce tra il primo e il secondo semestre del 2015 sono stati notevoli, dimostrando una volta di più la velocità con cui operano gli attori delle minacce. È stato anche notato un incremento del volume di attacchi potenziali da parte di attori delle minacce sponsorizzati da stati-nazione provenienti dal Medio Oriente.

FireEye prevede che le minacce stiano per diventare ancora più dirompenti e suggerisce come difendersi, per limitare i danni ed essere pronti a eventuali attacchi diretti:

• Essere consapevoli che la propria organizzazione è un obiettivo e che i controlli di sicurezza esistenti possono essere bypassati;

• Definire un quadro informatico di rischio che consente di operare con un livello di garanzia;

• Acquisire informazioni sulle minacce per aumentare e arricchire i rilevamenti provenienti dai sensori;

• Stabilire una risposta agli incidenti o un servizio di gestione degli incidenti in un security operation center (SOC) o prevedere un team di risposta agli incidenti (CIRT) per essere in grado di rilevare e reagire rapidamente ad una minaccia mirata avanzata;

• Prevedere la giusta tecnologia per identificare queste nuove minacce;

• Stabilire un chiaro piano di risposta condiviso con il board e il management.