ESET rende nota l‘operazione Potao Express, che analizza in modo approfondito le attività di un esteso gruppo di cyberspionaggio operante attraverso la famiglia di malware Win32/Potao.

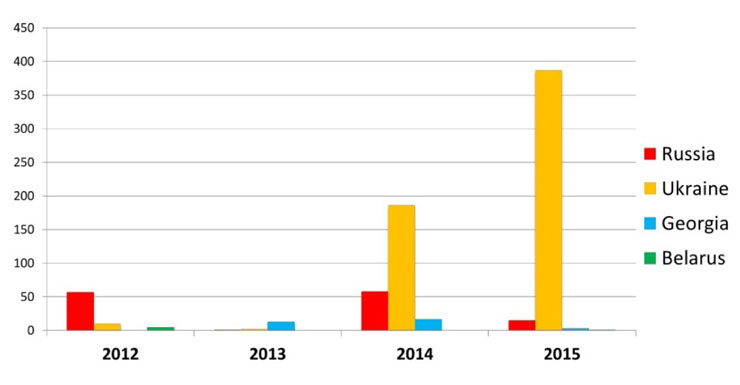

Potao è stato rilevato principalmente in Ucraina ed in altri paesi della CSI tra cui Russia, Georgia e Bielorussia; tra le vittime finora identificate ci sono obiettivi governativi e militari ucraini, insieme ad una delle principali agenzie di stampa, sempre in Ucraina. Potao è stato utilizzato anche per spiare i vertici di MMM, un noto sistema di marketing multilivello operante in Russia e in Ucraina.

Come il malware BlackEnergy, Potao è un trojan appositamente progettato per rubare le password e le informazioni sensibili delle vittime ed inviarle ad un server remoto controllato dai cyber criminali. Le tecniche di adescamento utilizzate hanno evidenziato attacchi mirati, consistendo principalmente nell’invio di messaggi SMS personalizzati contenenti link fraudolenti: i cybercriminali conoscevano dunque i nomi delle vittime ed il numero di cellulare ad esse associato.

I ricercatori di ESET hanno individuato anche una connessione tra Potao ed una versione russa del popolare software di crittografia open source ormai fuori produzione, TrueCrypt a sua volta collegato al sito truecryptrussia.ru; quest’ultimo non solo ha fornito in alcuni casi una versione del software infetta da malware, ma è anche servito come centro di comando e controllo (C&C) per la backdoor.

La famiglia di malware Potao non è nuova, considerato che è stata utilizzata per la prima volta in attacchi del 2011/12, rimanendo poi silente fino al 2013. Un aumento significativo nell’utilizzo del malware è stato però registrato dalla piattaforma ESET Live Grid nel 2014 e 2015.