Secondo i Security Labs di Websense sono attualmente in atto due differenti campagne malevole che sfruttano per scopi fraudolenti la recente epidemia di Ebola che sta mettendo in allarme Paesi e Governi.

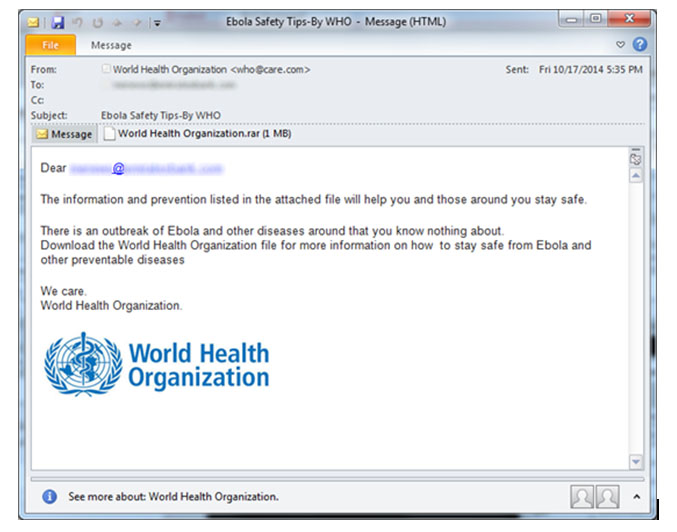

A partire dal 10 ottobre 2014, Websense ThreatSeeker Intelligence Cloud ha rilevato migliaia di email malevole che utilizzano come esca l’Ebola. L’oggetto è dei messaggio è “Oggetto: Ebola Safety Tips-By WHO” e, all’inizio della campagna, il messaggio conteneva un URL di reinidirizzazione, che rimandava le vittime al download di un archivio RAR. Tale archivio conteneva i motori malevoli DarkKomet RAT/Backdoor. DarkKomet è un Remote Administration Tool (RAT), che offre un accesso completo a client remoti. È stato utilizzato dai cyber criminali per controllare i computer delle vittime e rubare le informazioni. Nelle email più recenti, la campagna si è evoluta, includendo un allegato con file eseguibili e poi allegando direttamente un archivio RAR contenente i file eseguibili.

Il 14 ottobre 2014, iSIGHT ha scoperto la vulnerabilità CVE-2014-4114, sfruttata nella campagna Sandworm che prendeva di mira la NATO, l’Unione Europea, il settore delle Telecomunicazioni e quello energetico. CVE-2014-4114 può consentire l’esecuzione di un codice remoto se un utente apre un file Microsoft Office appositamente predisposto contenente un oggetto OLE. La vulnerabilità è presente in tutte le release supportate di Microsoft Windows, ad eccezione di Windows Server 2003. Poiché la vulnerabilità non provoca la corruzione della memoria, che invece può essere causata in shellcode, e fa parte della categoria ‘errore di progettazione’, i metodi di protezione come DEP e ASLR non sono efficaci.

L’esempio del codice exploit per CVE-2014-4114 è stato pubblicato sul Web. I criminali informatici potenzialmente potrebbero usarlo per costruire un file Power Point vulnerabile per diffondere il malware. Inoltre, poco dopo la scoperta di CVE-2014-4114, è emersa una vulnerabilità molto simile che colpisce gli oggetti OLE ed è chiamata CVE-2014-6532. Mentre Microsoft ha rilasciato una patch per CVE-2014-4114 e siamo ancora in attesa di quella per CVE-2014-6532.

I Security Labs di Websense hanno rilevato che l’argomento Ebola è stato utilizzato ampiamente in relazione a CVE-2014-4114. Un campione proveniente da una fonte di terze-parti, chiamato “Ebola in American.pps”, è stato sfruttato per scaricare ed eseguire il payload da un indirizzo remoto via protocollo SMB, che il più delle volte non consente di connettersi a indirizzi Internet pubblici.

Ferdinando Mancini, Senior Sales Engineering Manager di Websense

Sappiamo che i criminali informatici trarranno vantaggio da ogni argomento di attualità per colpire le proprie vittime. Fingendosi come la World Health Organization, una fonte di informazione affidabile e conosciuta a livello mondiale, e utilizzando la minaccia del virus Ebola, questi criminali informatici stanno usando forti tattiche di social engineering per convincere le vittime a cliccare. Non solo è particolarmente nefasto ma anche altamente efficace. Gli utenti devono essere prudenti e le aziende devono avere soluzioni di sicurezza per prevenire con successo questi attacchi.